Rektware Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 2 |

| Visto pela Primeira Vez: | September 17, 2018 |

| Visto pela Última Vez: | July 23, 2019 |

| SO (s) Afetados: | Windows |

O Rektware Ransomware é um Trojan ransomware de criptografia. Há muito pouco para diferenciar o Rektware Ransomware das inúmeras outras variantes dessa fraude que existem atualmente. O Rektware Ransomware, como a maioria dos outros Trojans ransomware de criptografia, foi projetado para tomar como reféns os dados da vítima, tornando-os inacessíveis. Então, um pagamento de um resgate precisa ser feito em troca da chave de descriptografia necessária para restaurar os arquivos afetados. É crucial que você tome precauções contra ameaças como o Rektware Ransomware, tais como estar ciente das maneiras comuns pelas quais o Rektware Ransomware é distribuído e garantir que os seus dados sejam armazenados em backup e estejam bem protegidos.

Índice

Como o Rektware Ransomware é Entregue

Ameaças como o Rektware Ransomware podem ser entregues às vítimas de várias maneiras. Alguns exemplos incluem o uso de anexos de e-mail de spam corrompidos, bem como sites de ataque. O Rektware Ransomware é frequentemente fornecido em sites de compartilhamento de arquivos e outros locais on-line potencialmente inseguros. Por isso, aprendendo a lidar com anexos de e-mail com segurança e a evitar sites e conteúdo on-line obscuros, você pode evitar inúmeras invasões de parasitas.

Como o Rektware Ransomware Realiza o Seu Ataque

O Rektware Ransomware, como a maioria dos Trojans ransomware de criptografia, foi projetado para tomar os arquivos da vítima como reféns. O Rektware Ransomware usa um algoritmo de criptografia forte para tornar os arquivos da vítima inacessíveis, geralmente visando os arquivos gerados pelo usuário. Em seguida, estão exemplos de arquivos que ameaças como o Rektware Ransomware podem ter como alvo nesses ataques:

.jpg, .jpeg, .raw, .tif, .gif ,.png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg , .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb,. prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg , .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps,. pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv , .fx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr, .cnt, .des, .v30, .qbo, .ini, .lgb,. qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby, .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd , .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw , .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat,. ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

Quando as vítimas tiverem seus arquivos criptografados, eles se tornarão inacessíveis. Nesse ponto, não há muito que possa ser feito para mitigar o dano. No entanto, os usuários de computador podem usar métodos precaucionários para não serem vítimas de outra ameaça, pois a criptografia usada nesses ataques é geralmente impossível de ser desfeita com a tecnologia atual.

Lidando com um Ataque do Rektware Ransomware

Ameaças como o Rektware Ransomware funcionam exigindo pagamentos de resgate depois que os arquivos da vítima forem criptografados. Eles normalmente pedem um resgate a ser pago usando uma moeda digital. Os usuários de computador não devem pagar esse tipo de resgate, por que isso permite que os criminosos continuem criando e distribuindo ameaças como o Rektware Ransomware. A melhor proteção contra o Rektware Ransomware é ter backups dos arquivos armazenados em um local seguro, tal como a nuvem ou em um dispositivo de memória externa. Ter backups dos arquivos garante que os usuários de computador podem restaurar os seus dados sem precisar negociar com os criminosos. Além dos backups de arquivos, é recomendável que os usuários de computador tenham um software de segurança forte que possa interceptar ou remover completamente o Rektware Ransomware de um computador visado antes que os arquivos da vítima sejam comprometidos.

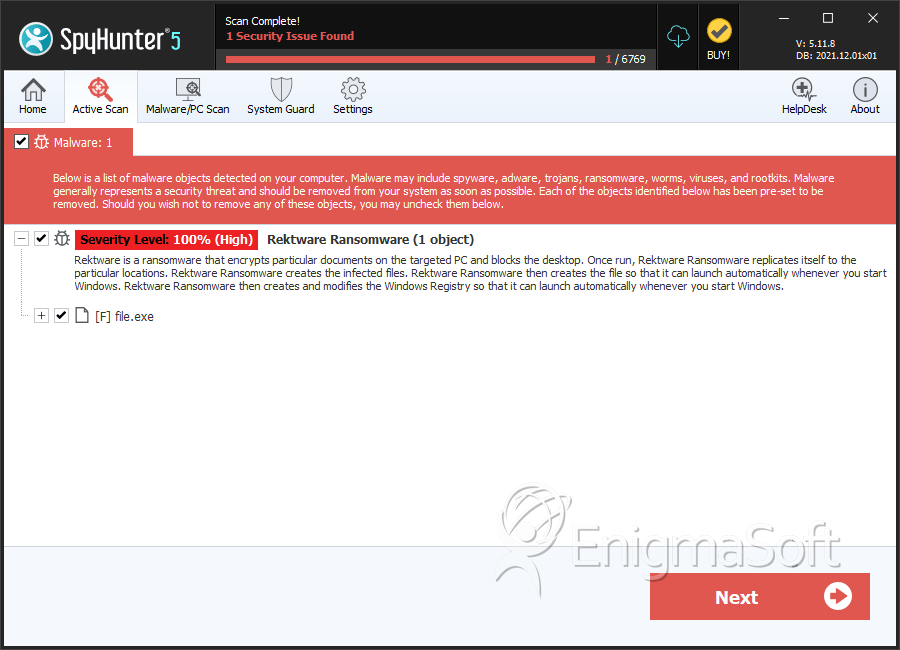

SpyHunter detecta e remove Rektware Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | file.exe | 1d4fff59eaa40773284e76d9371dd701 | 1 |