RansomWarrior 1.0 Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 7 |

| Visto pela Primeira Vez: | August 12, 2018 |

| Visto pela Última Vez: | February 5, 2019 |

| SO (s) Afetados: | Windows |

O RansomWarrior 1.0 Ransomware é um Trojan ransomware de criptografia observado pela primeira vez em 8 de agosto de 2018. O RansomWarrior 1.0 Ransomware provavelmente está sendo desenvolvido por um grupo de hackers localizados na Índia e executa uma variante típica do ataque de um Trojan de ransomware de criptografia. O RansomWarrior 1.0 Ransomware toma os arquivos das vítimas como reféns e, em seguida, exige o pagamento de um resgate da vítima para recuperar o acesso aos arquivos comprometidos.

Índice

O Guerreiro que Está contra os Seus Arquivos

O RansomWarrior 1.0 usa a criptografia AES 256 para tornar os arquivos da vítima inacessíveis. O RansomWarrior 1.0 Ransomware marca os arquivos criptografados pelo ataque, adicionando a extensão de arquivo '.THBEC' ao nome de cada arquivo. O RansomWarrior 1.0 Ransomware é entregue no computador da vítima usando anexos de e-mail de spam. Uma vez instalado, o RansomWarrior 1.0 Ransomware criptografa os arquivos gerados pelo usuário, que podem incluir arquivos com as seguintes extensões:

.ebd, .jbc, .pst, .ost, .tib, .tbk, .bak, .bac, .abk, .as4, .asd, .bak, .backup, .bck, .bdb, .bk1 , .bkc, .bkf, .bkp, .boe, .bpa, .bpd, .bup, .cmb, .fbf, .fbw, .fh, .ful, .gho, .ipd, .nb7, .nba,. nbd, .nbf, .nbi, .nbu, .nco, .oeb, .old, .qic, .sn1, .sn2, .sna, .spi, .stg, .uci, .win, .xbk, .iso, .htm, .html, .mht, .p7, .p7c, .pem, .sgn, .sec, .cer, .csr, .djvu, .der, .stl, .crt, .p7b, .pfx, .fb , .fb2, .tif, .tiff, .pdf, .doc, .docx, .docm, .rtf, .xls, .xlsx, .xlsm, .ppt, .pptx, .ppsx, .txt, .cdr,. jpg, .jpg, .jpeg, .png, .bmp, .jiff, .jpf, .ply, .pov, .raw, .cf, .cfn, .tbn, .xcf, .xof, .key, .eml, .tbb, .dwf, .egg, .fc2, .fcz, .fg, .fp3, .pab, .oab, .psd, .psb, .pcx, .dwg, .dws, .dxe, .zip, .zipx , .7z, .rar, .rev, .afp, .bfa, .bpk, .bsk, .enc, .rzk, .rzx, .sef, .shy, .snk, .accdb, .ldf, .accdc,. adp, .dbc, .dbx, .dbf, .dbt, .dxl, .edb, .eql, .mdb, .mxl, .mdf, .sql, .sqlite, .sqlite3, .sqlitedb, .kdb, .kdbx, .1cd, .dt, .erf, .lgp, .md, .epf, .efb, .eis, .efn, .emd, .emr, .end, .eog , .erb, .ebb, .prefab, .jif, .wor, .csv, .msg, .msf, .kwm, .pwm, .ai, .eps, .abd, .repx, .oxps,. ponto.

O RansomWarrior 1.0 Ransomware fornece uma longa nota de resgate na forma de uma janela de programa contendo a seguinte mensagem:

'Oops !!! Seus arquivos foram criptografados pelo RansomWarrior 1.0

Mensagem para você do RansomWarrior 1.0 Olá, somos um grupo de hackers dedicados da Índia. Nós criptografamos todos os seus arquivos para que possamos receber o seu dinheiro. Todos os seus arquivos importantes foram criptografados, o que significa que você vai nos pagar um resgate de 349 USD em Bitcoins. Então, primeiro de tudo, você pode descriptografar os seus arquivos importantes e mostraremos quais arquivos foram descriptografados. Só para você ver que temos a sua chave de descriptografia e você poderá comprá-la conosco. Você não poderá recuperar os seus arquivos importantes se não comprar a sua chave de descriptografia. Observe um relógio ao lado; quando essa data chegar, seus arquivos importantes serão excluídos (você tem 24 horas para pagar o resgate).

Você poderá obter Bitcoins em sites como o coinbase.com ou o localbitcoins.com. Há também outros, mas geralmente estes são a escolha usual (Certifique-se de obter um pouco mais de Bitcoins, devido às taxas de transação e a moeda criptografada é muito volátil. Também é uma boa idéia obter o Bitcoins o mais rapidamente possível, porque às vezes o processo de compra pode levar horas.Você também precisaria de uma carteira para os seus Bitcoins se você não estiver usando a carteira coinbase.com Quando você tiver os seus Bitcoins na sua carteira.Você vai baixar e instalar o para o navegador. para torproject.org e seguir

Você precisa do navegador, porque o nosso site de pagamento está localizado na darknet. Quando você tiver baixado e instalado o navegador for. Vá para este link: zpkjjp57apz76k3q[.]onion\Pay\PayThis\Payment_1000731.PHP Quando você está no site, você simplesmente transfere seus Bitcoins para o endereço que é fornecido a você (Você pode copiar o endereço e, em seguida, colá-lo na sua Carteira de Bitcoin quando você está transferindo os Bitcoins). Quando os seus Bitcoins chegarem à nossa carteira, você será notificado e poderá baixar a chave de descriptografia. Quando você tiver sua chave de descriptografia, simplesmente coloque a chave no seu C:\E, em seguida, recupere todos os seus arquivos importantes. O ransomware irá então descriptografar tudo e remover-se.

Aqui estão as listas inteiras da maneira como é feito:

1. Descriptografar 2 arquivos importantes como prova de chave de decodificação e descriptografar para manter uma boa reputação sobre o RansomWarrior 1.0.

2. Obtenha uma carteira Bitcoin (se necessário)

3. Obtenha os Bitcoins no coinbase[.]com or localbitcoins[.]com ou de uma alternativa.

4. Faça o download e instale o navegador do torproject.org

5. Vá ao nosso site: zpkjjp57apz76k3q[.]onion\Pay\PayThis\Payment_1000731.PHP

6. Pague os seus Bitcoins para o endereço de Bitcoin mostrado.

7. Quando aceito, baixe a sua chave de descriptografia e coloque-a no seu C:\.

8. Em seguida, descriptografe todos os seus arquivos importantes e aguarde até que o ransomware seja excluído.'

Protegendo os Seus Dados contra o RansomWarrior 1.0 Ransomware

A melhor proteção contra ameaças como o RansomWarrior 1.0 Ransomware é ter backups dos arquivos. Além dos backups de arquivos, você deve ter um programa de segurança confiável para impedir a instalação do RansomWarrior 1.0 Ransomware. Backups dos arquivos e um software de segurança podem ajudar a evitar as piores conseqüências das ameaças como o RansomWarrior 1.0 Ransomware.

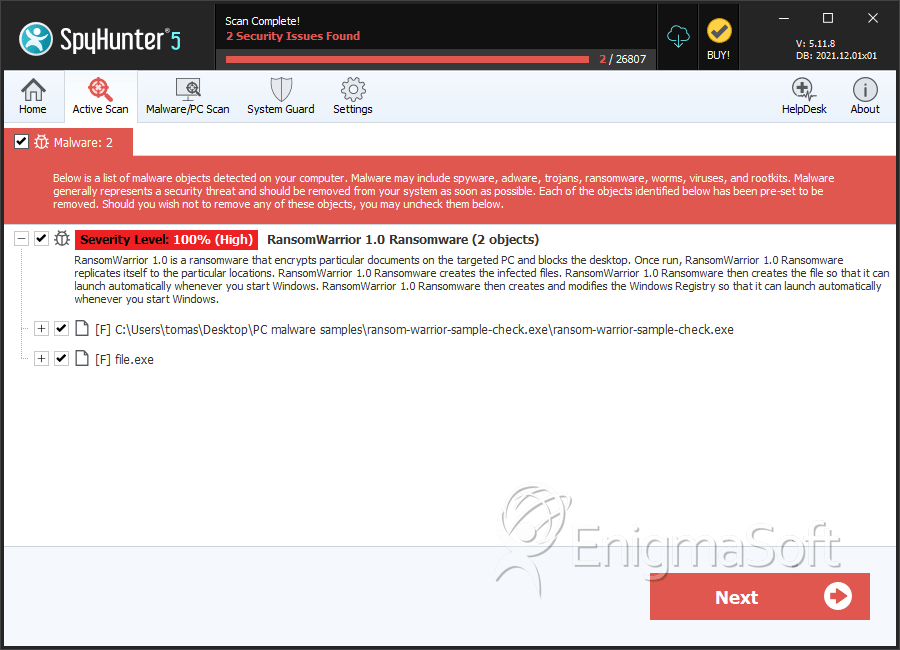

SpyHunter detecta e remove RansomWarrior 1.0 Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | ransom-warrior-sample-check.exe | d7d38fe6f2e94f0d0210a9e15ef45e4e | 6 |

| 2. | file.exe | 36f130c8abbd25c056b3ee1d1605a6ba | 0 |