Não Permita que o Seu Dispositivo Seja Cryptojackeado

A mineração de cripto moeda tornou-se um elemento permanente no mundo moderno, conseguindo silenciar todos aqueles que achavam que não seria nada mais do que uma moda de curta duração. Isso, no entanto, significa que também atraiu a atenção das partes mais desagradáveis da sociedade, resultando no surgimento e subsequente disseminação do que a comunidade de segurança cibernética chama de cripto moeda. Em termos gerais, isso é o uso dos recursos de hardware de uma máquina infectada para a geração (mineração) de uma cripto moeda específica sem o conhecimento do proprietário do dispositivo.

A mineração de cripto moeda tornou-se um elemento permanente no mundo moderno, conseguindo silenciar todos aqueles que achavam que não seria nada mais do que uma moda de curta duração. Isso, no entanto, significa que também atraiu a atenção das partes mais desagradáveis da sociedade, resultando no surgimento e subsequente disseminação do que a comunidade de segurança cibernética chama de cripto moeda. Em termos gerais, isso é o uso dos recursos de hardware de uma máquina infectada para a geração (mineração) de uma cripto moeda específica sem o conhecimento do proprietário do dispositivo.

O Crypto jacking pode ser dividido em duas categorias específicas - o crypto jacking baseado no navegador e a mineraçao de moeda digital de malware, que possuem algumas diferenças distintas. Como o próprio nome indica, a mineração de moeda digital por malware é feita através de um malware que se infiltra na máquina da vítima e, em seguida, usa a energia da unidade de processamento central (CPU) para mineração. O crypto jacking baseado no navegador, por outro lado, vê os cibercriminosos comprometerem um site ou um servidor da Web que é então injetado com um script de criptografia. Essa tática pode ser usada para comprometer sites legítimos. Também é possível que, em vez de um site, o script possa ser inserido em um anúncio on-line.

De acordo com o "IBM X-Force Threat Intelligence Index" para 2018, a mineração de moeda digital estava obtendo maior tração entre os agentes de ameaças devido a algumas de suas características inerentes. Ao contrário dos ransomware ou dos Trojans bancários, o crypto jacking oferece uma maneira mais fácil de monetizar o acesso à máquina comprometida, pois reduz o número de partes envolvidas. Até mesmo um ransomware mais sofisticado como o LockerGoga Ransomwa ainda depende da disposição dos usuários afetados em efetuar o pagamento exigido em troca da possível descriptografia dos seus arquivos. No caso do crypto jacking, no entanto, os criminosos não precisam interagir e não dependem de uma ação das vítimas, enquanto a simplicidade do ataque permite que até mesmo indivíduos menos experientes possam executá-lo com relativo sucesso.

Índice

O Cryptomining Baseado no Navegador Explode a Cena

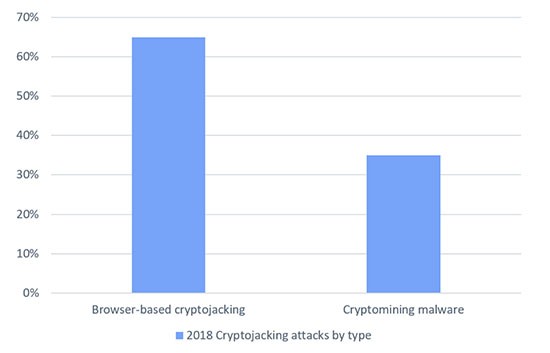

Os especialistas em segurança cibernética reconhecem dois tipos maliciosos distintos de mineração de cripto moedas - o crypto jacking baseado no navegador e o crypto mining de malware. O relatório da IBM mostra claramente que, em 2018, o crypto jacking baseado em navegador era indiscutivelmente a forma mais disseminada de ataque, com quase o dobro das ocorrências detectadas, quando comparado à mineração de malware.

Fonte: IBM X-Force

Existem vários fatores que podem explicar essa onda inicial de crypto jacking no navegador. É mais fácil de executar porque não envolve o uso de malware ou a necessidade de manter um botnet. Além disso, ao infectar apenas um servidor da Web para implantar um script de mineração, os cibercriminosos podem alcançar potencialmente todos os visitantes dos sites hospedados no servidor. As organizações também acham que esse tipo de cripto jacking é mais difícil de ser defendido, pois ocorre fora do controle deles em servidores não afiliados.

O Malware de Criptografia está em Ascensão

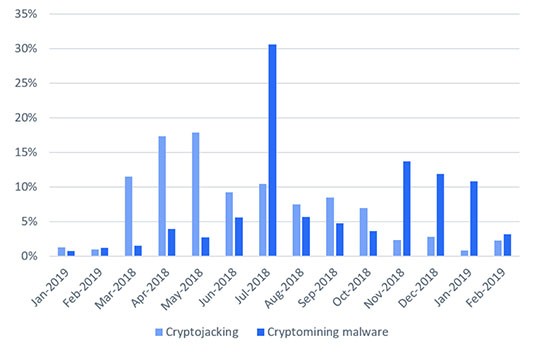

Os dados da IBM para 2019 mostram que, com o início do ano, as preferências dos cibercriminosos parecem ter sofrido uma mudança considerável, resultando em um retorno ao crypto jacking de malware.

Fonte: IBM X-Force

Embora possa ser difícil identificar a razão exata para a reversão da tendência, pode-se especular com um grau significativo de confiança de que o clima de criptografia mais amplo influenciou o comportamento dos agentes de ameaça. Por exemplo, um declínio acentuado no valor de várias cripto moedas proeminentes faz com que a criptografia no navegador seja muito menos lucrativa e demorada quando comparada ao uso de malware para infectar dispositivos e assumir o controle direto sobre seus recursos de hardware.

Outro fator que contribuiu para o declínio do crypto jacking baseado no navegador poderia ser o fechamento do Coinhive, um serviço que permitia que os sites usassem os computadores dos seus visitantes para extrair cripto moedas. O Coinhive estava longe de ser o único fornecedor de tais serviços, mas os agentes de ameaças com menos habilidades técnicas podem ter dificuldade em mudar para outra para executar os seus ataques de criptografia.

Defenda-se contra os Dois Tipos de Cryptojacking

Ambas as organizações e usuários individuais precisam estar prontos para agir e mitigar os efeitos de qualquer tipo de criptografia. Ter o seu hardware desviando moedas mineradas para outra pessoa e não trabalhar nas tarefas pretendidas pode resultar em perdas significativas ao longo do tempo. Manter-se atualizado com as tendências dos métodos de entrega e scripts de mineração empregados nesses ataques pode ajudar a acelerar a detecção de qualquer tentativa de mineracão de moedas digitais e a implementação de contramedidas adequadas.

Não Permita que o Seu Dispositivo Seja Cryptojackeado Vídeo

Dica: Ligue o som e assistir o vídeo em modo de tela cheia.