Como os Hackers Usam Malware de Criptografia para Invadir Computadores e Minerar Criptomoedas

Todos conhecemos o termo "roubo de carro" e as circunstâncias infelizes que esse ato acarreta. Com a evolução da Internet e a formação de uma sociedade tecnologicamente orientada, estamos em uma batalha perpétua para proteger nossos dados pessoais e nossos dispositivos mais usados. Na busca de hackers para alavancar qualquer sistema vulnerável e, finalmente, ganhar dinheiro, eles formaram uma aliança para atacar computadores de maneira a transformá-los em zumbis e minas de criptografia.

Todos conhecemos o termo "roubo de carro" e as circunstâncias infelizes que esse ato acarreta. Com a evolução da Internet e a formação de uma sociedade tecnologicamente orientada, estamos em uma batalha perpétua para proteger nossos dados pessoais e nossos dispositivos mais usados. Na busca de hackers para alavancar qualquer sistema vulnerável e, finalmente, ganhar dinheiro, eles formaram uma aliança para atacar computadores de maneira a transformá-los em zumbis e minas de criptografia.

Com a mania das criptomoedas em um nível mais alto de todos os tempos, não estamos todos surpresos com o fato de os hackers estarem assumindo o controle de computadores para minerar criptomoedas, um processo apropriadamente chamado de cryptojacking, que ganhará para os hackers quantias impensáveis de fundos de criptomoeda (dinheiro virtual) a longo prazo .

Índice

O que é Cryptojacking?

Criptojacking, como o nome sugere, é um processo de 'sequestro' ou superação de certas funções de um computador e seu uso para minerar criptomoedas. Por mais simples que pareça, há uma grande quantidade de complexidade no assunto.

Os hackers estão constantemente criando novos tipos de ameaças, a maioria dos quais com malware baseado em Python, agrupados em um único arquivo executável malicioso. Essas novas ameaças, algumas com o nome de WannMine, PyRoMine ou Monero Miner , foram projetadas para assumir funções específicas de um computador atacado e usar os recursos do sistema para minerar criptomoedas.

O processo de mineração de criptomoeda, como Bitcoin, Ethereum e Monero, para citar alguns, geralmente envolve uma unidade de computador dedicada, geralmente um computador direcionado a partir de uma instalação de placa gráfica, que utiliza uma grande quantidade de energia e CPU (Central Processing Unit) ) poder. No caso de PCs vitimados infectados com malware de quebra de criptografia, o sistema pode ser quase inútil para executar funções básicas, pois a ameaça usará a maioria, se não todos, dos recursos da CPU para minerar criptomoedas. A criptomoeda de mineração é um processo que requer que cálculos de alto nível sejam executados repetidamente, concedendo às partes do minerador fundos de Bitcoins, Monero ou Ethereum. Esses fundos no mundo das criptomoedas podem ser "trocados" por outros tipos de dinheiro, que é a atração final para hackers que procuram 'Cryptojack' no seu computador.

Como funciona o Cryptojacking

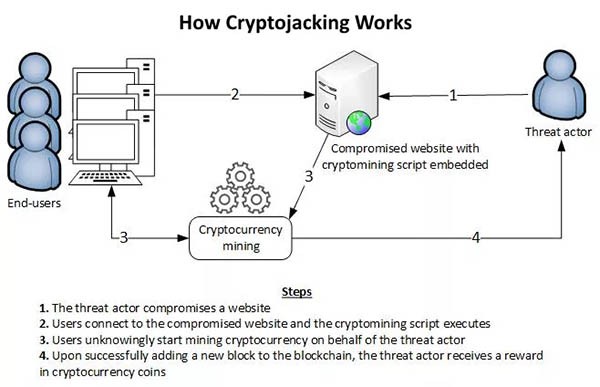

A imagem (Figura 1) abaixo em 'How Cryptojacking Works' é uma ilustração simples da Agência da União Europeia para segurança de redes e informações, fornecendo uma representação visual de como ocorre um cenário de cryptojacking. Primeiro, um usuário de computador acessa um site que foi comprometido com o script de criptografia. A partir daí, o código de script incorporado no site mal-intencionado ou comprometido pode carregar ou instalar o malware de cryptojacking, que por sua vez começará a minerar ativamente a criptomoeda pela Internet em nome do ator ou hacker de ameaças. O processo de mineração de criptomoeda adicionará um novo blockchain a cada ação bem-sucedida, resolvendo cálculos como parte da mineração de criptomoeda. Como tal, a recompensa são as moedas de criptomoeda que o ator ou hacker de ameaça pode descontar quando quiser.

Figura 1. Fluxograma do diagrama de como funciona o criptojacking. Fonte: Agência da União Europeia para a Segurança das Redes e da Informação (ENISA)

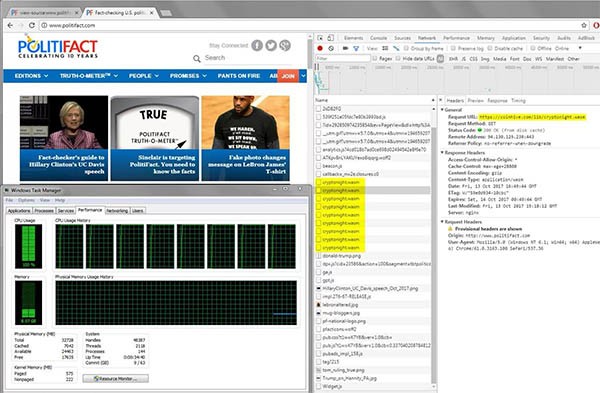

Apenas no ano passado, durante os meses de outubro e novembro, os scripts de cryptojacking que afetam os dispositivos móveis aumentaram 287%, segundo análise da empresa de segurança móvel Wandera. A parte mais preocupante do cryptojacking é a ideia de se espalhar por sites, que foram hackeados e injetados com códigos maliciosos de script que afetam um computador que visita um site específico, como mostra a Figura 2 abaixo da CDN do site do Politifact. Rede de entrega) demonstra o código-fonte. Os sites conhecidos por espalharem esse código malicioso são numerados na casa dos milhares, incluindo inúmeros sites pornográficos e serviços de CDN que ajudam a renderizar muitos sites populares. Os seguintes sites notáveis, alguns dos quais ainda estão ativamente infectados, são conhecidos por terem código-fonte de quebra de criptografia incorporado que pode ter se originado de um serviço CDN invadido ao mesmo tempo:

- analytics.blue

- cbs.com

- coinhive.com

- cdn.static-cnt.bid

- cdn.jquery-uim.download

- cnt.statistic.date

- crucial.com

- cryptoloot.pro

- everlast.com

- globovision.com

- hallaert.online

- movistar.com

- minr.pw

- politifact.com

- showtime.com

- ufc.tv

- webmine.pro

Figura 2. O site Politifact mostrado com o código fonte do coinhive cryptojacking após o comprometimento do serviço CDN. Fonte: Badpackets.net

Nota: Embora muitos dos sites populares listados acima tenham incorporado código de quebra de criptografia em algum momento, alguns sites podem ter solucionado o problema ou a Rede de entrega de conteúdo tomou medidas para interromper os usos nefastos do Coinhive e injetar scripts maliciosos. No entanto, a maioria das empresas que possuem sites alavancados pelo crypojacking ainda não emitiu nenhuma declaração ou afirma estar livre de código de cryptojacking. Pedimos aos usuários que tomem cuidado ao visitar qualquer um dos sites listados acima.

Vídeo: “Cryptojacking: Como o Seu PC pode ser Hackeado para Minerar Criptomoedas”

Como Detectar Malware de Criptografia

A detecção de cryptojacking pode ser um processo difícil, ao contrário de saber que seu sistema está infectado com ransomware que exibe externamente uma nota de resgate na tela, alertando você sobre o problema e suas demandas. O criptojacking, em toda a sua novidade, não é algo que você deseja deixar nas mãos de uma ferramenta anti-malware convencional. No entanto, existem indicações claras de que é uma maneira de impedir o criptojacking, como o computador executando lentamente, os ventiladores de refrigeração da CPU acelerando e permanecendo em alta velocidade por um longo período, o computador fica sem resposta ou você percebe um pico na rede tráfego acessando a Internet. Monitorar seu sistema é a melhor prática para detectar criptojacking, além de conhecer o comportamento normal do seu computador para contrastar um caso em que uma ameaça de cryptojacking está utilizando uma quantidade significativa de recursos da CPU.

Como Evitar o Malware de Criptografia

Em uma resposta simples para aqueles que se perguntam se existe uma solução para o criptojacking, a resposta continua sendo um retumbante não. No entanto, existem etapas a serem tomadas para ser proativo em evitar ser uma vítima de quebra de criptografia. A execução de um aplicativo anti-malware ou antivírus atualizado é sua primeira linha de defesa, além de evitar sites maliciosos ou sites que possam ter sido invadidos. Além disso, evitar downloads maliciosos de fontes questionáveis e limitar a abertura de qualquer mensagem de email de spam que tenha anexos também é um método de ficar fora do alvo ou de hackers que usam criptografia.

O processo de disseminação de ameaças de criptografia parece estar limitado principalmente a sites invadidos que abrigam código JavaScript malicioso. O processo simples para interromper um ataque de cryptojacking iniciado em um site mal-intencionado é simplesmente matar a guia do navegador que está executando o script. No entanto, a parte complicada é impedir um ataque da mesma URL maliciosa ou similar executando um script malicioso. Os usuários de computador podem atualizar um filtro da web para bloquear o URL malicioso conhecido ou utilizar ferramentas de mineração anticriptomoedas, que podem ser difíceis de encontrar no momento devido à novidade dos ataques de invasão de criptografia.

Ações adicionais que os usuários de computador podem executar para limitar ou reduzir as chances de serem vítimas de cryptojacking são atualizar e limpar todas as extensões do navegador. Raramente algumas extensões do navegador podem ser a culpada de um ataque de cryptojacking, que é mais um motivo para percorrer a lista de extensões instaladas e remover quaisquer extensões desnecessárias ou questionáveis. Por fim, é melhor que os usuários de computadores se adaptem e conheçam os ataques de criptografia para entender melhor como os hackers comprometem seus sistemas, além de manter sempre o seu software atualizado e executar uma cópia do software anti-vírus/anti-malware confiável.

Como você sabe se você é uma vítima de Cryptojacking?

Como o processo de cryptojacking envolve uma forma especializada de malware usando uma grande quantidade de recursos da CPU, a maioria saberá imediatamente se esse ataque ocorre quando o sistema fica extremamente lento. No entanto, pode haver casos de ameaças de cryptojacking que não tenham um impacto tão drástico em um computador com uma CPU poderosa e rápida. Um exemplo seria um PC mais novo que possua um processador quad-core ou superior, que para todos os efeitos, não é imune a esse ataque.

O principal objetivo dos hackers que exercem ameaças de invasão de criptografia é ultrapassar um sistema vulnerável que seja poderoso o suficiente para minerar criptomoedas, o que geralmente não gera muitos fundos de criptomoedas. No entanto, existem outras formas de cryptojackers, além da forma tradicional de arquivos executáveis, que podem ser malware ou ameaças parasitas que dependem do código JavaScript malicioso oculto nos sites. Às vezes, os usuários de computador podem estar infectados com malware parasitário e não saber até que seu sistema finalmente diminua a resposta ou retorne um erro devido a ciclos de CPU ou GPU (Unidade de processamento gráfico) atrasados.

Como os hackers de cryptojacking não estão alvejando nenhuma de suas contas bancárias ou recursos fora das habilidades computacionais do computador físico, o cryptojacking não é tão grave quanto alguns podem pensar. No entanto, pode-se concluir que o criptojacking é muito perigoso quando se trata da saúde do computador e utilizando uma quantidade significativa de energia e tráfego da Internet.

As conseqüências de ser vítima de cryptojacking podem se propagar para o seguinte:

- Uma conta de energia elétrica anormalmente alta.

- Uma conta de serviço da Internet acima do normal devido ao alto uso do tráfego.

- Reduziu drasticamente o desempenho do computador.

- Consistentemente altas velocidades dos ventiladores de refrigeração do computador.

- Erros de superaquecimento ou superaquecimento do sistema.

- Erros do sistema devido a ciclos de processamento atrasados ou incapacidade de executar aplicativos adicionais.

- Tráfego da Internet acima do normal por meio de monitoramento.

- Falhas no sistema ou telas azuis da morte.

Considerando que o seu PC vitimado será o culpado de tais casos infelizes, no final, é melhor manter o controle da saúde do seu computador e garantir que ele tenha um atestado de saúde limpo, como faria com seu corpo.