AndroMut

Um novo malware de download está sendo implantado pelo grupo de hackers "TA505". O malware, chamado "AndroMut", baixa um Trojan de Acesso Remoto (RAT) chamado "FlawedAmmyy". A campanha é realizada contra bancos e outras organizações comerciais e de serviços financeiros nos Estados Unidos, Cingapura, Emirados Árabes Unidos e Coréia do Sul atualmente. O nome "AndroMut" vem das semelhanças com um malware anteriormente conhecido chamado "Andromeda" e um "mutex" criado pelo malware chamado "mutshellmy777". Os pesquisadores não acreditam que o malware AndroMut esteja conectado ao malware Andromeda necessariamente. Ele também compartilha semelhanças com outro downloader chamado "QtLoade".

O Que é o Malware AndroMut e Quais são os Seus Objetivos

O AndroMut é um "malware para download", o que significa que seu objetivo é baixar uma ferramenta ou ransomware comprometida em um dispositivo infectado. Ele compartilha recursos com o malware Andromeda que veio antes dele. O malware AndroMut foi desenvolvido em junho de 2019 usando o código C ++. Ele usa a criptografia AES-256, o que dificulta a capacidade dos pesquisadores de analisá-la adequadamente. Ele também usa recursos avançados para evitar ainda mais a detecção e análise. Esses recursos incluem:

- Detecção de depurador.

- Liberação de memória.

- Detecção de emulador de vinho para o Mac / Linux.

- Detecção de sandbox.

- Detecção de movimento do mouse.

Como o AndroMut Funciona

Como a maioria dos malwares, o ataque do AndroMut começa com emails de spam contendo anexos ou links corrompidos que baixam um arquivo não seguro. O email geralmente contém um ".html", ".htm", ".xls", ".doc" ou um anexo semelhante. Os arquivos da Web geralmente contêm um link para um documento do MS Office também. As macros no arquivo do MS Office são executadas quando o arquivo é executado, executando um comando "Msiexec" para baixar o malware do AndroMut ou, às vezes, até mesmo o FlawedAmmyy. Até agora, duas campanhas foram detectadas. Os primeiros funcionários bancários da Coréia do Sul, enquanto o segundo, EUA, Cingapura, Coréia do Sul e Emirados Árabes Unidos.

Amostra da Coréia do Sul:

Nome do remetente: 최성은

Assunto: 123 증 $ 123.12

Nomes dos anexos:

- 20.06.2019 e 123.12.doc

- 20.06.2019 e 123.12.xls

- 20.06.2019 e 123.12.htm

- 20.06.2019 e 123.12.html

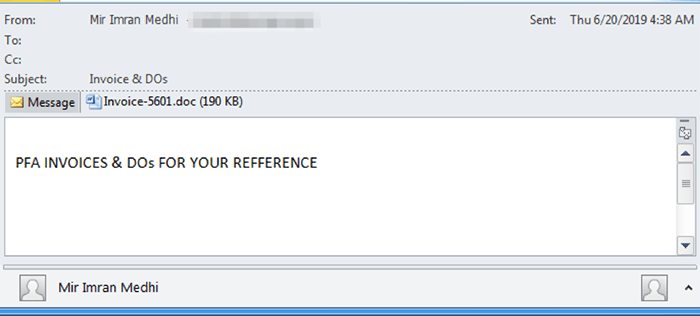

Outros países:

Remetente: Mir Imran Medhi

Assunto: Fatura e DOs

Nomes dos Anexos:

- invoice-5601.doc

- invoice.xls ?

O malware AndroMut, depois de baixado, usa vários recursos de análise analítica para detectar se está em um ambiente protegido "seguro". Ele também verifica coisas como movimento do mouse, depuradores e emulador do Wine, que alguns pesquisadores usam para executar processos e programas do Windows em um Mac ou outro sistema operacional baseado em Linux.

O malware AndroMut cria um arquivo LNK e o coloca na lixeira. Dependendo dos privilégios do usuário atual, o malware AndroMut executa o arquivo recém-criado usando um método chamado "Execução do Registro" (que depende das Chaves do Registro para executar um comando sem criar novos processos) ou agende uma tarefa que executará o arquivo.

Configuração:

- Host de comando e controle

- Porta de comando e controle

- Comando e controle URI

- Chave de encriptação

- chave JSON

Anti-análise:

- Detecção de movimento do mouse

- Detecção de emulador de vinho usando a subchave do Registro "HKEY_CURRENT_USER\SOFTWARE\Wine"

- Detecção de depurador usando sinalizadores de depuração no campo NtGlobalFlag do Process Environment Block

- Detecção de sandbox usando nomes de processos:

- xenservice.exe

- VMSrvc.exe

- SbieSvc.exe

- cmdvirth.exe

- Zerar a memória