MoWare H.F.D Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 160 |

| Visto pela Primeira Vez: | May 25, 2017 |

| Visto pela Última Vez: | June 9, 2023 |

| SO (s) Afetados: | Windows |

O MoWare H.F.D Ransomware é um Trojan ransomware baseado no HiddenTear. Esta é uma plataforma ransomware de código aberto que foi lançada em 2015 e gerou inúmeras variantes de ransomware. Isso ocorre porque os vigaristas não precisavam mais ter conhecimentos técnicos avançados e recursos para criar Trojans ransomware, já que eles poderiam simplesmente pegar o código do HiddenTear e recicla-lo para atender às suas finalidades. O MoWare H.F.D Ransomware não é diferente da maioria dos Trojans ransomware atualmente ativos. É mais provável que ele seja distribuído através de anexos de e-mail de spam, embora existam inúmeras outras maneiras pelas quais os Trojans ransomware, tais como o MoWare H.F.D Ransomware, podem ser entregues às vítimas. O MoWare H.F.D Ransomware será executado como um arquivo executável chamado 'hiddentears.exe' e executará um típico ataque de ransomware contra as suas vítimas, criptografando os arquivos da vítima e exigindo o pagamento de um resgate em troca da chave de descriptografia.

Índice

Como Funciona o Ataque do MoWare H.F.D Ransomware

O MoWare H.F.D Ransomware terá como alvo 666 diferentes tipos de arquivos no seu ataque, verificando as unidades da vítima em busca de arquivos com certas extensões e, em seguida, criptografando-as usando um algoritmo de criptografia forte. O MoWare H.F.D Ransomware também interferirá no computador afetado, bloqueando o acesso a ferramentas como o Gerenciador de Tarefas do Windows e o Windows Restore. Uma vez que um arquivo tenha sido codificado pelo MoWare H.F.D Ransomware, ele terá uma nova extensão, '.H_F_D_locked,' adicionada ao final do seu nome. Os arquivos criptografados pelo MoWare H.F.D Ransomware não serão mais legíveis ou funcionais, tornando-se essencialmente inutilizáveis sem a chave de descriptografia (que os trapaceiros mantêm em sua posse). Os 666 tipos de arquivos visados por esse ataque incluem os seguintes:

.#vc, .$ac, ._vc, .00c, .07g, .07i, .08i, .09i, .09t, .10t, .11t, .123, .13t, .1pa, .1pe, .2011, .2012, .2013, .2014, .2015, .2016, .2017, .210, .3dm, .3ds, .3g2, .3gp, .3me, .3pe, .500, .7z, .aac, .aaf, .ab4, .ac2, .acc, .accd, .ach, .aci, .acm, .acr, .aep, .aepx, .aes, .aet, .afm, .ai, .aif, .amj, .as, .as3, .asc, .asf, .asm, .asp, .asx, .ati, .avi, .back, .bak, .bat, .bay, .bc8, .bc9, .bd2, .bd3, .bgt, .bk2, .bkf, .bmp, .bpf, .bpw, .brd, .brw, .btif, .bz2, .c, .cal, .cat, .cb, .cd, .cdf, .cdr, .cdt, .cdx, .cf8, .cf9, .cfdi, .cfp, .cgm, .cgn, .ch, .chg, .cht, .clas, .clk, .cmd, .cmx, .cnt, .cntk, .coa, .cpp, .cpt, .cpw, .cpx, .crt, .cs, .csl, .csr, .css, .csv, .cur, .cus, .d07, .dac,.dat, .db, .dbf, .dch, .dcr, .ddd, .dds, .defx, .der, .des, .dgc, .dif, .dip, .djv, .djvu, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drw, .ds4, .dsb, .dsf, .dtau, .dtd, .dtl, .dwg, .dxf, .dxi, .ebc, .ebd, .ebq, .ec8, .efs, .efsl, .efx, .emd, .eml, .emp, .ens, .ent, .epa, .epb, .eps, .eqb, .ert, .esk, .ess, .esv, .etq, .ets, .exp, .fa1, .fa2, .fca, .fcpa, .fcpr, .fcr, .fef, .ffd, .fim, .fla, .flac, .flv, .fmv, .fon, .fpx, .frm, .fx0, .fx1, .fxr, .fxw, .fyc, .gdb, .gem, .gfi, .gif, .gnc, .gpc, .gpg, .gsb, .gto, .gz, .h, .h10, .h11, .h12, .hbk, .hif, .hpp, .hsr, .html, .hts, .hwp, .i2b, .iban, .ibd, .ico, .idml, .iff, .iif, .img, .imp, .indb, .indd, .indl, .indt, .ini, .int?, .intu, .inv, .inx, .ipe, .ipg, .itf, .jar, .java, .jng, .jp2, .jpeg, .jpg, .js, .jsd, .jsda, .jsp, .kb7, .kd3, .kdc, .key, .kmo, .kmy, .lay, .lay6, .lcd, .ldc, .ldf, .ldr, .let, .lgb, .lhr, .lid, .lin, .lld, .lmr, .log, .lua, .lz, .m, .m10, .m11, .m12, .m14, .m15, .m16, .m3u, .m3u8, .m4a, .m4u, .m4v, .mac, .max, .mbsb, .md, .mda, .mdb, .mdf, .mef, .mem, .met, .meta, .mhtm, .mid, .mkv, .ml2, .ml9, .mlb, .mlc, .mmb, .mml, .mmw, .mn1, .mn2, .mn3, .mn4, .mn5, .mn6, .mn7, .mn8, .mn9, .mne, .mnp, .mny, .mone, .mov, .mp2, .mp3, .mp4, .mpa, .mpe, .mpeg, .mpg, .mql, .mrq, .ms11, .msg, .mwi, .mws, .mx0, .myd, .mye, .myi, .myox, .n43, .nap, .nd, .nef, .nl2, .nni, .npc, .nv, .nv2, .oab, .obi, .odb, .odc, .odg, .odm, .odp, .ods, .odt, .oet, .ofc, .ofx, .old, .omf, .op, .orf, .ost, .otg, .otp, .ots, .ott, .p08, .p12, .p7b, .p7c, .paq, .pas, .pat, .pcd, .pcif, .pct, .pcx, .pd6, .pdb, .pdd, .pdf, .pem, .per, .pfb, .pfd, .pfx, .pg, .php, .pic, .pl, .plb, .pls, .plt, .pma, .pmd, .png, .pns, .por, .pot, .potm, .potx, .pp4, .pp5, .ppam, .ppf, .ppj, .pps, .ppsm, .ppsx, .ppt, .pptx, .pr0, .pr1, .pr2, .pr3, .pr4, .pr5, .prel, .prf, .prn, .prpr, .ps, .psd, .psp, .pst, .ptb, .ptdb, .ptk, .ptx, .pvc, .pxa, .py, .q00, .q01, .q06, .q07, .q08, .q09, .q43, .q98, .qb1, .qb20, .qba, .qbb, .qbi, .qbk, .qbm, .qbmb, .qbmd, .qbo, .qbp, .qbr, .qbw, .qbx, .qby, .qbz, .qch, .qcow, .qdf, .qdfx, .qdt, .qel, .qem, .qfi, .qfx, .qif, .qix, .qme, .qml, .qmt, .qmtf, .qnx, .qob, .qpb, .qpd, .qpg, .qph, .qpi, .qsd, .qsm, .qss, .qst, .qtx, .quic, .quo, .qw5, .qwc, .qwmo, .qxf, .r3d, .ra, .raf, .rar, .raw, .rb, .rcs, .rda, .rdy, .reb, .rec, .resx, .rif, .rm, .rpf, .rsspptm, .rtf, .rtp, .rw2, .rwl, .rz, .s12, .s7z, .saf, .saj, .say, .sba, .sbc, .sbd, .sbf, .scd, .sch, .sct, .sdf, .sdy, .seam, .ses, .set, .shw, .sic, .skg, .sldm, .sldx, .slk, .slp, .sql, .sqli, .sr2, .srf, .ssg, .stc, .std, .sti, .stm, .str, .stw, .svg, .swf, .sxc, .sxd, .sxi, .sxm, .sxw, .t00, .t01, .t02, .t03, .t04, .t05, .t06, .t07, .t08, .t09, .t10, .t11, .t12, .t13, .t14, .t15, .t99, .ta1, .ta2, .ta4, .ta5, .ta6, .ta8, .ta9, .tar, .tax, .tax0, .tax1, .tax2, .tb2, .tbk, .tbp, .tdr, .text, .tfx, .tga, .tgz, .tif, .tiff, .tkr, .tlg, .tom, .tpl, .trm, .trn, .tt10, .tt11, .tt12, .tt13, .tt14, .tt15, .tt20, .ttf, .txf, .txt, .u08, .u10, .u11, .u12, .uop, .uot, .v30, .vb, .vbpf, .vbs, .vcf, .vdf, .vdi, .vmb, .vmdk, .vmx, .vnd, .vob, .vsd, .vyp, .vyr, .wac, .wav, .wb2, .wi, .wk1, .wk3, .wk4, .wks, .wma, .wmf, .wmv, .wpd, .wpg, .wps, .x3f, .xaa, .xcf, .xeq, .xhtm, .xla, .xlam, .xlc, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xpm, .xqx, .yuv, .zdb, .ziparc, .zipx, .zix, .zka.

Como os Vigaristas podem Lucrar com a Tática do MoWare H.F.D Ransomware

Depois de criptografar os arquivos da vítima, o MoWare H.F.D Ransomware exibirá uma nota de resgate exigindo o pagamento de um resgate para restaurar os arquivos afetados. A nota de resgate do MoWare H.F.D Ransomware tem a forma de uma janela de programa chamada 'MoWare H.F.D' e contém o seguinte texto:

'INFORMAÇÃO DE SEGURANÇA

Seus arquivos pessoais foram criptografados e bloqueados

Seus documentos, fotos, bancos de dados e outros arquivos importantes foram criptografados com criptografia mais forte e bloqueados com chave exclusiva, gerada para este computador.

A chave de descriptografia privada é armazenada em um servidor de Internet secreto e ninguém pode descriptografar seus arquivos até que você pague e obtenha a chave privada.

Cuidado: A remoção do MoWare H.F.D não restaurará o acesso a seus arquivos criptografados.

perguntas frequentes

O que aconteceu com meus arquivos? entendendo a questão

Como posso recuperar meus arquivos? a única maneira de restaurar seus arquivos

O que eu devo fazer a seguir? Compre chave de descriptografia

Agora você tem a última chance de descriptografar seus arquivos.

1. Compre Bitcoin (https://blockchain.info)

2. Envie a quantia de 0,02 BTC para o endereço: 15nbyuacLHfm3FrC5hz1nigNVqEbDwRUJq

3. A transação levará cerca de 15 a 30 minutos para confirmar.

4. Quando a transação for confirmada, envie um email para nós no heyklog@protonmail.com

As pessoas responsáveis pelo MoWare H.F.D Ransomware exigem o pagamento de 0,02 BitCoin (aproximadamente US $55 na taxa de câmbio atual). Os pesquisadores de segurança dos PCs recomendam fortemente que os usuários de computador não paguem o resgate do MoWare H.F.D Ransomware. Em vez disso, os usuários de computador devem tomar medidas para evitar esses ataques. As etapas que podem ajudá-lo a proteger seu computador incluem o uso de um aplicativo anti-malware confiável e totalmente atualizado e backups de todos os seus arquivos em um dispositivo de memória externa.

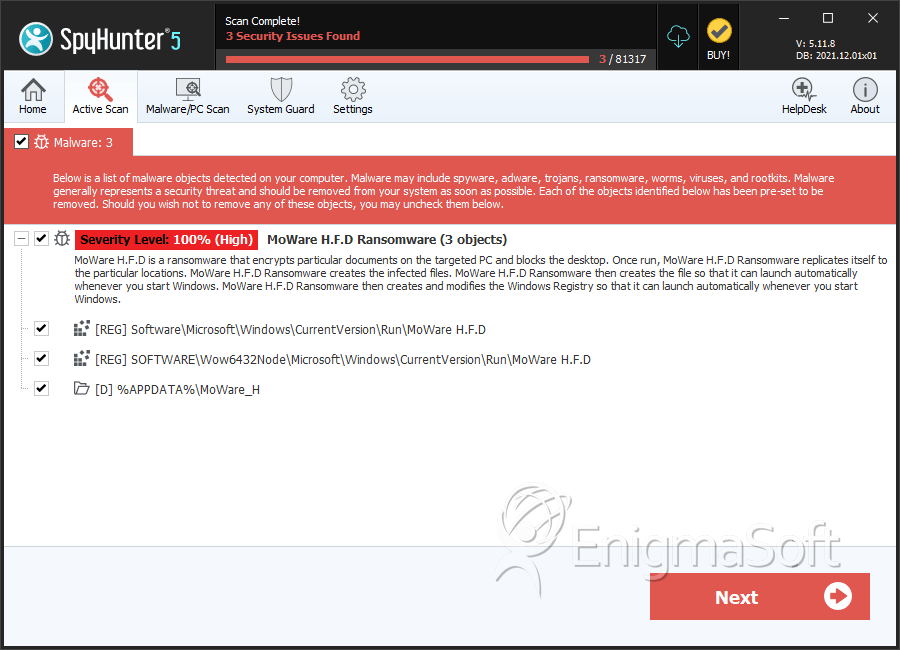

SpyHunter detecta e remove MoWare H.F.D Ransomware

Detalhes sobre o Registro

Diretórios

MoWare H.F.D Ransomware pode criar o seguinte diretório ou diretórios:

| %APPDATA%\MoWare_H |