Dharma 2017 Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Classificação: | 6,045 |

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 26,271 |

| Visto pela Primeira Vez: | November 17, 2016 |

| Visto pela Última Vez: | September 11, 2023 |

| SO (s) Afetados: | Windows |

O Dharma 2017 Ransomware parece representar uma nova geração de ameaças na família Dharma de ransomware, que foi responsável por vários Trojans ransomware de criptografia no último ano. Os Trojans do Dharma 2017 Ransomware Trojans foram lançados em meados de agosto de 2017. O Dharma 2017 Ransomware está sendo entregue às vítimas através do uso de mensagens de spam e sites comprometidos, que usam kits de exploração como o RIG Exploit Kit para infectar os computadores dos visitantes. O Dharma 2017 Ransomware é muito semelhante a muitos outros Trojans ransomware de criptografia lançados anteriormente na família Dharma de ransomware e provavelmente compartilhará a maior parte do mesmo código.

Índice

O Dharma 2017 Ransomware é uma Versão Atualizada do Dharma Ransomware

Existem várias mudanças no Dharma 2017 Ransomware comparando-o com as variantes anteriores do Dharma. O Dharma 2017 Ransomware mudou a forma como ele se conecta aos seus servidores de Comando e Controle e como ele executa os seus ataques. Além disso, o Dharma 2017 Ransomware possui camadas de ofuscamento avançadas que impedem os pesquisadores de malware de estudá-lo em detalhes. Os ataques do Dharma 2017 Ransomware foram restritos apenas à Europa, América do Norte e América do Sul. É provável, no entanto, que os ataques Dharma 2017 Ransomware se espalhem para outros países. Por enquanto, a maior parte da atividade Dharma 2017 Ransomware está centrada nos Estados Unidos e no Reino Unido.

Existem Várias Versōes do Dharma Ransomware

Existem várias variantes do Dharma 2017 Ransomware. Essas variantes são quase idênticas, mas têm diferenças muito pequenas que levam os analistas de segurança do PC a diferenciar umas das outras. Uma das principais características do Dharma 2017 Ransomware que podem diferenciá-lo das outras versōes é a extensão de arquivo que elas usam para identificar os arquivos comprometidos pelo ataque:

- O Dharma 2017 Ransomware Tipo A adiciona a extensão '.zzzzz'.

- O Dharma 2017 Ransomware Tipo B adiciona a extensão '.cezar'.

- O Dharma 2017 Ransomware Tipo C adiciona a extensão '.cesar'.

As extensões de arquivo acima são as três principais versões do Dharma 2017 Ransomware que estão ativas atualmente. Cada um delas adicionará uma extensão de arquivo diferente ao final do arquivo visado. Como a maioria dos Trojans ransomware de criptografia, o Dharma 2017 Ransomware e suas variantes terão como alvo os arquivos gerados pelo usuário no computador da vítima. Alguns dos tipos de arquivos que o Dharma 2017 Ransomware irá atingir incluem áudio, vídeo, imagens, planilhas, documentos do Microsoft Office, bancos de dados e vários outros arquivos gerados pelo usuário (geralmente evitando que os arquivos com os quais o sistema operacional Windows funciona corretamente) .

Como os Golpistas podem Lucrar com o Dharma 2017 Ransomware e Ataques Similares

Depois de criptografar os arquivos da vítima, o Dharma 2017 Ransomware enviará uma nota de resgate à vítima. As notas de resgate do Dharma 2017 Ransomware tomam a forma de arquivos de texto e HTML denominados "README", que instruem as vítimas sobre o ataque e pedem-lhes que paguem um grande resgate através dos Bitcoins. Os usuários de computadores devem abster-se de pagar o resgate Dharma 2017 Ransomware. Há várias razões para isso:

- As pessoas responsáveis pelos ataques como o Dharma 2017 Ransomware raramente manterão a sua palavra de fornecer a chave de descriptografia em troca do pagamento. Essas pessoas são propensas a ignorar a vítima ou a pedir mais dinheiro após o pagamento ter sido realizado.

- Pagar o resgate do Dharma 2017 Ransomware permite que os golpistas continuem criando e desenvolvendo ameaças como o Dharma 2017 Ransomware, para realizar mais ataques contra usuários de computador inocentes.

- Uma vez que as vítimas do ataque do Dharma 2017 Ransomware demonstrarem vontade de pagar, é muito provável que elas continuem a ser vítimas de futuros ataques.

Os usuários de computador devem fazer backups dos seus arquivos para garantir que eles possam recuperar os arquivos criptografados rapidamente após uma infecção pelo Dharma 2017 Ransomware. Se os usuários de PC puderem restaurar os seus arquivos de um backup, as pessoas responsáveis pelo Dharma 2017 Ransomware perderão qualquer poder que lhes permita exigir o pagamento de um resgate.

Atualização de 11 de Novembro de 2018 — '.back File Extension' Ransomware

O '.back File Extension' Ransomware é uma variante da família Dharma 2017 Ransomware, que apareceu pela primeira vez em agosto de 2017. Desde o seu lançamento inicial, a família Dharma 2017 Ransomware gerou inúmeras ameaças, que incluem o '.back File Extension' Ransomware, lançado em 11 de novembro de 2018. Ameaças como o '.back File Extension' Ransomware são distribuídas de várias maneiras, incluindo o uso de táticas de e-mail de spam, kits de exploração e se aproveitando das vulnerabilidades nos computadores das vítimas.

Por que o '.back File Extension' Ransomware Inutiliza is Arquivos dos Usuários

O '.back File Extension' Ransomware, assim como outras variantes do Dharma 2017, usará um algoritmo de criptografia forte para tornar os arquivos da vítima inacessíveis. O '.back File Extension' Ransomware tem como alvo os arquivos gerados pelo usuário nesses ataques, que podem incluir arquivos com as seguintes extensões de arquivo:

.jpg, .jpeg, .raw, .tif, .gif, .png, .bmp, .3dm, .max, .accdb, .db, .dbf, .mdb, .pdb, .sql, .dwg, .dxf, .cpp, .cs, .h, .php, .asp, .rb, .java, .jar, .class, .py, .js, .aaf, .aep, .aepx, .plb, .prel, .prproj, .aet, .ppj, .psd, .indd, .indl, .indt, .indb, .inx, .idml, .pmd, .xqx, .xqx, .ai, .eps, .ps, .svg, .swf, .fla, .as3, .as, .txt, .doc, .dot, .docx, .docm, .dotx, .dotm, .docb, .rtf, .wpd, .wps, .msg, .pdf, .xls, .xlt, .xlm, .xlsx, .xlsm, .xltx, .xltm, .xlsb, .xla, .xlam, .xll, .xlw, .ppt, .pot, .pps, .pptx, .pptm, .potx, .potm, .ppam, .ppsx, .ppsm, .sldx, .sldm, .wav, .mp3, .aif, .iff, .m3u, .m4u, .mid, .mpa, .wma, .ra, .avi, .mov, .mp4, .3gp, .mpeg, .3g2, .asf, .asx, .flv, .mpg, .wmv, .vob, .m3u8, .dat, .csv, .efx, .sdf, .vcf, .xml, .ses, .qbw, .qbb, .qbm, .qbi, .qbr , .cnt, .des, .v30, .qbo, .ini, .lgb, .qwc, .qbp, .aif, .qba, .tlg, .qbx, .qby , .1pa, .qpd, .txt, .set, .iif, .nd, .rtp, .tlg, .wav, .qsm, .qss, .qst, .fx0, .fx1, .mx0, .fpx, .fxr, .fim, .ptb, .ai, .pfb, .cgn, .vsd, .cdr, .cmx, .cpt, .csl, .cur, .des, .dsf, .ds4, , .drw, .eps, .ps, .prn, .gif, .pcd, .pct, .pcx, .plt, .rif, .svg, .swf, .tga, .tiff, .psp, .ttf, .wpd, .wpg, .wi, .raw, .wmf, .txt, .cal, .cpx, .shw, .clk, .cdx, .cdt, .fpx, .fmv, .img, .gem, .xcf, .pic, .mac, .met, .pp4, .pp5, .ppf, .nap, .pat, .ps, .prn, .sct, .vsd, .wk3, .wk4, .xpm, .zip, .rar.

O '.back File Extension' Ransomware fornece uma nota de resgate exigindo o pagamento de um resgate, muitas vezes assumindo a forma de um arquivo TXT ou HTML depois de criptografar os arquivos da vítima. Essas notas de resgate exigem que a vítima pague pela chave de decodificação. Os usuários de computador devem abster-se de fazerem esses pagamentos, que geralmente expõem a vítima a táticas adicionais ou permitem que os criminosos continuem criando essas ameaças e distribuindo-as a outras vítimas.

O Pedido de Resgate do '.back File Extension' Ransomware

As diferenças entre o '.back File Extension' Ransomware e seus antecessores da família Dharma 2017 Ransomware são mínimas. É provável que o '.back File Extension' Ransomware tenha sido criado usando um kit de construção de ransomware, que permite que os criminosos criem as suas próprias versões personalizadas do Trojan do Dharma 2017 Ransomware. O '.back File Extension' Ransomware pode ser reconhecido facilmente porque, como o próprio nome indica, ele marcará todos os arquivos criptografados pelo ataque, adicionando a extensão de arquivo '.back' ao nome de cada arquivo afetado. O '.back File Extension' Ransomware também substituirá o nome do arquivo por oito caracteres aleatórios e adicionará o seu endereço de e-mail de contato, back@decryption.cc, ao nome do arquivo. A nota de resgate do '.back File Extension' Ransomware é entregue em um arquivo de texto chamado 'FILES ENCRYPTED.txt' que será exibido na área de trabalho do computador afetado.

Protegendo os Seus Dados contra o '.back File Extension' Ransomware

A melhor proteção contra ameaças como o '.back File Extension' Ransomware é ter backups dos arquivos armazenados na nuvem ou em um dispositivo externo. Os usuários de computador também devem usar um programa de segurança forte para impedir que o '.back File Extension' Ransomware seja instalado. Monitorar e lidar com e-mails de spam e anúncios on-line com segurança também são aspectos fundamentais na prevenção dos ataques do '.back File Extension' Ransomware.

Atualização em 28 de novembro de 2018 — 'cyberwars@qq.com' Ransomware

O 'cyberwars@qq.com' Ransomware é o nome de um trabalho que serve os pesquisadores como uma forma de denotar uma nova variante do Dharma 2017 Ransomware. O 'cyberwars@qq.com' Ransomware foi anunciado em 27 de novembro de 2018. Esse Trojan é distribuído via e-mails de spam e parece produzir a mesma nota de resgate que a usada pelo 'suppfirecrypt@qq.com' Ransomware e pelo '.myjob File Extension' Ransomware. O 'cyberwars@qq.com' Ransomware se comporta como uma ameaça de criptografia padrão e aplica uma cifra personalizada, a AES-256 aos dados visados nas suas unidades de memória local. O 'cyberwars@qq.com' Ransomware usa uma chave de criptografia exclusiva para bloquear o seu conteúdo e envia a chave de descriptografia para os seus servidores de comando por meio de uma conexão criptografada. Observa-se que o 'cyberwars@qq.com' Ransomware renomeia os arquivos adicionando a extensão '. [Cyberwars@qq.com] .war'. Por exemplo, 'YIN E YANG.jpeg' é renomeado como 'YIN E YANG.jpeg. [Cyberwars@qq.com] .war.' Esse Trojan não remove dados nos computadores infectados, mas os seus arquivos não estão acessíveis, e uma nota de resgate aparecerá na área de trabalho. A notificação de resgate é fornecida como 'FILES ENCRYPTED.TXT' e diz:

'todos os seus dados foram bloqueados

Você quer voltar?

escreva email cyberwars@qq.com'

No momento, não há um decodificador gratuito disponível para as pessoas afetadas pelo 'cyberwars@qq.com' Ransomware e variantes do Dharma semelhantes. Você pode ficar tentado a entrar em contato com os agentes de ameaça por meio do 'cyberwars@qq.com', mas você deve tentar restaurar os seus dados primeiro. Os backups dos dados, discos de restauração do sistema, e-mails, serviços de hospedagem de arquivos e DVDs de backup podem ajudá-lo a reconstruir a sua infra-estrutura de arquivos sem sucumbir aos operadores do ransomware. Os usuários de PC devem evitar e-mails de spam que os incentivem a baixar um arquivo e abri-lo. Use um instrumento anti-malware confiável para limpar os dispositivos infectados.

Atualização em 30 de novembro de 2018 — 'parambingobam@cock.li' Ransomware

Esta atualização diz respeito a várias novas variantes do Dharma 2017 Ransomware que surgiram em 30 de novembro de 2018. As novas variantes do Dharma continuaram a ser disseminadas por meio de e-mails de spam e documentos corrompidos do Microsoft Word. A atualização disponível inclui informações de vários pesquisadores de segurança cibernética independentes que perceberam que eles tinham muitas semelhanças. A primeira variante a ser discutida é o Trojan Ransomware 'parambingobam@cock.li' que acrescenta a extensão '.[Parambingobam@cock.li].adobe' aos nomes dos arquivos. A segunda variante é o 'mercranotitia@qq.com' Ransomware que acrescenta a extensão '[mercarinotitia@qq.com].adobe' e usa uma nota de resgate diferente comparada à nota padrão que o Dharma apresenta.

O 'parambingobam@cock.li' Ransomware é conhecido por usar a típica nota de resgate das ameaças baseadas no Dharma, fornecer aos usuários uma string de identificação e incluir dois e-mails para contato - 'parambingobam@cock.li' e 'bufytufylala@ tuta.i.' O 'parambingobam@cock.li' Ransomware se comporta como outras ameaças baseadas no Dharma e emprega tecnologias de criptografia não apenas para bloquear dados, mas para proteger as suas transmissões para os servidores de Comando e Controle. Por outro lado, o 'mercarinotitia@qq.com' Ransomware é construído usando o código do Crysis Ransomware, e a nota de resgate é totalmente diferente. A razão pela qual o 'mercarinotitia@qq.com' Ransomware está incluído nesta atualização é que ele usa quase o mesmo marcador de arquivo - '[mercarinotitia@qq.com].adobe' e a maior parte do programa é derivada do Dharma. Ambas as variantes mencionadas aqui renomeiam os arquivos da mesma maneira e codificam o mesmo intervalo de contêineres de dados. Além disso, os pontos de Restauração do Sistema e os instantâneos do Shadow Volume são removidos através do uso do utilitário de linha de comando.

A nota de resgate usada pelo 'mercarinotitia@qq.com' Ransomware é a mesma que vimos com o 'paydecryption@qq.com' Ransomware e o '.cccmn File Extension' Ransomware:

'Todos os seus dados foram bloqueados

você quer voltar?

escreva email mercarinotitia@qq.com'

Os nomes de detecção para o 'parambingobam@cock.li' Ransomware incluem o seguinte:

HEUR/QVM20.1.572F.Malware.Gen

Ransom-WW!801175D89E13

Ransom:Win32/Wadhrama.C

Trojan ( 00519f781 )

Trojan.Ransom.Crysis.E

Trojan.Win32.Ransom.94720.F

W32/Trojan.ILHO-9216

Win.Trojan.Dharma-6668198-0

Win32.Trojan-Ransom.VirusEncoder.A

malicious_confidence_100% (W)

Atualização em 30 de novembro de 2018 — 'audit@cock.li' Ransomware

Esta atualização diz respeito a uma nova variante do Dharma 2017 Ransomware que foi identificada por um pesquisador de segurança dos computadores chamado Michael Gillespie. O 'audit@cock.li' Ransomware é idêntico às variantes do Dharma 2017 listadas acima, com apenas duas diferenças notáveis. O 'audit@cock.li' Ransomware está programado para escrever uma nova conta de e-mail e uma nova extensão de arquivo nos dados criptografados. A ameaça cibernética em questão é conhecida por anexar a extensão '.[Audit@cock.li].risk' e sobrescrever os dados visados. Outros recursos do 'audit@cock.li' Ransomware que devem ser levados em consideração são os de excluir os instantâneos do Shadow Volume e do Restaurador do Sistema. Assim, os usuários de PC infectados precisam de backups dos dados fornecidos por aplicativos de terceiros, se quiserem se recuperar sem financiar o desenvolvimento de novas variantes do Dharma 2017. O Trojan 'audit@cock.li' Ransomware renomeia os arquivos tais como o 'Advanced Reservoir Engineering.epub' para 'Advanced Reservoir Engineering.epub.[Audit@cock.li].risk.' A nota de resgate é apresentada em dois formatos - um arquivo HTML e um arquivo TXT, ambos com o nome "FILES ENCRYPTED". A versão HTML apresenta a mensagem padrão do Dharma 2017, enquanto a outra é um exemplo de uma versão atualizada associada a ameaças híbridas baseadas no Dharma 2017 e no Crysis Ransomware. A nova versão do 'FILES ENCRYPTED.txt' inclui apenas três linhas que dizem:

'todos os seus dados foram bloqueados

Você quer voltar?

escreva email audit@cock.li'

Não há outras atualizações significativas no Dharma 2017 Ransomware, exceto pela freqüente troca de servidores de Comando e Controle. Os distribuidores de ameaças continuam a confiar principalmente nos e-mails de spam e nos kits de exploração. Não há como recuperar os dados afetados sem usar os serviços de backup ou os discos pré-criados do Recuperador do Sistema.

Atualização em 05 de dezembro de 2018 — 'admin@decryption.biz' Ransomware

O 'admin@decryption.biz' Ransomware é uma nova variante do Dharma 2017 Ransomware que apareceu na primeira semana de dezembro de 2018. O 'admin@decryption.biz' Ransomware parece ser uma versão bastante apressada com base no 'audit@cock.li 'Ransomware que usou a extensão '.risk' e os endereços de e-mail 'audit@cock.li'. A única grande mudança no 'admin@decryption.biz' Ransomware é que ele anexa a extensão '.[Admin@decryption.biz].bkpx'. O 'admin@decryption.biz' Ransomware usa o mesmo método de criptografia e envia a mesma mensagem para os sistemas infectados. Novamente, a única mudança na nota é que os usuários de PC são instruídos a enviar um email para um novo endereço. A ameaça bloqueia o acesso a imagens, áudio, vídeo, texto, PDFs, eBooks e bancos de dados. Dispositivos comprometidos permanecem operacionais, mas os seus conteúdos não podem ser carregados pelos programas. Por exemplo, o vídeo 'Mutant Year Zero.mp4' foi renomeado para 'Mutant Year Zero.mp4.[Admin@decryption.biz].bkpx' e não pode ser carregado pelos players de mídia como o VLC. A nota de resgate inclui o seguinte texto:

'Todos os seus arquivos foram criptografados!

Todos os seus arquivos foram criptografados devido a um problema de segurança no seu PC. Se você quiser restaurá-los, escreva-nos para o e-mail Admin@decryption.biz

Escreva este ID no título da sua mensagem 1E857D00

Em caso de não resposta em 24 horas, escreva-nos para estes e-mails: bigbro1@cock.li

Você tem que pagar por descriptografia em Bitcoins. O preço depende da rapidez com que você escreve para nós. Após o pagamento, enviaremos a ferramenta de descriptografia que descriptografará todos os seus arquivos.'

Os agentes da ameaça podem receber uma lista dos arquivos criptografados e podem usar essas informações para exigir milhares de dólares se suspeitarem que você possui dados valiosos e desprotegidos na sua máquina. Recomendamos evitar negociações com as pessoas por trás do 'admin@decryption.biz' Ransomware uma vez que você pode ser enganado. A remoção do 'admin@decryption.biz' Ransomware é possível com a ajuda de um instrumento anti-malware confiável. Os nomes de detecção para o Trojan 'admin@decryption.biz' Ransomware incluem:

BehavesLike.Win32.Generic.bc

HEUR:Backdoor.MSIL.Androm.gen

ML.Attribute.HighConfidence

Trojan ( 00542f0b1 )

Trojan.Generic.D26ECAC3

Trojan.GenericKD.40815299

Win32/Backdoor.9cf

Win32:MalwareX-gen [Trj]

malware (ai score=89)

Atualização em 14 de dezembro de 2018 — 'skynet45@tutanota.com' Ransomware

O 'skynet45@tutanota.com' Ransomware é uma variante do Dharma 2017 Ransomware que foi relatada em 14 de dezembro de 2018 pelos pesquisadores de segurança dos computadores. O 'skynet45@tutanota.com' Ransomware não é uma atualização do código nocivo existente. O 'skynet45@tutanota.com' Ransomware é uma cópia modificada do Dharma que foi adaptada às necessidades do distribuidor associado ao programa. Como mencionamos no artigo listado acima, o projeto Dharma é operado como um negócio no qual você tem desenvolvedores que mantêm o programa principal e os servidores no back-end. A plataforma Dharma está aberta a outros agentes de ameaças que têm experiência em distribuição de malware e estão interessados em obter lucros fáceis. O 'skynet45@tutanota.com' Ransomware é produzido com um construtor do Dharma Ransomware e enviado aos usuários principalmente via e-mails de spam, anúncios falsos, sharewares danificados e jogos pirateados.

A variante 'skynet45@tutanota.com' Ransomware codifica dados padrão, tais como áudio, vídeo, bancos de dados, apresentações, texto simples, planilhas, imagens, eBooks e PDFs. Observa-se que o 'skynet45@tutanota.com' Ransomware anexa a extensão '.combo' para renomear os arquivos. Por exemplo, 'Eichbaum Pilsener.docx' é renomeado como 'Eichbaum Pilsener.docx.combo'. Duas notas de resgate padrão intituladas 'FILES ENCRYPTED.txt' e 'skynet45@tutanota.com.hta' são entregues na área de trabalho do usuário, e ambas encaminham os usuários para as contas de e-mail 'skynet45@tutanota.com' e 'skynet45@cock.li' para se inteirarem dos serviços de descriptografia disponíveis. Os usuários de PC afetados devem usar backups dos dados, e-mails e serviços de hospedagem de arquivos para reconstruir os seus arquivos e evitar pagamentos aos cibercriminosos. Você deve ser capaz de remover o 'skynet45@tutanota.com' Ransomware usando um instrumento de segurança atualizado.

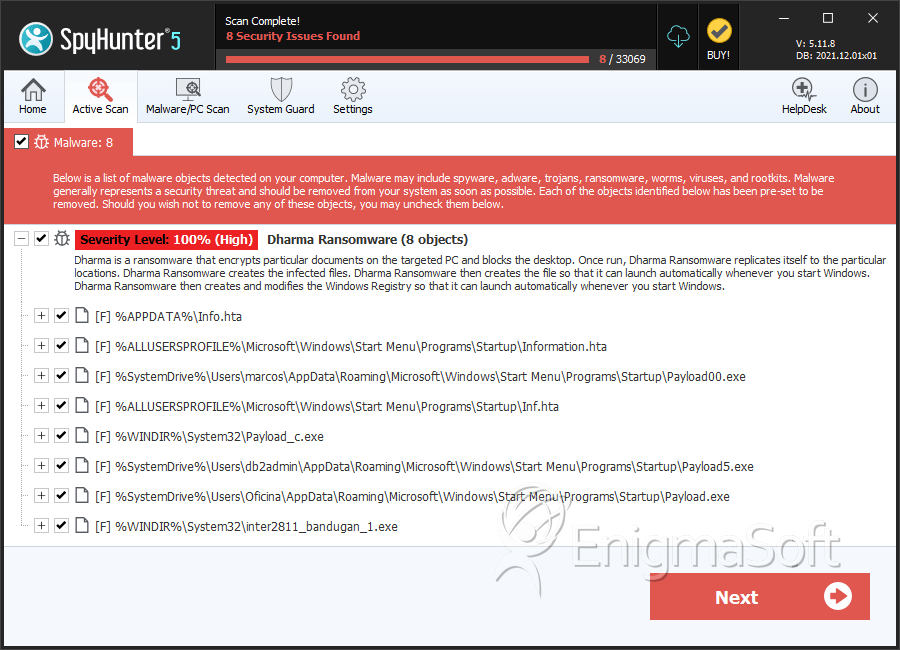

SpyHunter detecta e remove Dharma 2017 Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | Info.hta | ce5451a17a72300ed0f75e3d8de29708 | 36 |

| 2. | Info.hta | 58a93aa9dcbd009d4069b65c54bcd80f | 35 |

| 3. | Info.hta | bdc3fca6533c4b1bccc953e7b02137d4 | 33 |

| 4. | Info.hta | 53e186e8ec9c89845580515b57f42645 | 31 |

| 5. | Info.hta | 0d4f31aed025f9bb79b93cc87160438e | 31 |

| 6. | Info.hta | 052913d7a6a09437d38d00d747887966 | 27 |

| 7. | Info.hta | 82677bdaa1ffd8b2711deaf20e901e12 | 19 |

| 8. | Info.hta | 8a220990e2b0777f21bd4f67e7579196 | 17 |

| 9. | Info.hta | bca4f4c05300a60d4f8ce9822ae252bb | 17 |

| 10. | Info.hta | 940ce88a73a6a09056ef8485adf9a251 | 17 |

| 11. | Info.hta | 9b8ff0f3c4a29d9f7e469df6ed26e876 | 16 |

| 12. | Info.hta | afe42573db1509a8af29d322ac68a212 | 15 |

| 13. | Info.hta | 46c2099abfb5bf6232a4cebd4c6315aa | 15 |

| 14. | Info.hta | c67cfb21a35d0f0d87695cec41091955 | 15 |

| 15. | Info.hta | 34cab96384ec9ced3bf3622ad28c3a64 | 15 |

| 16. | Info.hta | 92e58f01a7f258403672f6e9409bf9ba | 15 |

| 17. | Info.hta | 1b8e9834e05471e504f75eae50ade90d | 13 |

| 18. | Info.hta | 0c9c7d1ecf357c70af0836064885faea | 12 |

| 19. | Info.hta | 20abbe33e018ca4cd97e41f8cb82bb2d | 12 |

| 20. | Info.hta | 0b707f178039ee3e199c9b46c0f25467 | 12 |

| 21. | Info.hta | 65f5f994d7f36f7ed60eb4e812300f05 | 12 |

| 22. | Info.hta | 6dddb8c4f20b570a0200beca9bb1f7f2 | 12 |

| 23. | Info.hta | 7ee01de4ec71ba5f66d959faca1af8fa | 11 |

| 24. | payload.exe | d1487253cee49b68aebae1481e34f8fd | 11 |

| 25. | 1801.exe | 44d550f8ac8711121fe76400727176df | 3 |

| 26. | file.exe | 0bac30f9c6da0ca96dc28d658ec2ecf4 | 2 |

| 27. | file.exe | b84e41893fa55503a84688b36556db05 | 1 |