CTB-Locker (Critoni) Ransomware Description

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1,565 |

| Visto pela Primeira Vez: | July 22, 2014 |

| Visto pela Última Vez: | June 8, 2022 |

| SO (s) Afetados: | Windows |

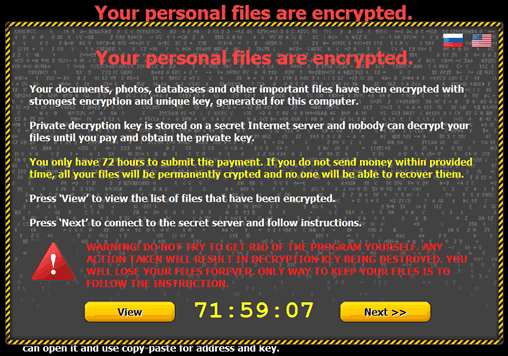

O Critoni Ransomware (também conhecido como CTB-Locker ou Curve-Tor-Bitcoin Locker) é um Trojan que criptografa arquivos e usa o navegador Tor para ofuscar as suas atividades na rede com os seus servidores de Comando e Controle. Embora as inovações técnicas do Critoni Ransomware sejam dignas de nota, o Critoni Ransomware põe em perigo os arquivos de suas vítimas de uma forma muito parecida com os outros ransomware, exigindo que seja feito um pagamento para a restauração dos arquivos. Estratégias apropriadas de backup de dados podem atenuar os efeitos de um ataque do Critoni Ransomware, e ferramentas anti-malware devem ser usadas para excluir o Critoni Ransomware e todas as ameaças a ele relacionadas,logo que possível.

Índice

O que o Anonimato de um Trojan Significa para Você

O Critoni Ransomware é um dos muitos Trojans que criptografam arquivos e podem se instalar através de vulnerabilidades de software alavancadas em ataques que tendem a ser implementados por ameaças baseadas na rede, tais como o Angler Exploit Kit. Assim como a instalação do Critoni Ransomware que raramente requer qualquer consentimento de suas vítimas, os seus ataques também ocorrem automaticamente, visando e criptografando tipos específicos de arquivo no seu PC. Documentos, imagens e arquivos de áudio, todos podem se tornar ilegíveis, com arquivos TXT do Critoni Ransomware avisando sobre o uso de uma fórmula de curva elíptica quase impossível de ser quebrada no processo.

Além de pedir às suas vítimas um plano de pagamento baseado no Tor para que os arquivos comprometidos sejam devolvidos à sua forma original, o Critoni Ransomware também inicia uma comunicação com um servidor de C & C. Essa função pode permitir que o Critoni Ransomware receba instruções para outros ataques ou transmita informações. O Trojan implementa esse recurso de forma semi-inovadora, usando o Tor para provar o anonimato dos servidores de C & C. Outras ameaças foram pioneiras dessa técnica, incluindo os Trojans bancários, mas os especialistas em malware ainda não viram qualquer outro Trojan de criptografia usando a metodologia de anonimato do Critoni Ransomware.

Na prática, este anonimato pode tornar mais difícil para os pesquisadores de segurança de PC perturbar a infra-estrutura do servidor de o Critoni Ransomware, ou auxiliar a aplicação da lei, com apreensão de administradores a Critoni Ransomware. Administradores de o Critoni Ransomware não são necessariamente os mesmos indivíduos como seus programadores; o Critoni Ransomware foi visto sendo vendido a terceiros em fóruns suspeitos para somas de três mil dólares.

Tirando os Seus Arquivos da Curva do Critoni Ransomware

Embora o Critoni Ransomware se gabe por usar um algoritmo de criptografia excepcionalmente forte que dificulta a descriptografia, existem outros meios de preservar os seus arquivos dos ataques de um Trojan criptografador de arquivos. Por essa razão, os pesquisadores de malware sempre recomendam que os usuários de PC que possuem dados insubstituíveis, usem backups remotos de arquivos juntamente com unidades removíveis do disco rígido, os serviços do nuvem e opções de armazenamento semelhantes.

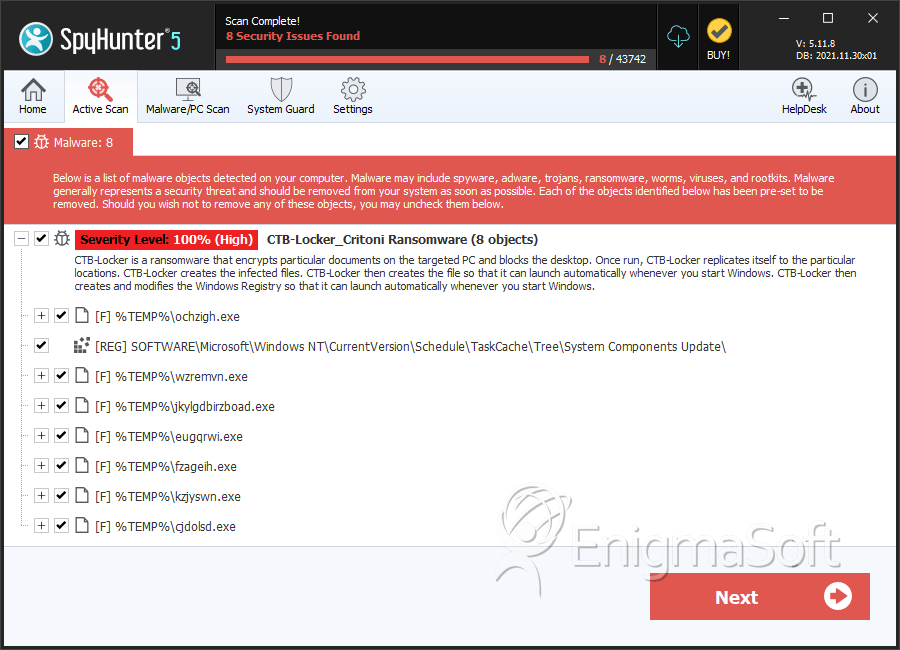

A remoção do Critoni Ransomware, deve sempre ser feita por um software anti-malware de boa procedência. O Critoni Ransomware continua em desenvolvimento ativo e pode ser utilizado por terceiros usando várias estratégias de infecção e outras ameaças. Por conseguinte, as suas ferramentas anti-malware devem ser atualizadas para detectar as ameaças mais recentes durante a digitalização pelo Critoni Ransomware. Embora o Critoni Ransomware inclua uma função de auto- exclusão para os cenários de resgate não remunerados, as vítimas não devem esperar que esse recurso seja acionado para desinfetar o seus PCs.

Ao contrário de alguns criptografadores de arquivo mais limitados, o Critoni Ransomware também pode atacar os PCs que não possuem conexões ativas com a Internet. Embora o Critoni Ransomware tenha sido manchete em notícias pelas suas comunicações com os servidor de C & C, essas comunicações parecem não ser obrigatórias para a sua instalação.

Os índices de infecção pelo CTB-Locker estão aumentando para taxas alarmantes. Descobrimos finalmente como o método de criptografia de arquivos usada pelo CTB-Locker torna os arquivos inúteis e não permite que eles sejam descriptografados por qualquer método, mesmo pagando a multa usando o método de pagamento oferecido na tela de fechamento do CTB-Locker.

Outros Nomes

15 fornecedores de segurança sinalizaram este arquivo como malicioso.

| Software antivírus | Detecção |

|---|---|

| AVG | Inject2.BJOA |

| Fortinet | W32/Filecoder.EB!tr |

| AhnLab-V3 | Trojan/Win32.Necurs |

| Antiy-AVL | Trojan/Win32.Inject |

| Sophos | Mal/Wonton-AF |

| McAfee-GW-Edition | BehavesLike.Win32.PWSZbot.fh |

| DrWeb | Trojan.Encoder.853 |

| Comodo | TrojWare.Win32.Amtar.amu |

| Kaspersky | Trojan.Win32.Inject.ttcq |

| Avast | Win32:Injector-CLC [Trj] |

| K7AntiVirus | Trojan ( 004b31fd1 ) |

| McAfee | RDN/Generic.dx!dhv |

| CAT-QuickHeal | TrojanRansom.Crowti.A4 |

| AVG | Crypt3.BTGZ |

| Ikarus | Trojan-Ransom.CTBLocker |

SpyHunter detecta e remove CTB-Locker (Critoni) Ransomware Description

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | jkylgdbirzboad.exe | 015fb9d19a20ba42e5c3b758668d4563 | 3 |

| 2. | ygehnnol.exe | 7027a7ee4fbcb26f1d039035ebd0dca5 | 1 |

| 3. | ljchyff.exe | 7aaa4bd1c2ca44174f17f06deb6221ff | 1 |

| 4. | %MyDocuments%\DecryptAllFiles [USER ID].txt | ||

| 5. | %MyDocuments%\AllFilesAreLocked [USER ID].bmp | ||

| 6. | %MyDocuments%\[RANDOM].html | ||

| 7. | %WinDir%\Tasks\[RANDOM].job | ||

| 8. | %Temp%\[RANDOM].exe | ||

| 9. | C:\[RANDOM]\[RANDOM].exe | ||

| 10. |

C:\Users\ |

||

| 11. |

C:\Documents and Settings\ |

||

| 12. |

C:\Documents and Settings\ |

||

| 13. | file.exe | dbfd1e73c20bf46c5dfa8ff399c7db81 | 0 |

| 14. | file.exe | 4b4544e54740217f4a6248d49d8490d5 | 0 |

| 15. | file.exe | d00ac2f06a3e276e60434a1b27394650 | 0 |

| 16. | file.exe | 5f71e11d485585d217c2249ce951885e | 0 |

| 17. | file.exe | 8fa0c20cbf3b8794cc17bddf96293e25 | 0 |

| 18. | file.exe | c30465dc68a9a0b946b574d14b479825 | 0 |

| 19. | file.exe | 9447d03e39cb44c898223fcd8fb61bce | 0 |

| 20. | file.exe | dfeb332cf1ded1ea0fc0761a3efe57fc | 0 |

| 21. | file.exe | 3f50be0bf26bec263aa64d3d942e8d01 | 0 |

| 22. | file.exe | 23b6aeafd2e7d7657aa6d05afff9c05a | 0 |

| 23. | file.exe | 6661df9d8474b751137202aa99cecdf4 | 0 |

| 24. | file.exe | 050ddfc1ddc6e2e886272f6d254fe402 | 0 |

| 25. | file.exe | b980669fd31acb318843e3f129850195 | 0 |

| 26. | file.exe | 842046f89835d9f194888acf0320cfba | 0 |

| 27. | file.exe | b7d2dbaccf3cd340ec97b03a091fc317 | 0 |

| 28. | file.exe | 9b733b8ff609f3086e4d5dc36454c357 | 0 |

| 29. | file.exe | c25908f6868cd919e27d7728f4e8098f | 0 |

| 30. | file.exe | e6bc67775d6e72f06f555901fb7b47ca | 0 |

| 31. | file.exe | 577a9bb823b4f46cce4e7f1481f77daf | 0 |

| 32. | file.exe | 376565a2294e80daf16776e594bf3f48 | 0 |

| 33. | file.exe | 8d7bfb9738e67f99a90dd9053f43b375 | 0 |

| 34. | file.exe | 34aff4a9ed8761696559e62352af9fea | 0 |

| 35. | file.exe | a65a63148e6f7b11eddb8f54a7fb58a5 | 0 |