O CryLocker Ransomware Misteriosamente Rastreia Vítimas via Imgur, Google Maps e Pastee Services

Uma Nova Família de Ransomware Usa Serviços Legítimos para Atingir o Seu Objetivo

Existe uma nova família de ransomware por aí, e seu nome é CryLocker. O CryLocker foi descoberto no início do mês por pesquisadores de segurança de computadores que se autodenominam MalwareHunterTeam. Desde então, vários outros especialistas dissecaram o código e chegaram à conclusão de que, em alguns aspectos, o CryLocker é bastante convencional quando se trata de suas funções principais.

Existe uma nova família de ransomware por aí, e seu nome é CryLocker. O CryLocker foi descoberto no início do mês por pesquisadores de segurança de computadores que se autodenominam MalwareHunterTeam. Desde então, vários outros especialistas dissecaram o código e chegaram à conclusão de que, em alguns aspectos, o CryLocker é bastante convencional quando se trata de suas funções principais.

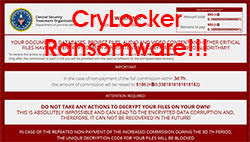

O ransomware recebeu o nome inicial da Organização Central de Tratamento de Segurança - a instituição falsa que afirmava representar. O nome CryLocker foi adotado em 5 de setembro, quando uma nova versão foi lançada. No entanto, mudanças frequentes de nome e o uso de agências policiais inexistentes para assustar as pessoas a pagar o resgate não são incomuns no mundo dos malwares.

O vetor de infecção para o CryLocker também é bastante tradicional. A princípio, o CryLocker se infiltrou nos sistemas por meio do Rig Exploit Kit, mas as versões mais recentes usam o Sundown. Surpreendentemente, não há registros desse ransomware específico sendo distribuídos por e-mails de spam.

Como todas as outras ameaças desse tipo, uma vez inicializado, o malware criptografa a maioria dos seus arquivos (não menos que 667 extensões são direcionadas) e depois exige um resgate de 1,1 Bitcoins ou cerca de US $ 666 na taxa atual para restaurar o acesso para os dados. Os arquivos obtêm uma extensão .cry e as cópias de sombra são excluídas, o que significa que não é possível recuperar as informações com a ajuda da Restauração do sistema. Por enquanto, pelo menos, também não há ferramenta de descriptografia disponível de graça.

Até agora, não há nada de pouco convencional no CryLocker. Depois de aprofundar, no entanto, os pesquisadores descobriram algumas características interessantes.

Assim que entrar no seu sistema, o CryLocker começará a coletar informações detalhadas sobre o seu computador. Coisas como a versão do Windows e o nome de usuário serão coletados e enviados para mais de 4.000 IPs (um dos quais provavelmente pertence ao servidor Command & Control). O ransomware também colocará as informações em um arquivo PNG falso e tentará enviá-las para o Imgur. Se o Imgur o rejeitar, o arquivo será enviado ao Pastee, que é um dos muitos serviços legítimos usados pelo CryLocker.

Enquanto procura informações, o CryLocker também tenta coletar detalhes sobre o ponto de acesso sem fio do PC e se conecta à API de geolocalização do Google Maps. Os pesquisadores ainda não sabem ao certo por que isso seria feito, mas eles assumem que, com esses detalhes, os autores conseguirão mostrar às vítimas que sabem a localização física do sistema infectado, aumentando assim o fator de medo. Toda a comunicação com o mundo exterior é feita através do protocolo UDP em vez do TCP mais usado.

Certos usuários podem ser infectados pelo CryLocker e ainda assim manter seus arquivos intactos. O ransomware examinará as configurações do teclado do computador infectado. Se o sistema estiver configurado para funcionar em russo, bielorrusso, cazaque, ucraniano ou uzbeque, o ransomware não continuará com a criptografia e se removerá automaticamente.

Embora o CryLocker continue sendo um mistério, é uma visão clara da evolução futura do ransomware, oferecendo um vislumbre de seu potencial através da utilização de fontes de terceiros. Tais ações poderiam eventualmente ser usadas para se infiltrar em computadores vulneráveis com mais eficiência.