Os Hackers por Trás do HolyCrypt se Atrapalham na Sua criação, mas Ainda Conseguem Conjurar um Potente Ransomware

Não é muito frequente que os pesquisadores de segurança cibernética ponham as mãos em uma versão beta de malware que ainda será lançada nos usuários, mas foi exatamente isso que aconteceu no final de julho com uma ameaça chamada HolyCrypt Ransomware. Em uma intrigante mudança dos fatos, o pesquisador de segurança da AVG, Jakub Kroustek, conseguiu adquirir uma versão inacabada do agora infame HolyCrypt Ransomware, descobrindo alguns fatos interessantes sobre a desastrada criação do ransomware.

Não é muito frequente que os pesquisadores de segurança cibernética ponham as mãos em uma versão beta de malware que ainda será lançada nos usuários, mas foi exatamente isso que aconteceu no final de julho com uma ameaça chamada HolyCrypt Ransomware. Em uma intrigante mudança dos fatos, o pesquisador de segurança da AVG, Jakub Kroustek, conseguiu adquirir uma versão inacabada do agora infame HolyCrypt Ransomware, descobrindo alguns fatos interessantes sobre a desastrada criação do ransomware.

Julho foi um mês agitado, tanto para cibercriminosos quanto para pesquisadores de segurança de TI que se opunham a esses criminosos a todo momento. Então, o que há de tão especial no HolyCrypt Ransomware?

Bem, para iniciantes, esse é um dos poucos casos em que os pesquisadores conseguiram obter uma versão inacabada de uma ameaça séria, para que possam estudar seu código e aprender mais sobre a mentalidade e as práticas de seu criador. Depois, há o fato de que o HolyCrypt Ransomware é baseado em Python e de 64 bits, o que é incomum no cenário atual do ransomware tradicional do tipo de criptografia.

Infelizmente, as ações impressionantes de Jakub Kroustek não permitiram que os especialistas em segurança de TI tornassem o HolyCrypt Ransomware completamente irrelevante, mas desde então os especialistas em TI conseguiram obter informações valiosas para a detecção e prevenção de infecções pelo HolyCrypt Ransomware.

Índice

O Que é o HolyCrypt Ransomware?

O HolyCrypt Ransomware é um malware comumente espalhado por anexos de email de spam ou explorações maliciosas de sites. Ele tem como alvo PCs executando o sistema operacional Windows e, quando infecta um dispositivo, ele é executado em segundo plano e despeja cópias 'ocultas' de si mesmo em vários locais, incluindo o seguinte:

- %User's Profile%

- %Local%

- %Temp%

- %AppData%

- %SystemDrive%

- %SystemRoot%

- %LocalAppData%

- %ProgramData%

- %WinDir%

O HolyCrypt Ransomware consegue soltar várias cópias de si mesmo para garantir sua perseverança no dispositivo infectado e, rapidamente, faz algumas alterações nas seguintes chaves do Registro:

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Runonce

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer\Run

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

- HKEY_CURRENT_USER\Control Panel\Desktop

As alterações feitas pelo HolyCrypt garantem que ele seja executado em segundo plano na inicialização, permitindo atingir seu objetivo final, que é criptografar arquivos valiosos armazenados no disco rígido do computador infectado. A chamada versão de "teste", que os especialistas em segurança de TI tinham inicialmente em mãos, era relativamente limitada aos arquivos que ele deseja criptografar, como .txt, .doc, .docx, .xls, .xlsx, .ppt, .pptx , .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml e .psd.

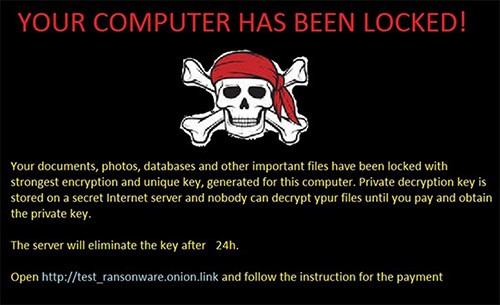

A lista de tipos de arquivos direcionados acima foi expandida nas versões do HolyCrypt Ransomware que agora atormentam os usuários em todo o mundo. O HolyCrypt Ransomware usa um algoritmo de criptografia RSA e AES quase invencível para criptografar todos e quaisquer arquivos detectados no dispositivo infectado. Após a conclusão do processo de criptografia, ele substitui o plano de fundo da área de trabalho da máquina pela seguinte nota ameaçadora:

SEU COMPUTADOR FOI FECHADO!

Seus documentos, fotos, bancos de dados e outros arquivos importantes foram bloqueados com a criptografia mais forte e a chave exclusiva gerada para este computador. A chave de descriptografia privada é armazenada em um servidor secreto da Internet e ninguém pode descriptografar seus arquivos até que você pague e obtenha a chave privada.

O servidor eliminará a chave após 24h.

Abra http://test_ransonware.onion.link e siga as instruções para o pagamento

Seguir as instruções dos criminosos cibernéticos eventualmente leva a suas demandas - ou seja, eles exigem que o usuário pague de 0,5 a 1,5 Bitcoin (atualmente, 1 Bitcoin é equivalente a aproximadamente US $ 660) para recuperar seus dados.

Como o HolyCrypt Ransomware Infecta um Dispositivo?

O HolyCrypt Ransomware usa vetores variáveis de infecção - qualquer coisa, de links corrompidos e downloads drive-by a Trojans. No entanto, como na maioria das outras ameaças de ransomware, o vetor mais comum de infecção parece ser o método 'anexo de email de spam'. Normalmente, o usuário recebe um email suspeito com um arquivo anexado cujo nome lê algo como 'ReportXYZ.pdf.exe.', Onde a infecção ocorre se o usuário for descuidado o suficiente para baixar um arquivo suspeito.

Como Impedir os Ataques do HolyCrypt Ransomware?

Normalmente, não abrir correspondências suspeitas reduz drasticamente o risco de infecção pelo HolyCrypt Ransomware. Manter uma versão atualizada de um programa anti-malware legítimo torna a infecção ainda menos provável.

O Que Fano Caso de um Ataque do HolyCrypt Ransomware?

Os especialistas em segurança de TI recomendam que, quando uma infecção pelo HolyCrypt Ransomware se tornar aparente, os usuários sigam as seguintes diretrizes:

- Não pague aos criminosos - embora a nota de resgate esteja ameaçando e a perda de dados possa ser devastadora, o cumprimento das demandas dos cibercriminosos é mal aconselhado e não garante o resultado desejado.

- Limpe o seu dispositivo - a remoção de uma infecção por HolyCrypt Ransomware pode ser feita facilmente com ferramentas legítimas de remoção de malware. Como alternativa, isso pode ser feito manualmente no modo de segurança, mas é garantido que isso exige muito tempo e esforço, sem mencionar altos níveis de proficiência em TI e nem sempre funciona devido ao fato de o HolyCrypt Ransomware tender a despejar cópias de si mesmo em todo o disco rígido do dispositivo infectado. Restaurar dados por meio de cópias de volume de sombra - ao contrário de alguns dos exemplos mais cruéis e completos de ransomware, o HolyCrypt ransomware não ataca cópias de volume de sombra, o que significa que um especialista em TI pode recuperar alguns dos arquivos armazenados no dispositivo. Infelizmente, o sucesso nem sempre é garantido.

- Reter os dados criptografados - não há maneira confiável de descriptografar arquivos criptografados com o HolyCrypt Ransomware. No entanto, isso não significa necessariamente que um não será criado pelos especialistas em TI no futuro. É aconselhável que dados insubstituíveis que foram criptografados sejam salvos e preservados, em vez de excluídos. Como o HolyCrypt Ransomware aumenta, mas mantém os nomes dos arquivos praticamente intactos, os usuários podem escolher o que preservar, na esperança de que uma ferramenta de descriptografia seja criada em algum momento no futuro.