APT basati su Stuxnet utilizzati per creare una nuova minaccia "Gossip Girl"

La famigerata famiglia di malware di sabotaggio industriale, noto come Stuxnet , è ora considerata il probabile lavoro di un gruppo di individui chiamato "Gossip Girl". Gossip girl è considerata più impegnata e più grande del previsto, almeno secondo i ricercatori Silas Cutler e Juan Andres Guerrero Saad.

La famigerata famiglia di malware di sabotaggio industriale, noto come Stuxnet , è ora considerata il probabile lavoro di un gruppo di individui chiamato "Gossip Girl". Gossip girl è considerata più impegnata e più grande del previsto, almeno secondo i ricercatori Silas Cutler e Juan Andres Guerrero Saad.

A Singapore, al Security Analyst Summit del 2019, Saad e Cutler hanno condiviso i loro sospetti sul fatto che i gruppi di APT e gli sviluppatori di Flame, Duqu e Equation Group (precedentemente collegati alla NSA) ora hanno un quarto collaboratore, noto come Flowershop. I ricercatori hanno raggiunto questa conclusione dopo aver scoperto un elemento del primo Stuxnet che hanno chiamato "Stuxshop".

Hanno anche parlato delle altre ricerche su Gossip Girl, la scoperta di Duqu 1.5, che ora mostra uno stadio intermedio sconosciuto dello sviluppo del codice del malware. Hanno anche condiviso la scoperta di una nuova variante del malware Flame, una chiamata Flame 2.0, che mostra che il codice è stato riportato dopo apparentemente non più utilizzato. Nel frattempo, Flame 2.0 è stata attiva tra il 2014 e il 2016.

Alla ricerca delle connessioni tra tutte queste minacce, Cutler e Saad sostengono che vi è evidenza del esistenza di un framework modulare di sviluppo supervisionato da un gruppo di "attori delle minacce al apice" che ora hanno soprannominato Gossip Girl. Guardando le connessioni tra le diverse APT ha offerto più prospettiva sul attore delle minacce e su come ciò potrebbe influenzare la comunità online.

Sommario

Stuxshop

Stuxnet era noto per il suo uso contro l industria nucleare iraniana nel 2011. I vecchi componenti Stuxnet sono stati trovati dai due ricercatori per condividere il codice con Flowershop. Si trattava di una minaccia spyware più vecchia, utilizzata già nel 2002. È stata utilizzata per attaccare obiettivi in Medio Oriente, scoperti per la prima volta nel 2015 grazie ai ricercatori di Kaspersky Lab. Ha guadagnato il suo nome a causa della menzione della parola "fiore" nei domini associati della sua infrastruttura di server di comando e controllo.

Il codice più vecchio che è stato scoperto aveva quattro punti specifici di sovrapposizione con Flowershop. analisi ha mostrato che tre di loro hanno un implementazione della funzionalità per cercare i marker di infezione nelle chiavi di registro, oltre a cercare le impostazioni del proxy Internet. La quarta funzione di sovrapposizione è un riutilizzo del codice che valuta la versione del sistema operativo. Il fatto che il codice sia condiviso solo da campioni di Stuxshop e Flowershop mostra il riutilizzo di un codice sorgente chiuso, secondo i ricercatori.

Questi risultati collocano Flowershop al fianco di Equation, Duqu e Flame come team che hanno lavorato alle diverse fasi di sviluppo di Stuxnet dal inizio del 2006. Secondo Saad, le recenti scoperte mostrano che un altro team ha la propria piattaforma di malware utilizzata nello sviluppo iniziale di Stuxnet. Dimostra anche che Stuxnet fa parte di uno sviluppo modulare che consente la collaborazione tra gli attori delle minacce.

Duqu 1.5

Il codice che i ricercatori chiamano Duqu 1.5 è noto per condividere il codice con Stuxnet, con i ricercatori che citano i principali driver del kernel di Stuxnet che hanno condiviso i collegamenti di sviluppo con la piattaforma Duqu Tilde-D, che coinvolge questo attore delle minacce nello sviluppo attivo della centrale componenti a Stuxnet. Laddove Stuxnet è ormai noto per il suo danno e la capacità di sabotaggio industriale, Duqu è stato principalmente utilizzato come spyware in aziende in Medio Oriente, Africa ed Europa. Nonostante la sua intensificata attività nel 2011, è andato sotto il radar fino a quando non è riemerso di nuovo nel 2015, quando Kaspersky ha scoperto la sua versione 2.0.

Questa nuova versione è stata revisionata per funzionare quasi completamente in memoria, il che significa che si allontana dalla capacità di rilevamento della maggior parte dei software di sicurezza, secondo Cutler e Saad. Ha una capacità quasi simile a un worm di diffondersi attraverso le reti. È stato scoperto nei luoghi che ospitano i negoziati P5 + 1 sul programma nucleare iraniano, secondo Kaspersky.

I vantaggi di questo approccio fanno sì che i soccorritori devono essere in un sito di infezione per identificare e controllare questo file apparentemente innocente. Se il malware genitore finisce per essere analizzato, questo da solo non darà ai ricercatori la possibilità di recuperare i sottomoduli e di vedere più della portata delle azioni del attaccante.

La conclusione più importante, secondo i due ricercatori, è che le persone dietro Duqu erano pronte e disposte a cambiare completamente il modo in cui il loro malware funziona dopo che è stato scoperto. Hanno fatto il possibile per farlo in un modo che mostra un nuovo approccio collaborativo allo sviluppo del malware, che vedono come i segni del gruppo di Gossip Girl.

Flame 2.0

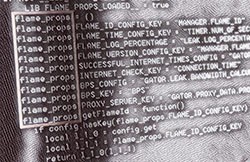

I ricercatori hanno anche trovato una nuova versione del toolkit Flame, che condivide anche il codice che si sovrappone a Stuxnet, qualcosa che nel 2012 Kaspersky ha trovato con una versione precedente di Stuxnet che includeva un plugin Flame chiamato Resource 207. Questo risulta essere un suggerimento importante , poiché le versioni precedenti dei server di comando e controllo di Flame iniziarono a inviare aggiornamenti che attivavano un comando di autoeliminazione alle rimanenti infezioni Flame, bruciando così le loro operazioni e distruggendo qualsiasi segno delle loro tracce. effetto collaterale di questo è stato che la comunità di ricerca è stata in grado di ottenere un elenco completo di componenti e directory utilizzati dalla versione precedente di Flame. Secondo Cutler e Saad, quella è stata la morte di quel malware.

Si è scoperto che era uno stratagemma, come un sottogruppo di date di compilazione con data e ora fino a febbraio 2014, quasi due anni dopo che le operazioni della Fiamma erano ritenute essere state scoperte recentemente.

Sebbene il malware sia stato costruito con il codice sorgente di Flame, ora include nuove contromisure contro ingerenza da parte dei ricercatori, il che rende più difficile lavorare sulla comprensione di Flame 2.0. Le speranze stanno annunciando che le scoperte in una fase così precoce spingeranno lo spazio dell intelligence delle minacce a compiere uno sforzo altrettanto collaborativo per contrastarlo.

Quando Stuxshop, Flame 2.0 e Duqu 1.5 sono messi uno accanto all altro, emerge un immagine migliore del intero, piuttosto che gruppi separati, i ricercatori vedono legami con Stuxnet che molto probabilmente continueranno in segreto su progetti separati. Secondo Saad e Cutler, Gossip Girl non è il primo attore di supra threat scoperto dalla community, ma è il primo ad essere descritto in un modo più completo.