Kit de Exploração Zeus Trojan e MWI Atualizados Usados em Ataques Direcionados ao Setor Público Israelense

A ameaça de malware Zeus Trojan, desde sua concepção, há quase oito anos, tem sido um dos principais malwares bancários que os cibercriminosos utilizam para roubar agressivamente os detalhes de login de contas online. No caminho destrutivo de Zeus, muitos usuários de bancos on-line, assim como muitas instituições bancárias, sucumbiram ao abandono de grandes quantidades de dados pessoais que levam ao roubo de dinheiro.

A ameaça de malware Zeus Trojan, desde sua concepção, há quase oito anos, tem sido um dos principais malwares bancários que os cibercriminosos utilizam para roubar agressivamente os detalhes de login de contas online. No caminho destrutivo de Zeus, muitos usuários de bancos on-line, assim como muitas instituições bancárias, sucumbiram ao abandono de grandes quantidades de dados pessoais que levam ao roubo de dinheiro.

No que parece ser uma série isolada de ataques, especialistas em segurança descobriram que o Trojan Zeus estava sendo usado para atingir o setor público israelense para roubar dados. Os invasores conseguiram entregar uma versão modificada do Zeus em computadores infectados e vulneráveis.

Os pesquisadores da empresa Check Point descobriram a operação depois que um de seus clientes de alto perfil enviou um arquivo RTF suspeito para análise, que mais tarde revelou que o arquivo foi enviado por email de spam a vários membros da equipe que posteriormente abriram e executaram o anexo. Como você poderia imaginar, o arquivo RTF anexado às mensagens de spam foi infectado por uma ameaça maliciosa.

A ameaça descoberta nos arquivos RTF infectados foi o kit Microsoft Word Intruder (MWI exploit kit), que é um pacote conhecido que visa especificamente arquivos do Word em PCs com Windows. O uso do kit de exploração colocaria um computador infectado em posição de alavancar várias vulnerabilidades conhecidas, permitindo que outras cargas úteis fossem entregues e carregadas no sistema afetado. Como tal, o Trojan Zeus foi colocado nos computadores agora vulneráveis, onde está reforçado com o armamento recém-modificado para mirar e roubar credenciais bancárias e muitas outras formas de detalhes de autenticação online de suas vítimas.

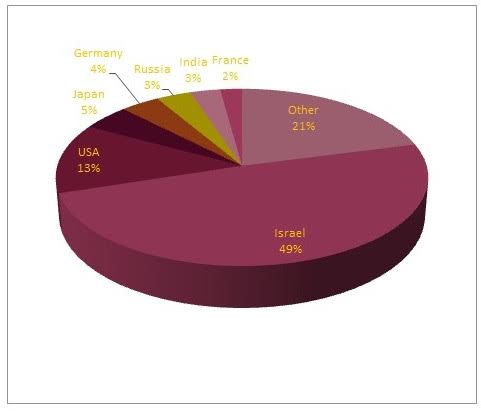

Durante a investigação do recente ataque do Zeus Trojan, os pesquisadores foram capazes de rastrear os servidores de Comando e Controle do kit MWI apontando para um endereço IP alemão. As descobertas no servidor descobriram várias campanhas baseadas em MWI, que utilizavam diferentes estágios de infecções e cargas úteis, além do Trojan Zeus original. Entre os endereços IP direcionados, 49% deles foram encontrados como máquinas de Israel.

Os pesquisadores da Check Point alegaram que "existem muitas razões pelas quais as campanhas podem acabar com uma distribuição geográfica desigual das vítimas de infecção; que, por si só, não implica necessariamente um cenário de 'campanha direcionada'". Embora esse cenário possa ser plausível, não foi a história completa nem o caso exato desse recente ataque de Zeus. A distribuição completa das porcentagens dos endereços IP dos países usados na campanha recente pode ser vista claramente no gráfico abaixo, mostrando Israel como o alvo dominante.

Gráfico dos Locais de Endereço de IP do Ataque do Zeus Trojan - fonte: Check Point

Uma análise mais aprofundada dos endereços IP israelenses direcionados revela mais de 200 PCs em 15 locais israelenses diferentes, pertencentes a agências governamentais, empresas de segurança, agências de pesquisa e hospitais da região. A partir da localização geográfica do IP e dos dados atacados pela agência, podemos concluir que o ataque usando uma variação atualizada do Zeus não foi acidental e que os atacantes estavam procurando informações específicas durante sua campanha.