O TeslaCrypt Ransomware Continua a se Fortificar para Atacar os Videogames de PC Logo Antes do Natal

As ameaças de malware têm sido uma força destrutiva na vida dos usuários de computador, considerando-se o quanto a Internet se tornou para a maioria das pessoas uma parte intrincada da vida cotidiana. No entanto, os especialistas em segurança dos computadores notaram uma tendência de malware relativamente nova, que envolve uma ameaça que criptografa arquivos chamada TeslaCrypt Ransomware que está tendo como alvo os jogadores de vídeos para PC explicitamente.

As ameaças de malware têm sido uma força destrutiva na vida dos usuários de computador, considerando-se o quanto a Internet se tornou para a maioria das pessoas uma parte intrincada da vida cotidiana. No entanto, os especialistas em segurança dos computadores notaram uma tendência de malware relativamente nova, que envolve uma ameaça que criptografa arquivos chamada TeslaCrypt Ransomware que está tendo como alvo os jogadores de vídeos para PC explicitamente.

O cenário dos videogames é vasto e muitos videogamers, jovens e velhos, têm os recursos necessários para bancar tempo e dinheiro para jogar nos sistemas dedicados aos jogos e jogos de PC robustos, tais como os da Alienware e da Razer Blade. Infelizmente, a ameaça do TeslaCrypt Ransomware, um tipo particular de malware que antes visava os usuários de computadores comerciais para criptografar arquivos e mantê-los cativos para exigir uma taxa de resgate, passou para pastos mais verdes nos quais residem os jogadores de PC.

O TeslaCryptj Joga os Seus Próprios Jogos

O TeslaCrypt Ransomware começou a sua vida em março de 2018, tendo como alvo diversos tipos de arquivos, chegando a 185 no total. Desses tipos de arquivos durante a sua concepção, o TeslaCrypt conseguiu criptografar cerca de 50 variações que representavam os tipos de arquivos de jogos, o que naturalmente colocou a TeslaCrypt no centro das atenções dos pesquisadores de segurança dos computadores por sua abordagem diferente de atacar um computador baseado no Windows.

O TeslaCrypt ganhou uma nova notoriedade por aumentar os seus esforços para atingir especificamente os sistemas de jogos, aproveitando arquivos de jogos, que podem ser encontrados em números abundantes nas plataformas de jogos tais como os dos fabricantes do Alienware e do Razer Blade, algumas das marcas mais populares entre os jogadores de vídeo games para os PCs. Esses sistemas são construídos com unidades de processamento poderosas e placas de vídeo capazes, mas ainda podem não ter os recursos anti-malware necessários, como qualquer outro PC desprotegido, para protegê-los contra ameaças emergentes como o TeslaCrypt.

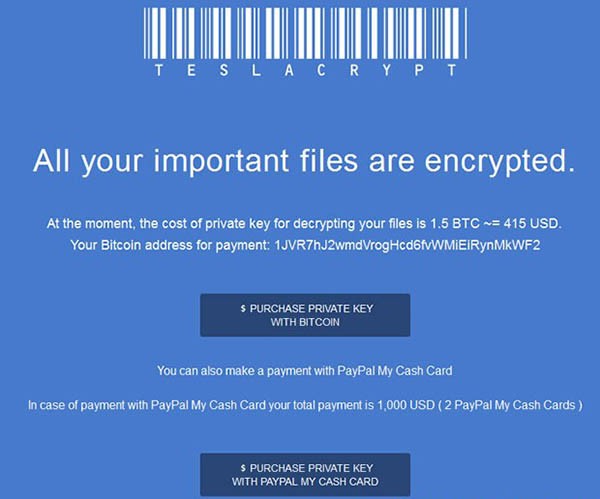

Figura 1. Variação 1 da nota de resgate do TeslsaCrypt Ransomware

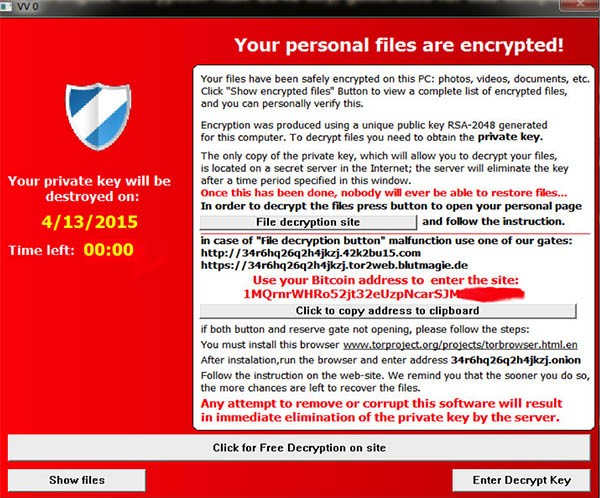

Figura 2. Variação 2 da nota de resgate do TeslsaCrypt Ransomware

Figura 3. Variação 3 da nota de resgate do TeslsaCrypt Ransomware

Extensões de arquivo conhecidas, afetadas pelo TeslaCrypt:

.7z, .map, .m2, .rb, .jpg, .rar, .wmo, .mcmeta, .png, .cdr, .m4a, .itm, .vfs0, .jpeg, .indd, .wma, .sb, .mpqge, .txt, .ai, .avi, .fos, .kdb, .p7c, .eps, .wmv, .mcgame, .db0, .p7b, .pdf, .csv, .vdf, .DayZProfile, .p12, .pdd, .d3dbsp, .ztmp, .rofl, .pfx, .psd, .sc2save, .sis, .hkx, .pem, .dbfv, .sie, .sid, .bar, .crt, .mdf, .sum, .ncf, .upk, .cer, .wb2, .ibank, .menu, .das, .der, .rtf, .t13, .layout, .iwi, .x3f, .wpd, .t12, .dmp, .litemod, .srw, .dxg, .qdf, .blob, .asset, .pef, .xf, .gdb, .esm, .forge, .ptx, .dwg, .tax, .001, .ltx, .r3d, .pst, .pkpass, .vtf, .bsa, .rw2, .accdb, .bc6, .dazip, .apk, .rwl, .mdb, .bc7, .fpk, .re4, .raw, .pptm, .bkp, .mlx, .sav, .raf, .pptx, .qic, .kf, .lbf, .orf, .ppt, .bkf, .iwd, .slm, .nrw, .xlk, .sidn, .vpk, .bik, .mrwref, .xlsb, .sidd, .tor, .epk, .mef, .xlsm, .mddata, .psk, .rgss3a, .erf, .xlsx, .itl, .rim, .pak, .kdc, .xls, .itdb, .w3x, .big, .dcr, .wps, .icxs, .fsh, .unity3d, .cr2, .docm, .hvpl, .ntl, .wotreplay, .crw, .docx, .hplg, .arch00, .xxx, .bay, .doc, .hkdb, .lvl, .desc, .sr2, .odb, .mdbackup, .snx, .py, .srf, .odc, .syncdb, .cfr, .m3u, .arw, .odm, .gho, .ff, .flv, .3fr, .odp, .cas, .vpp, _pc, .js, .dng, .ods, .svg, .lrf, .css, .jpe, .odt

Os hackers por trás do TeslaCrypt refinaram o malware e o venderam no mercado clandestino, ou Dark Web, para outros cibercriminosos. No entanto, os pesquisadores da Symantec e da Bromium Labs perceberam que o TeslaCrypt evoluiu a um ponto em que agora está visando outros tipos de arquivos associados aos videogames. O TeslaCrypt tem muitas variações diferentes da sua nota de resgate, como demonstrado nas imagens acima nas Figuras 1, 2 e 3. Algumas das variações da nota de resgate atuam como papéis de parede da área de trabalho do Windows, enquanto outras podem ser exibidas em uma janela independente, ou em uma janela de uma página da web.

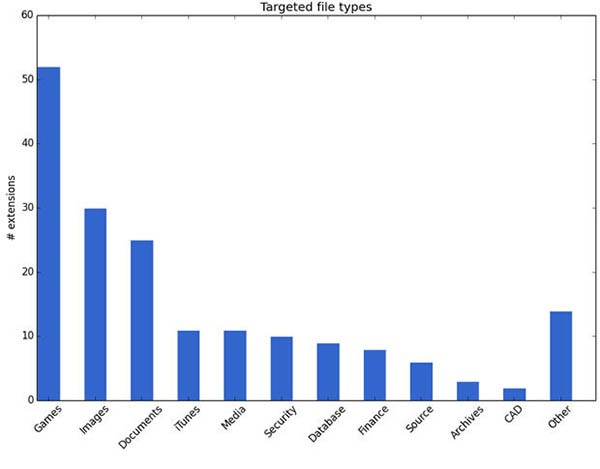

Pode-se perguntar qual a razão para tal mudança e os pesquisadores concluiriam que é porque os jogos são populares e, à medida que nos aproximamos dos jogadores dos feriados, gravitaremos em direção aos títulos de jogos com desconto. Simplificando, o mundo dos videogames para PC é vasto e os hackers sempre procuram um campo cheio de vítimas em potencial que possam ser atacadas facilmente. Como demonstrado no gráfico da "Figura 3" abaixo, os jogos compõem o tipo mais popular dos arquivos visados pelo TeslaCrypt, superando imagens, documentos e outros arquivos em quase 50%.

Figura 4. Chart: Gráfico: Os tipos de Arquivos Visados pelo TeslaCrypt - Source: Bromium Labs

Jogos Específicos Visados pelo TeslaCrypt

Entre os títulos específicos que os hackers do TeslaCrypt estão visando, a maioria são jogos para um único usuário, talo como o Call of Duty, o Star Craft 2, o Diablo, o Fallout 3, o Minecraft, o Half-Life 2, o Assassin's Creed, o Warcraft 3, o Star Wars: The Knights Of The Old Republic, o Bioshock 2 e o Saint Rows 2. Os jogos online visados pelo TeslaCrypt variam do World of Warcraft ao World of Tanks, enquanto o software de jogos, o software RPG Maker, o Unreal Engine e o Unity3D são aplicativos visados ativamente pelo TeslaCrypt.

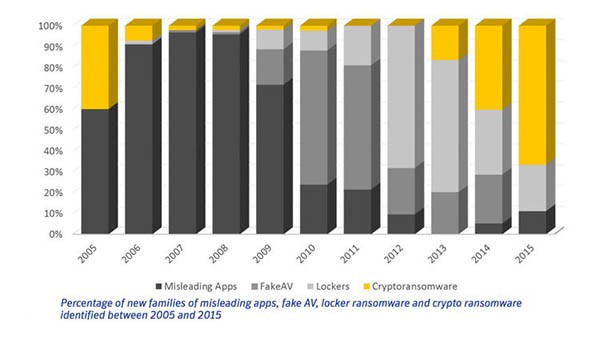

A criptografia dos jogos e dos softwares de jogos citados acima são muitos dos principais exemplos que o TeslaCrypt Ransomware utiliza como uma ferramenta de alavancagem para exigir até US $1.000 de cada jogador vitimado. A nota de resgate, que é estranhamente semelhante às das ameaças de ransomware mais antigas, tais como o CryptoLocker, em que a notificação atua como papel de parede e avisa o usuário que sua única opção é pagar um resgate substancial por meio de dois My Cash Cards do PayPal. De acordo com o LA Times e originado da Symantec, as ameaças dos ransomwares de criptografia ressurgiram de 2013 até 2015, após um certo hiato do seu declínio em 2006, tornando-se a maioria das novas famílias de aplicativos enganadores, falsos programas anti-vírus, ransomware de bloqueio de tela e de criptografia, conforme mostrado no gráfico da Figura 5 abaixo.

Figura 5. Porcentagem de novas famílias de malware, incluindo aplicativos enganadores, falsos AVs, bloqueadores de tela e ransomware de criptografia - Fonte: Symantec

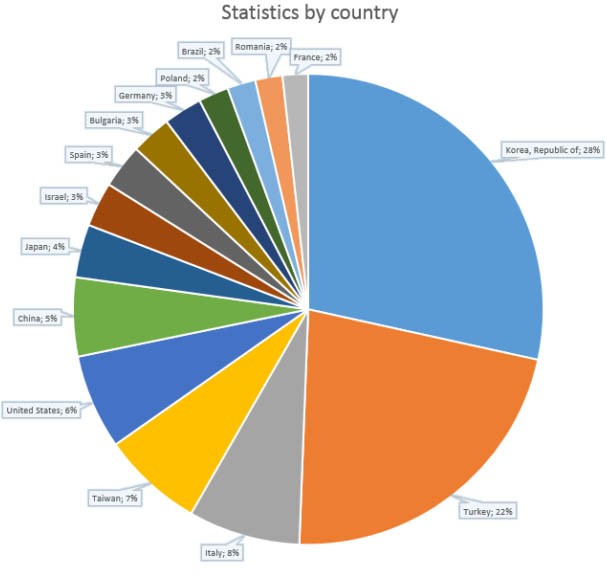

De acordo com a firma de segurança cibernética StormShield, regiões como a Coréia, Turquia, Itália e Taiwan foram inundadas pelo TeslaCrypt durante 2016, como mostra o gráfico da Figura 6 abaixo. Outros países conhecidos pela infiltração de malware em larga escala, tais como os Estados Unidos e a China, tiveram apenas uma taxa de infecção de 6% e 5% respectivamente. É possível que os dados mais recentes sobre o TeslaCrypt possam revelar uma mudança em relação ao que vimos no passado, considerando o fato de que a China e os Estados Unidos são os dois países que mais gastam em videogames, de acordo Statista. Naturalmente, os hackers por trás do TeslaCrypt gravitarão em direção ao dinheiro.

Figura 6. Taxas de infecção pelo TeslaCrypt por país - Fonte: StormShield.com

As terríveis consequências do TeslaCrypt são que vários arquivos do computador afetado são criptografados e não podem ser acessados. Atualmente, como uma sugestão habitual, os vitimados pelo TeslaCrypt nunca devem pagar o resgate. No entanto, esse conselho pode ser fácil de compartilhar com outras pessoas que não possuem arquivos pessoais ou arquivos de jogos que podem incluir dados de jogos salvos criptografados. A melhor ação a tomar é uma ação antecipada, ou seja, antes que o TeslaCrypt possa entrar no sistema por meio de um anexo de e-mail de spam. Além disso, sempre fazer o backup do seu sistema é a melhor medida preventiva que pode ser tomada. Se um sistema for atacado pelo TeslaCrypt e o usuário tiver feito o backup dos seus arquivos, ele poderá restaurar os arquivos com facilidade e rapidez assim que o malware for removido do computador afetado.