O Que Significa DDoS?

Um ataque de Negação de Serviço Distribuído (DDoS) é uma tentativa mal-intencionada de interromper o tráfego de servidores, rede ou serviço visados, sobrecarregando os alvos ou a infraestrutura circundante com uma enxurrada de pacotes da Internet. Os ataques DDoS são capazes de utilizar vários sistemas de computador comprometidos como fontes de tráfego do ataque. As máquinas exploradas no processo podem incluir computadores e dispositivos IoT conectados em rede à vítima. Em um nível superior, o ataque DDoS atua congestionando o tráfego da Internet, impedindo-o de chegar ao destino desejado, inundando o alvo com dados inúteis.

Índice

Como Funciona um Ataque de DDoS?

Um ataque de DDoS requer que um invasor obtenha acesso a uma rede de dispositivos para realizar o ataque. Dispositivos IoT, computadores e outras máquinas são infectados com malware, tornando cada um deles um bot. Os invasores então ganham controle sobre o botnet, usando-o para promover seus objetivos. Depois que o botnet é estabelecido, os invasores podem visar os dispositivos remotamente por meio de instruções atualizadas para cada um dos bots. Quando o botnet tem como alvo o endereço de IP de uma vítima, cada um dos bots responde enviando solicitações ao alvo, obstruindo a rede ou o servidor para sobrecarregar a capacidade, resultando em níveis de tráfego anormais. A diferenciação entre tráfego de ataque e tráfego regular pode ser difícil de se determinar devido à natureza dos dispositivos infectados.

Quais Métodos são Usados em um Ataque de DDoS?

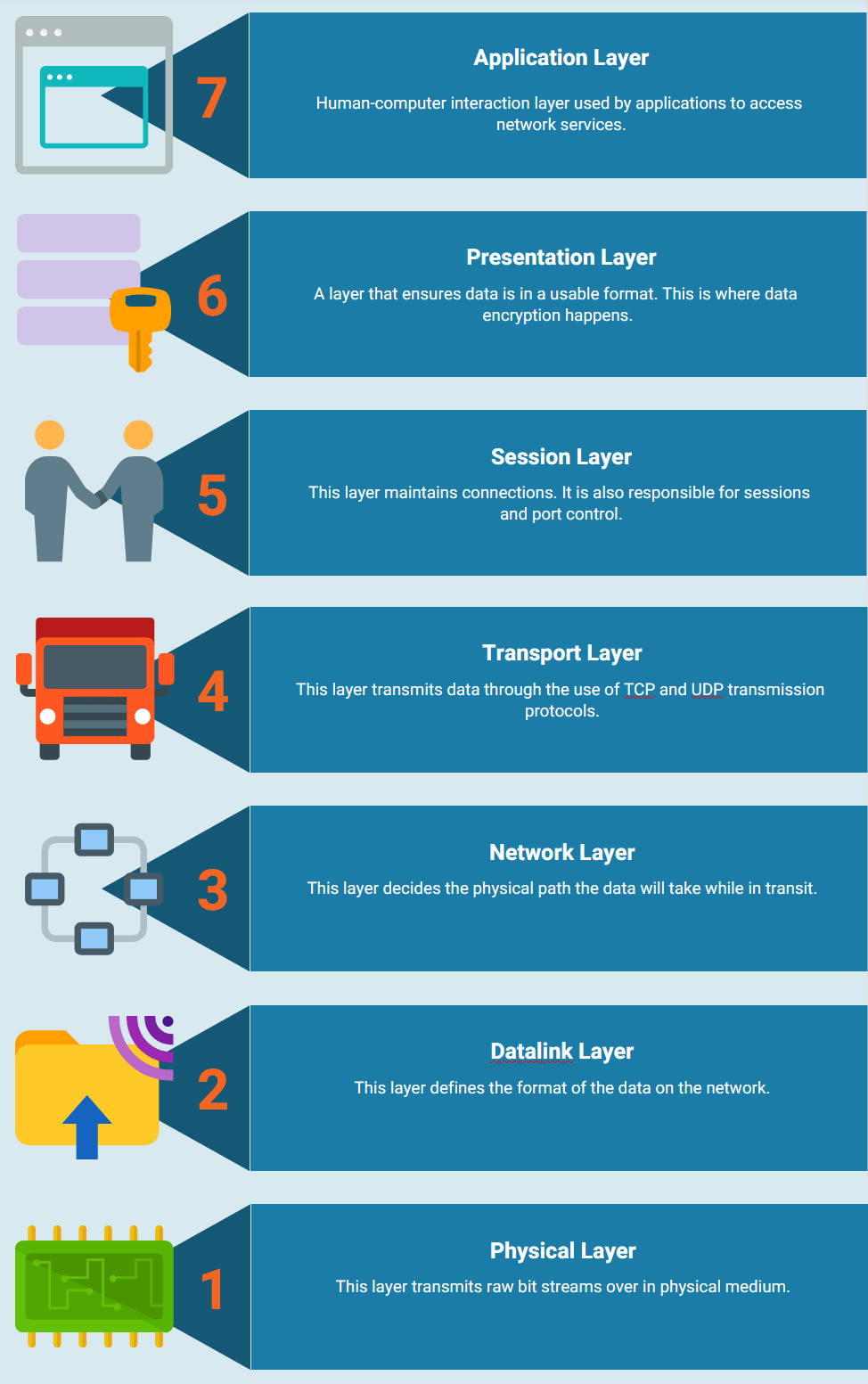

Diferentes vetores de um ataque de DDoS podem perseguir vários componentes de redes de computadores. Para entender melhor o funcionamento interno dos ataques DDoS, é necessário saber como os sistemas estão conectados. Uma conexão de rede depende de camadas diferentes, com cada camada tendo uma finalidade diferente. O modelo OSI na figura a seguir mostra um conceito para a estrutura usada em redes de computadores, composta por 7 camadas separadas:

Embora quase todos os ataques de DDoS usem táticas avassaladoras em um dispositivo ou rede, esses ataques podem ser subdivididos em três categorias. Os atacantes podem seguir uma rota ou várias rotas com diferentes vetores de ataque, ou alterná-los para manter os defensores desequilibrados pelo maior tempo possível.

Ataque na Camada de Aplicativos

O objetivo desse tipo de ataque é esgotar os recursos do alvo escolhido. Os ataques têm como alvo a camada onde as páginas da web são geradas em um servidor e entregues em resposta a solicitações HTTP. Uma única solicitação é fácil de executar no lado do cliente, mas pode ser desgastante para o sistema do servidor visado responder a várias solicitações, pois o servidor precisa carregar arquivos e executar consultas no banco de dados para mostrar a página da web. Os ataques à camada de aplicativo são difíceis de combater, pois o tráfego pode ser difícil de rastrear como malicioso. Exemplos de um ataque da camada de aplicativos podem ser vistos com o seguinte:

HTTP Flood

Uma inundação HTTP é um ataque semelhante a atualizar uma página do navegador repetidas vezes em um grande número de máquinas simultaneamente. Um grande número de solicitações HTTP sobrecarrega o servidor, paralisando-o e resultando em uma situação de negação de serviço. Esse tipo de ataque pode variar de uma implementação simples de um URL com o mesmo intervalo de IPs de ataque a versões mais complicadas com um grande número de endereços de IP dos invasores, usando URLs aleatórios, referenciadores e agentes de usuário.

Ataques no Protocolo

Um ataque no protocolo visa causar uma interrupção do serviço, consumindo toda a capacidade da tabela de estado disponível para servidores de aplicativos da web ou os recursos imediatos, como balanceadores de carga e firewalls. Os ataques no protocolo enfocam os pontos fracos encontrados nas camadas 3 e 4 da pilha de protocolos para tornar o sistema alvo inacessível. Exemplos de ataques no protocolo podem ser vistos com inundações de SYN.

Os ataques de inundação SYN exploram o handshake TCP enviando muitos pacotes de solicitação de conexão inicial TCIP usando endereços IP falsificados. A máquina visada responde às solicitações de conexão e aguarda a etapa final do handshake. Quando isso nunca acontece, os recursos do sistema visado são exauridos.

Ataques Volumétricos

Os ataques volumétricos tentam criar congestionamento no tráfego, consumindo a largura de banda disponível entre a Internet maior e o alvo. Grandes pacotes de dados são enviados ao destino usando amplificação ou outros meios, como solicitações de um botnet existente. Exemplos disso podem ser vistos com a amplificação do DNS.

Amplificação do DNS

Ataques de amplificação do DNS são usados para solicitar a abertura de servidores DNS usando um endereço de IP falsificado. O atacante solicita de forma que o servidor DNS responda com uma grande quantidade de dados, enviando uma amplificação da consulta inicial do atacante.

O Que pode ser Feito para Atenuar um Ataque de DDoS?

As preocupações significativas em relação à mitigação de um ataque de DDoS residem na diferenciação entre tráfego normal e malicioso. Na Internet, o tráfego DDoS pode assumir várias formas. O tráfego varia em design, como ataques de origem única a ataques adaptativos que envolvem vários vetores para ter sucesso. O último usa esses métodos para oprimir os alvos de maneiras diferentes, distraindo os esforços de mitigação de qualquer trajetória única. Ataques que visam várias camadas podem se acumular, como amplificação de DNS combinada com inundações de HTTP. Quanto mais complexo for o padrão de ataque, mais difícil será separar o tráfego regular do tráfego malicioso. A mitigação pode envolver uma abordagem em camadas em relação à ameaça como a melhor maneira de lidar com ela. Os seguintes métodos podem ser usados no processo:

Roteamento do Buraco Negro

Uma das soluções é criar uma rota no Buraco Negro e canalizar o tráfego para a rota. Quando o filtro do buraco negro é implementado sem critérios de restrição, tanto o tráfego malicioso quanto o legítimo serão roteados para uma rota nula, descartada da rede. Se uma propriedade da Internet estiver passando por um ataque de DDoS, o provedor de serviços de Internet (ISP) pode enviar o tráfego para um buraco negro para lidar com a situação.

Limite de Taxa

Limitar as solicitações que um servidor aceita em um período de tempo é outra maneira de lidar com um ataque de DDoS. A abordagem de limitação de taxa é útil para retardar os web scrapers de obter dados valiosos e neutralizar tentativas de login de força bruta, mas por si só não terá o efeito necessário para lidar com ataques de DDoS sofisticados.

Firewall de Aplicativo da Web

Um Web Application Firewall (WAF) é uma ferramenta usada para ajudar a interromper um ataque de DDoS de camada 7. Colocar um WAF entre a Internet e o servidor de origem permite que o WAF atue como um proxy reverso, protegendo o servidor visado contra alguns tipos de tráfego malicioso. As solicitações de filtragem permitem que os ataques da camada 7 diminuam ou parem. Uma das vantagens de ter WAF é implementar regras personalizadas à medida que um ataque se desenrola.

Anycast Network Diffusion

Esse método de mitigação usa uma rede Anycast para dispersar o tráfego em uma rede de servidores distribuídos, essencialmente absorvendo o impacto do ataque. A rede Anycast usada para essa mitigação pode ter resultados variados, dependendo do tamanho do ataque e da eficiência da rede.