Hackers Norte-Coreanos Configuram uma Falsa Empresa de Cibersegurança para Atingir os Especialistas em Segurança

Uma campanha apoiada pelo governo norte-coreano voltada para os pesquisadores de segurança cibernética sobre malware ressurgiu com novas táticas no seu arsenal, como parte de um novo ataque de engenharia social.

Em uma atualização compartilhada na quarta-feira, o Grupo de Análise de Ameaças do Google disse que os invasores por trás da operação criaram uma falsa empresa de segurança chamada SecuriElite, e uma série de contas de mídia social no Twitter e LinkedIn na tentativa de enganar pesquisadores desavisados para que visitem o site da empresa contendo uma armadilha, "onde uma exploração do navegador estava esperando para ser acionada".

"O novo site afirma que a empresa é uma empresa de segurança ofensiva localizada na Turquia, que oferece pentests, avaliações de segurança de software, e explorações", declarou Adam Weidemann da TAG. O site teria ido ao ar em 17 de março.

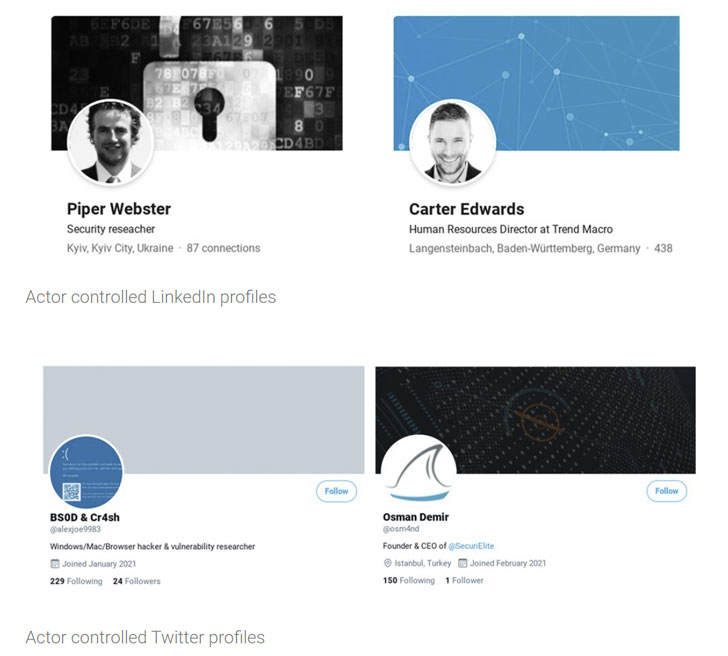

Um total de oito perfis do Twitter e sete perfis do LinkedIn, que afirmavam ser pesquisadores de vulnerabilidade e pessoal de recursos humanos em diferentes empresas de segurança (incluindo Trend Macro, inspirado na Trend Micro), foram criados para esse fim, com alguns outros se passando por chefes diretores executivos e funcionários da empresa fictícia. Todas as contas foram suspensas.

Como precaução, o Google adicionou a URL do site ao seu serviço de lista de bloqueio Safebrowsing para evitar visitas acidentais, embora o site não tenha sido encontrado para veicular qualquer conteúdo ameaçador.

A campanha foi inicialmente sinalizada pela TAG em janeiro de 2021, quando descobriu-se que o adversário havia criado um blog de pesquisa e vários perfis em várias plataformas de mídia social, tais como o Twitter, LinkedIn, Telegram, Discord e Keybase em uma tentativa de se comunicar com os pesquisadores e construirem confiança, apenas para implantar um backdoor no Windows, que veio na forma de um projeto do Visual Studio Trojanizado.

Após a divulgação, os pesquisadores da empresa sul-coreana de segurança cibernética ENKI revelaram um dia zero no Internet Explorer que permitiu aos hackers acessarem os dispositivos gerenciados por sua equipe de segurança com arquivos MHTML corrompidos. Mais tarde, a Microsoft abordou o problema em sua atualização Patch Tuesday para março de 2021.

No mínimo, o desenvolvimento mais recente é outro exemplo de invasores mudando rapidamente de marcha quando seus métodos são descobertos e expostos publicamente.

O motivo real por trás dos ataques ainda não está claro, embora se suspeite que o autor da ameaça pode estar tentando se firmar nos sistemas furtivamente para obter pesquisas de dia zero e, no processo, usar essas vulnerabilidades não corrigidas para organizar mais ataques a alvos vulneráveis de sua escolha.