A Cybergang Russa Turla Apresenta o ComRAT v4 Renovado

Depois do que parece ter sido um hiato de três anos, a gangue cibernética russa Turla está de volta com uma vingança. Desta vez, os criminosos estão implantando uma variante aprimorada do bom e velho ComRAT Malware, cujas encarnações anteriores atormentam as organizações estatais desde 2008. Os ataques recém-detectados não fizeram nenhuma exceção, pois teriam atingido pelo menos três entidades governamentais na Europa Oriental e na Cáucasa em janeiro 2020. Embora a extensão exata do dano infligido permaneça desconhecida, o Turla provavelmente conseguiu controlar os dados confidenciais e colocá-los em serviços baseados na nuvem, como o 4Shared e o OneDrive.

Depois do que parece ter sido um hiato de três anos, a gangue cibernética russa Turla está de volta com uma vingança. Desta vez, os criminosos estão implantando uma variante aprimorada do bom e velho ComRAT Malware, cujas encarnações anteriores atormentam as organizações estatais desde 2008. Os ataques recém-detectados não fizeram nenhuma exceção, pois teriam atingido pelo menos três entidades governamentais na Europa Oriental e na Cáucasa em janeiro 2020. Embora a extensão exata do dano infligido permaneça desconhecida, o Turla provavelmente conseguiu controlar os dados confidenciais e colocá-los em serviços baseados na nuvem, como o 4Shared e o OneDrive.

Lançado em 2017, o ComRAT v4 de Agora foi Apimentado

A atual quarta geração do ComRAT remonta a 2017. No entanto, o malware ComRAT v4 usado nos ataques caucasianos em janeiro de 2020 exibia alguns recursos nunca vistos nas variantes anteriores do ComRAT.

Por um lado, o novo ComRAT v4 temperado recupera os dados do log AV de cada máquina infectada. Isso serve para dois propósitos. Primeiro, permite que os hackers da Turla vejam se o ComRAT v4 (2020) pode ou não passar ileso pelo software ant-vírus. Segundo, esses dados podem causar alterações no código malicioso para evitar possíveis detecções em outros lugares.

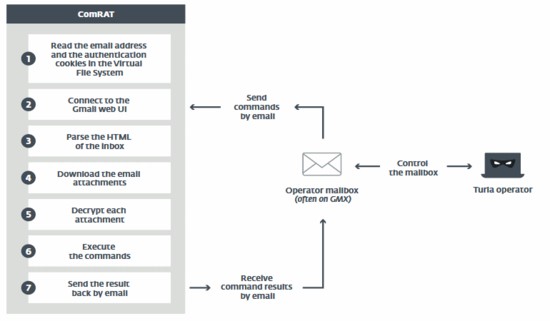

Por outro lado, os incidentes relacionados ao ComRAT v4 de janeiro de 2020 foram os primeiros a apresentar um segundo servidor de Comando e Controle (C&C). Além do servidor HTTP remoto convencional, os atores do Turla agora invadiram a conta do Gmail da vítima para permitir que o ComRAT leia e-mails, faça o download de anexos maliciosos contidos nele e execute as instruções que este último fornecer. O controle do Gmail da vítima permite que os criminosos enviem (e executem) comandos adicionais do ComRAT a seu critério. O fluxograma abaixo, desenvolvido pela ESET, fornece uma visão geral detalhada do processo.

Fonte da imagem: ZDNet

Arredondamento Cronológico

Anteriormente o ComRAT, que ganhou vida como Agent.BTZ,é um exemplo brilhante do que os Trojans de Acesso Remoto fazem quando se infiltram em uma rede de computadores visada. Presumivelmente compilado em 2007, o ComRAT v1 ganhou notoriedade por invadir o Pentágono - o coração do Departamento de Defesa dos EUA - em 2008. Os autores - uma quadrilha suspeita de hackers russos - usaram um pendrive externo USB para plantar o ComRAT v1 (e o worm ele foi transportado) por toda a rede, potencialmente expondo dados operacionais classificados relacionados aos empreendimentos do governo no Extremo Oriente. A violação foi tão crítica que exigiu reformas abrangentes na segurança cibernética dos EUA.

O sucesso do ataque ao Pentágono gerou mais três versões do ComRAT. O ComRAT v2, e o ComRAT v3 saíram em 2008 e 2012, respectivamente. Embora a v2 e a v3 não tenham diferido muito da v1, foi a v4 que passou por uma revisão completa em 2017. No entanto, o principal objetivo dos atores por trás do ComRAT - colhendo documentos confidenciais - permanece o mesmo até hoje, apesar dos novos recursos adicionados descritos acima.