O Banload, um Trojan que Rouba Bancos Atormenta os Usuários Brasileiros do Windows

Em um artigo postado em um blog em 21 de Julho, os pesquisadores da Palo Alto Networks disseram que durante os primeiros seis meses de 2017, eles detectaram mais de duas mil amostras de uma família de Trojans chamada Banload. Isso significa que alguém está seriamente determinado a tornar miserável a vida dos usuários que vivem no maior país da América do Sul. Nem é preciso dizer que os especialistas tiveram que examinar minuciosamente esse malware.

Em um artigo postado em um blog em 21 de Julho, os pesquisadores da Palo Alto Networks disseram que durante os primeiros seis meses de 2017, eles detectaram mais de duas mil amostras de uma família de Trojans chamada Banload. Isso significa que alguém está seriamente determinado a tornar miserável a vida dos usuários que vivem no maior país da América do Sul. Nem é preciso dizer que os especialistas tiveram que examinar minuciosamente esse malware.

O Banload não é um Trojan novo. Na verdade, ele tem estado ativo desde 2013, e tem tido o Brasil como alvo desde o início. O seu objetivo é baixar outros malwares e, para isso, ele executa uma cadeia de infecção bastante complexa.

No entanto, não há nada complexo sobre o seu método de distribuição. Os operadores do Banload usam emails spam que tentam personificar a terceira e última notificação para o pagamento de impostos locais. Os usuários mais observadores não devem ter problemas para detectar que existe algo suspeito.

O mais experiente em tecnologia entre eles abrirá o cabeçalho do e-mail e notará que a mensagem foi enviada através de um IP italiano. Os outros vão notar que os endereços do remetente e do destinatário coincidem. Nós suspeitamos que não muitos de vocês enviam notificações de pagamento para vocês mesmos usando o seu próprio e-mail, então isso,em teoria, deve ser uma pista enorme. Infelizmente, como descobriremos em um minuto, pelo menos 400 usuários não desconfiaram desse remetente incomum e passaram pelos próximos estágios da infecção.

Segredos Revelados dos Ataques Brasileiros do Banload

Não existem anexos envolvidos. Em vez disso, as vítimas são socialmente induzidas a clicar em um texto vinculado que promete fornecer maiores informações sobre o que elas precisam pagar. Na realidade, o texto envia o usuário para uma URL abreviada, goo.gl, que os redireciona para um site brasileiro comprometido.

Lá, uma verificação é realizada, e se o malware determinar que o usuário não está localizado no Brasil, a infecção pára por completo. Se o IP é brasileiro, no entanto, o computador é redirecionado para uma URL do Dropbox que instala um arquivo ZIP.

Tudo acontece em segundos, e as vítimas podem achar que o referido arquivo ZIP conterá maiores informações sobre quanto dinheiro eles devem ao governo local. A única coisa que encontrarão dentro do arquivo, no entanto, é um arquivo LNK.

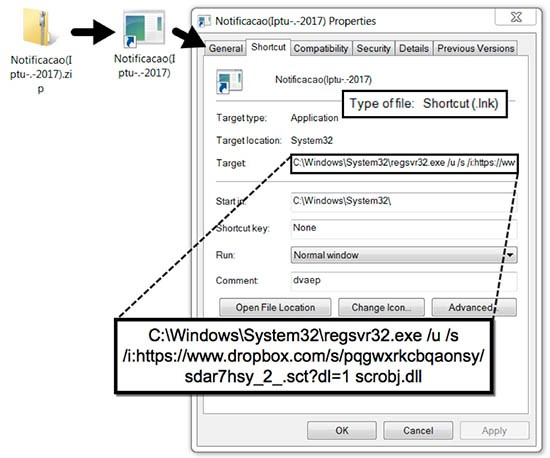

Um arquivo LNK, como alguns de vocês já devem saber, é um atalho do Windows e, em circunstâncias normais, o seu objetivo é proporcionar uma maneira fácil de iniciar programas e abrir arquivos na sua área de trabalho. Como você pode ver na captura de tela da Palo Alto na Figura 1 abaixo, o LNK no ZIP foi projetado para outras atividades.

Figura 1. O LNK em um atalho de arquivo ZIP que oferece fácil acesso ao lançamento - Fonte: Palo Alto Networks

Com isso, os criminosos querem baixar e executar um scriptlet (neste caso, um arquivo SCT). Entretando, há um problema. Normalmente, o Windows não permitirá que os arquivos SCT sejam executados com as permissões do usuário normal. É por isso que o atalho malicioso emprega uma técnica chamada Squiblydoo que usa uma ferramenta regsvr32.exe legítima para executar o scriptlet.

O scriptlet baixa outros arquivos ZIP e envia os seus conteúdos para uma pasta nomeada aleatoriamente em% AppData%. Um total de dois arquivos são extraídos - um executável e uma DLL. O executável é uma versão antiga do G-Buster Browser Defense (agora conhecido como Diagnóstico Varsóvia), uma ferramenta legítima usada pelos bancos brasileiros para evitar fraude financeira. O próprio EXE não é mal-intencionado. O DLL, no entanto, é, e os vigaristas usaram uma técnica chamada carregamento lateral para executá-lo.

O carregamento lateral envolve o uso de executáveis legítimos e DLLs mal-intencionadas. Digamos que o programa benigno program.exe foi projetado para carregar a biblioteca.dll igualmente benigna em tempo de execução. Se os vigaristas colocarem o código malicioso no library.dll (ou se eles criarem um arquivo mal-intencionado com o mesmo nome), o executável irá carregá-lo. No caso do Banload, a DLL mal-intencionado (a carga útil real) é chamada fitLib.dll e o G-Buster Browser Defense o carrega toda vez que ele é executado. Uma modificação na chave de registro garante que o G-Buster seja executado em cada inicialização.

Parece que o DLL malicioso recruta os computadores brasileiros através de algum tipo de botnet. Os pesquisadores de Palo Alto observaram que, após a conclusão da cadeia completa, o malware enviou uma solicitação HTTP POST que retornou com informações sobre mais de 400 outros hospedeiros infectados. Os especialistas também disseram que a carga útil pode ter alguns fraude financeira recursos de roubo de informações, mas não forneceram maiores detalhes.

Seja qual for o seu objetivo final, o malware instalado pelo Banload não é algo que você deseja ter no seu computador. É por isso que os usuários do Brasil e de todo o mundo devem ser cautelosos com os links nos quais clicam.