APT28

Lumea criminalității cibernetice nu este doar despre hackeri și actori răi care caută bani rapid, răspândind e-mailurile spam de tip phishing. Există un alt tip de amenințări care depășesc ransomware-ul cu scop profit sau virușii enervant. Aceste grupuri sunt de obicei numite actori avansati ai amenințărilor persistente sau APT.

Lumea criminalității cibernetice nu este doar despre hackeri și actori răi care caută bani rapid, răspândind e-mailurile spam de tip phishing. Există un alt tip de amenințări care depășesc ransomware-ul cu scop profit sau virușii enervant. Aceste grupuri sunt de obicei numite actori avansati ai amenințărilor persistente sau APT.

Cea mai mare diferență dintre un APT și un grup de hackeri care răspândesc malware este că un APT este cel mai frecvent o organizație sponsorizată de stat, ale cărei acțiuni sunt de obicei folosite pentru a se infiltra în rețele de profil înalt, adesea guvernamentale, și pentru a extrage informații sensibile sau confidențiale. Partea „persistentă” a definiției implică faptul că actorii din grup au obiective definite, pe termen lung și nu caută doar câștiguri monetare „hit-and-run”, păstrând un profil scăzut cât mai mult timp posibil pentru a evita detectarea.

Presupunând că un APT este susținut de o autoritate oficială de stat, resursele disponibile grupului vor fi, de asemenea, mult mai mari decât cele pe care majoritatea organizațiilor criminale cibernetice pot aduna.

Săptămâna aceasta în programul malware Episodul 37 Partea 2: Hackerii sponsorizați de stat (APT28 Fancy Bear) vizează producătorii de vaccinuri împotriva COVID-19

Identificatorul numeric dat diferitelor APT-uri este doar o prescurtare convenabilă pentru ca cercetătorii de securitate să vorbească despre ele fără a menționa întregul alias, dintre care sunt adesea multe.

APT28 (Advanced Persistent Threat) este un grup de hacking care provine din Rusia. Activitatea lor datează încă de la mijlocul anilor 2000. Cercetătorii de programe malware cred că campaniile grupului APT28 sunt finanțate de Kremlin, deoarece de obicei vizează actori politici străini. Grupul de hacking APT28 este cel mai bine cunoscut sub numele de Fancy Bear, dar este recunoscut și sub diferite alte pseudonime - Sofacy Group, STRONTIUM, Sednit, Pawn Storm și Tsar Team.

Cuprins

Campaniile infame de hacking realizate de Fancy Bear

Experții cred că Fancy Bear a avut o mână în hack-ul Comitetului Național Democrat din 2016, despre care unii cred că a avut o oarecare influență asupra rezultatului alegerilor prezidențiale care au avut loc în același an. În același an, grupul Fancy Bear a vizat și Agenția Mondială Anti-Doping din cauza scandalului cu sportivii ruși. Datele pe care Fancy Bear le-a obținut au fost apoi publicate și disponibile public. Datele au arătat că unii dintre sportivii care au fost testați pozitiv pentru dopaj au fost ulterior scutiți. Raportul Agenției Mondiale Antidoping a afirmat că substanțele ilicite erau destinate „utilizarii terapeutice”. În perioada 2014-2017, grupul Fancy Bear a fost implicat în diverse campanii care vizează personalități media din Statele Unite, Rusia, Ucraina, Țările Baltice și Moldova. Fancy Bear a urmărit persoane care lucrează în corporații media, precum și jurnaliști independenți. Toate țintele au fost implicate în raportarea conflictului Rusia-Ucraina care a avut loc în estul Ucrainei. În 2016 și 2017, Germania și Franța au avut alegeri majore și este probabil ca și grupul Fancy Bear să-și fi înmuiat degetele în aceste plăcinte. Oficiali din ambele țări au raportat că a avut loc o campanie care a folosit e-mailuri de tip spear-phishing ca vectori de infecție, dar au declarat că nu au existat consecințe ale atacului de hacking.

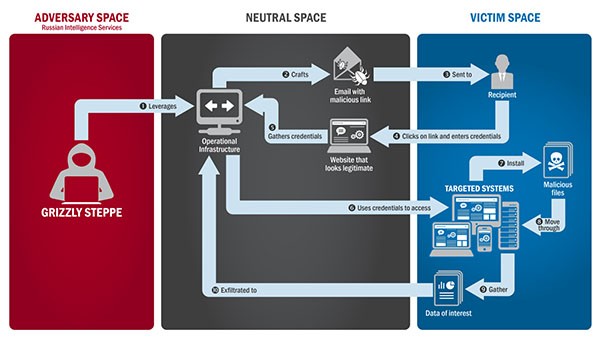

Imaginea de mai jos este o cale demonstrativă pe care APT28/Fancy Bear o utilizează pentru a-și realiza intruziunile cibernetice împotriva anumitor sisteme vizate. Guvernul SUA a confirmat astfel de acțiuni de intruziune în partidul politic de la primul grup de actori, APT29 în 2015, iar apoi al doilea, APT28, în 2016.

Diagrama care demonstrează acțiunile și procesele tehnicilor de spear-phishing ale APT28/Fancy Bear și intruziunile împotriva sistemelor vizate - Sursa: US-Cert.gov

Instrumentele lui Fancy Bear

Pentru a evita privirile indiscrete ale cercetătorilor în securitate cibernetică, grupul de hacking Fancy Bear se asigură că își modifică în mod regulat infrastructura C&C (Comandă și Control). Grupul are un arsenal impresionant de instrumente de hacking , pe care le-au construit în mod privat – X-Agent, Xtunnel, Sofacy, JHUHUGIT, DownRange și CHOPSTICK. Adesea, în loc de propagare directă, Fancy Bear preferă să-și găzduiască programele malware pe site-uri web ale unor terțe părți, pe care le construiesc pentru a imita paginile legitime pentru a-și păcăli victimele.

Fancy Bear folosește și tehnici avansate de ofuscare care îi ajută să evite detectarea cât mai mult timp posibil. Grupul a început să adauge date nedorite în șirurile lor codificate, făcând foarte dificilă decodificarea informațiilor fără algoritmul specific pentru a elimina biții nedorit. Pentru a împiedica și mai mult cercetătorii în domeniul securității, APT28 resetează, de asemenea, marcajele de timp ale fișierelor și curăță în mod regulat jurnalele de evenimente pentru a face mai dificilă urmărirea activităților rău intenționate.

Fancy Bear este unul dintre cele mai prost faimoase grupuri de hacking și nu există indicii că își vor opri campaniile în curând. Guvernul rus este cunoscut că folosește serviciile grupurilor de hacking, iar Fancy Bear este unul dintre grupurile de hacking de cel mai înalt nivel.

Acuzații germane împotriva presupușilor membri ai APT28

În iunie 2020, Ministerul german de Externe l-a informat pe ambasadorul Rusiei în țară că va solicita „sancțiuni UE” împotriva cetățeanului rus Dmitriy Badin. Autoritățile germane cred că acesta are legătură cu Fancy Bear / APT28 și susțin că dețin dovezi că a fost implicat într-un atac cibernetic din 2015 asupra parlamentului german.

Purtătorul de cuvânt al Ministerului de Externe al Rusiei, doamna Zakharova, a calificat acuzațiile „absurde” și le-a respins ferm, subliniind convingerea că informațiile folosite de autoritățile germane provin din surse americane. Ea a cerut, de asemenea, autorităților germane să furnizeze orice dovadă a implicării Rusiei în atac.