O Koler Android Ransomware Se Auto-rRplica via SMS, Disfarçadocomo um Aplicativo PhotoViewer

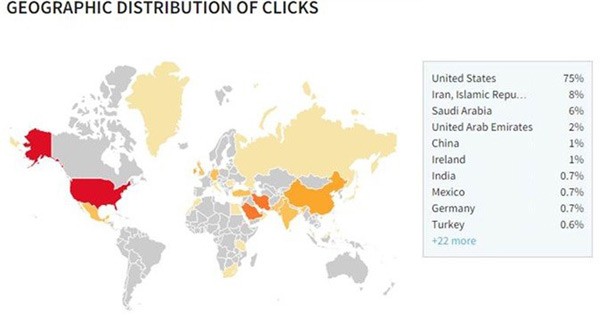

Um ransomware para celular com um novo esquema de extorsão auto-replicante está ameaçando a indústria móvel. Conhecido como ransomware Koler, o ransomware Android usa um aplicativo hospedado no Dropbox disfarçado de PhotoViewer para atingir usuários do Android. Segundo o AdaptiveMobile, 75% das vítimas de Koler são cidadãos dos EUA. O mecanismo de distribuição de SMS por trás do Koler ransomware consiste em baixar o .apk que afirma ser apenas um PhotoViewer e, após a instalação, o ransomware começa a funcionar. Ele envia o seu número IMEI (Identidade Internacional de Equipamento Móvel) aos criminosos, e uma operação de Geo-IP encontra sua localização. Em seguida, uma mensagem personalizada da agência policial é exibida na tela. A campanha de ransomware se replica enviando mensagens SMS retiradas da lista de contatos do dispositivo infectado. O ransomware Koler usa a seguinte mensagem SMS para atrair usuários móveis:

'Alguém criou um perfil chamado -Luca Pelliciari- e ele enviou algumas de suas fotos! isso é você? http://bit.ly/xxxxxx.

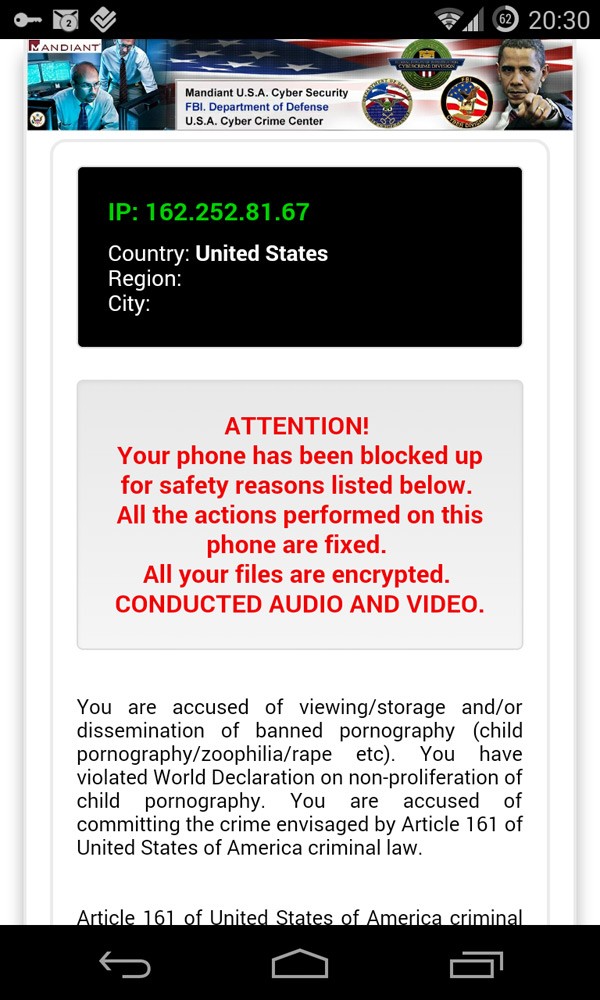

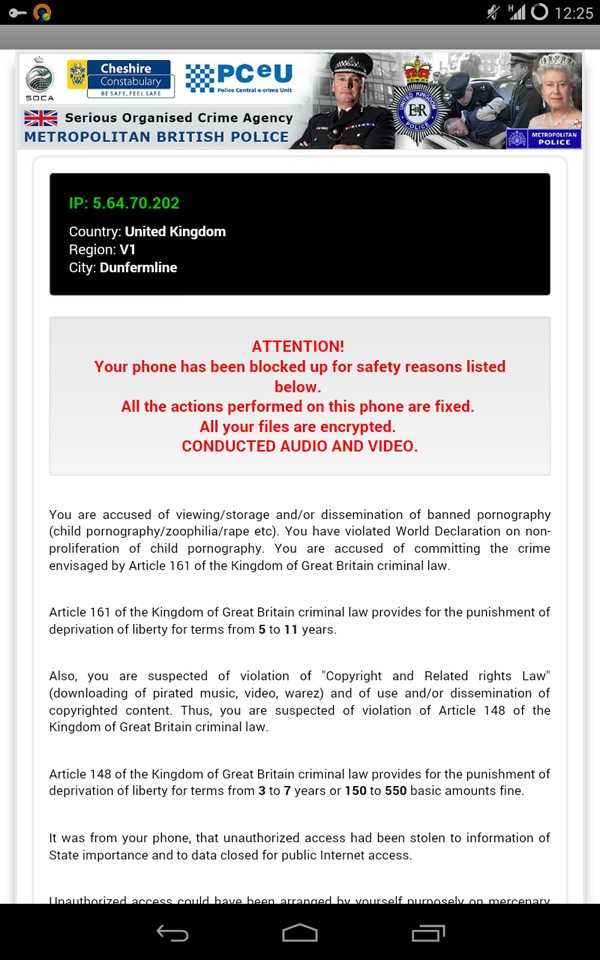

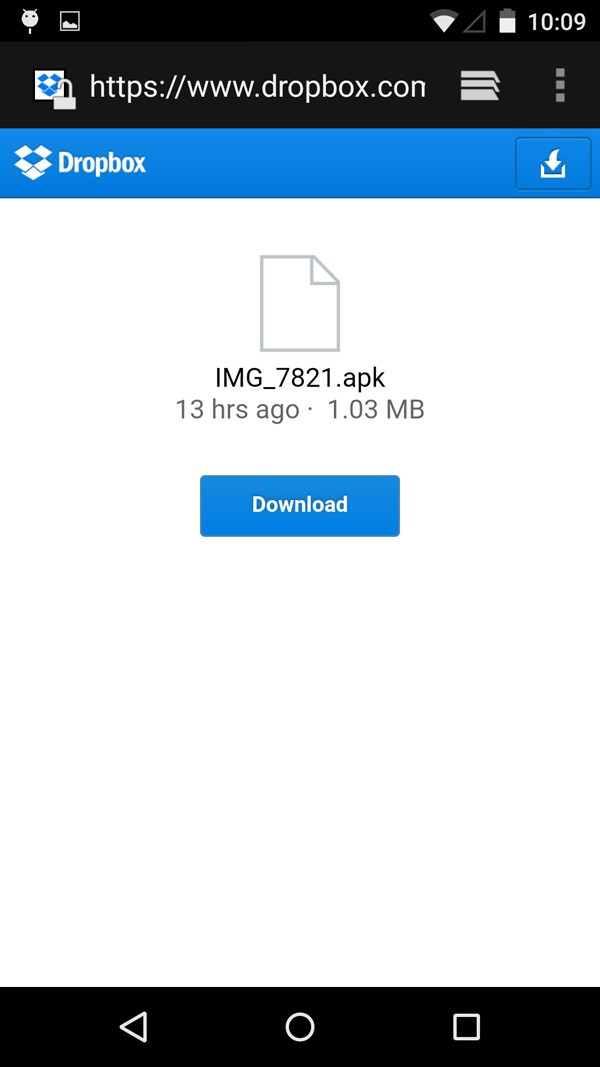

O link bit.ly atrai usuários inocentes para um aplicativo que afirma ser um PhotoViewer e o aplicativo está hospedado no popular serviço de compartilhamento de arquivos do Dropbox. O link bit.ly faz o download do IMG_7821.apk (MD5: c7ee04bf3e42640ef6b5015b8af01f4f) e a instalação leva a ser infectado por uma variante do ransomware Koler. Depois de infectado com o ransomware Koler, sua tela será bloqueada e uma mensagem fingindo ser da agência policial local será exibida. O texto é o seguinte: 'ATENÇÃO! Seu telefone foi bloqueado por razões de segurança listadas abaixo. Todas as ações realizadas neste telefone são fixas. Todos os seus arquivos são criptografados. ÁUDIO E VÍDEO CONDUZIDOS '.

Figura 1. Koler Ransomware em Todo o Mundo. Fonte: AdaptiveMobile

Dependendo da sua localização, a mensagem na tela pode ser diferente. Os americanos verão uma mensagem do Departamento de Defesa do FBI, em particular do Centro de Crime Cibernético dos EUA. Os usuários na Grã-Bretanha verão uma mensagem semelhante, mas com imagens representando a Polícia Metropolitana. Exemplos disso podem ser vistos na Figura 2 e Figura 3:

Figura 2. Mensagem do Koler Ransomware para os Usuários de Celular dos Estados Unidos. Fonte: AdaptiveMobile

Figura 3. Mensagem do Koler Ransomware para os Usuários de Celular do Reino Unido. Fonte: AdaptiveMobile

O Koler Ransomware Se Destaca entre Outros Ransomware para Celular

Ao contrário de outros ransomware para celular, que podem se espalhar por SMS enviando spam para seus contatos, o Koler ransomware envia apenas um SMS, presumivelmente como uma tentativa de ocultar qualquer intenção maliciosa ou suspeitar. O método de implantação consiste em três estágios:

- O usuário recebe uma mensagem de uma pessoa em sua lista de contatos, que já está infectada. A mensagem sugere que uma pessoa chamada 'Luca Pellicari' carregou algumas das fotos da vítima-alvo e um link encaminhado através do Bitly Link Shortener.

- Se o usuário abrir o link, ele será direcionado para uma página do Dropbox que hospeda IMG_7821.apk em uma página do Dropbox mostrada na Figura 4 abaixo.

Figura 4. O Koler Ransomware via Página Dropbox que Hospeda o Arquivo IMG_7821.apk. Fonte: AdaptiveMobile

Se o usuário optar por instalar o aplicativo, ele aparecerá na tela inicial como um PhotoViewer, iniciando-o desencadeia a infecção por Koler. O ransomware finge assumir o controle do seu telefone e exibe uma mensagem adequada ao seu local com alegações de visualização e armazenamento de pornografia infantil. Para desbloquear o dispositivo, o usuário é forçado a pagar uma determinada taxa usando MoneyPak, Paysafe ou Ukash.

- Ele envia automaticamente a mensagem acima mencionada para todos os seus contatos.

No início de abril deste ano, a primeira variante do Koler ransomware residia em vários sites com conteúdo pornográfico e não usava nenhuma vulnerabilidade para realizar uma instalação furtiva em um dispositivo Android. Em vez disso, solicitou permissões de alto nível do smartphone; por exemplo, exibindo uma janela pop-up com a promessa de fornecer um driver que ajude os usuários a assistir a vídeos sensuais. Esse tipo de engenharia social abriu caminho para ameaças como o ransomware Koler. O ransomware Koler evoluiu de outro ransomware móvel conhecido como Selfmite e Samsapo. O trojan Selfmite se espalha por SMS. Um exemplo de uma mensagem SMS que distribui o Selfmite é 'Prezado [NAME], fique à vontade, http://goo.gl/******.' O link aponta para o download do Self-time.apk. O lançamento do aplicativo causa dois eventos:

- Todos os seus contatos recebem o mesmo SMS que você recebeu;

- O aplicativo redireciona você para baixar mobogenie_122141003.apk. Dessa forma, os criadores ganham dinheiro com o trabalho desse cavalo de Troia.

O Trojan Samsapo é muito mais sinistro, porque envia um SMS com o texto "Это твои фото?" ("Esta é sua foto?" Em russo) e um link para o .apk venenoso para todos os contatos do usuário. Depois de instalado no seu telefone, o Samsapo o inscreve em um serviço premium para acionar seu mecanismo de drenagem de dinheiro.

Desnecessário dizer que o pagamento do resgate não garante um telefone desbloqueado e essas práticas não são recomendadas porque a falta de pagamento desencoraja esses tipos de ataques. Se você instalar um software fora da loja de aplicativos do Google Play, lembre-se de estar entrando em águas perigosas. Outras lojas de aplicativos ainda não mantêm o nível de compromisso com a segurança como o Google. Assim, a infecção por malware é um fator constante nas lojas de aplicativos duvidosas. Com a crescente popularidade dos dispositivos com sistema operacional Android, haverá ameaças mais ilusórias e maliciosas que tiram proveito dos usuários móveis. Como você reagiria se seu dispositivo Android estivesse bloqueado e você estivesse sendo acusado de visualizar e armazenar pornografia infantil?