Dyre/Dyreza 木马

威胁评分卡

EnigmaSoft 威胁记分卡

EnigmaSoft 威胁记分卡是针对不同恶意软件威胁的评估报告,由我们的研究团队收集和分析。 EnigmaSoft 威胁记分卡使用多个指标对威胁进行评估和排名,包括现实世界和潜在风险因素、趋势、频率、普遍性和持续性。 EnigmaSoft 威胁记分卡会根据我们的研究数据和指标定期更新,对广泛的计算机用户有用,从寻求解决方案以从系统中删除恶意软件的最终用户到分析威胁的安全专家。

EnigmaSoft 威胁记分卡显示各种有用的信息,包括:

排名: EnigmaSoft 威胁数据库中特定威胁的排名。

严重性级别:根据我们的风险建模过程和研究,确定的对象的严重性级别,以数字形式表示,如我们的威胁评估标准中所述。

受感染计算机: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

另请参阅威胁评估标准。

| 威胁级别: | 90 % (高的) |

| 受感染的计算机: | 15 |

| 初见: | June 17, 2014 |

| 最后一次露面: | July 3, 2019 |

| 受影响的操作系统: | Windows |

Dyreza 木马是一种银行木马,用于从受害者的银行账户中获取资金和登录凭据。 PC 安全分析师对 Dyreza 木马感兴趣的原因之一是 Dyreza 木马可以绕过 SSL 机制,破坏这种基本的在线安全保护措施。 Dyreza 木马可能会收集金融凭证,然后以纯文本形式将其发送给远程位置的攻击者。 Dyreza 木马还具有 RAT(远程访问木马)功能,可让外部人员从远程位置控制受影响的计算机。 Dyreza 木马允许心怀不轨的人通过属于攻击者的域路由连接来拦截加密流量。

目录

Dyreza 木马可能对计算机用户的财务造成严重损害

Dyreza 木马,也称为 Dyre,使用一种称为浏览器挂钩的方法来中断在线流量并将其直接路由到由攻击者控制的服务器。使用浏览器挂钩,人们可以在受害者不知道数据正在被跟踪或拦截的情况下收集信息。在受害者方面,会话似乎通过 HTTPS 不间断地继续,尽管会自动路由到第三方。一旦 Dyreza 木马感染计算机,Dyreza 木马就会与各种 IP 地址建立连接并请求访问“publickey”目录,该目录的用途目前未知。 Dyreza 木马使用已建立的连接从远程服务器接收命令并转发有关受感染计算机的设置和操作系统的信息。

使用 Dyreza 木马,第三方可能会从受影响的 Web 浏览器捕获流量。每当受害者在受影响的 Web 浏览器上执行任务时,Dyreza 木马也会将信息发送给攻击者,从而允许其他人访问数据或从外部位置命令受感染的 PC。通过使用 Dyreza 木马,其他人可能会看到受害者何时以纯文本形式输入安全地址或密码,这些攻击的主要目标是网上银行和金融网站。 Dyreza 木马的真正危险在于受害者永远不会意识到他们的信息正在被拦截。

别名

11 个安全供应商将此文件标记为恶意文件。

| 防毒软件 | 检测 |

|---|---|

| AVG | Crypt3.BWFI |

| Fortinet | W32/Upatre.HN!tr |

| Ikarus | Trojan.Inject |

| Panda | Trj/Genetic.gen |

| AhnLab-V3 | Trojan/Win32.Waski |

| Microsoft | PWS:Win32/Dyzap |

| Sophos | Troj/Dyreza-BD |

| McAfee-GW-Edition | BehavesLike.Win32.Backdoor.gc |

| Kaspersky | Trojan.Win32.Staser.gv |

| Symantec | Infostealer.Dyranges |

| McAfee | Upatre-FAAJ!97388A31E2E3 |

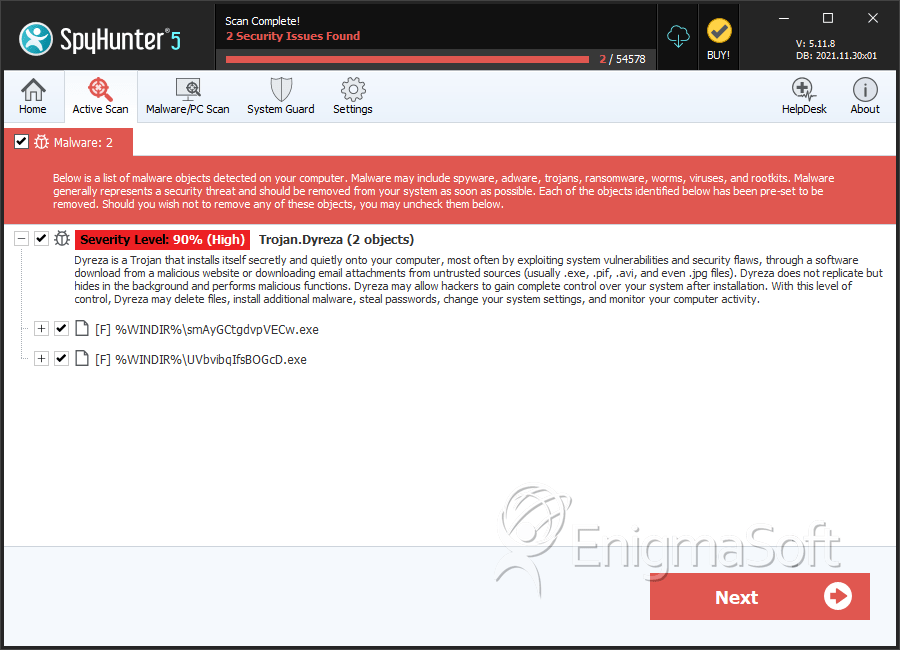

SpyHunter 检测并删除 Dyre/Dyreza 木马

文件系统详情

| # | 文件名 | MD5 |

检测

检测数: SpyHunter 报告的在受感染计算机上检测到的特定威胁的确认和疑似案例数量。

|

|---|---|---|---|

| 1. | smAyGCtgdvpVECw.exe | 97388a31e2e36b2bef2984e40e23f2f1 | 5 |

| 2. | UVbvibqIfsBOGcD.exe | b25cafa85213d906bee856a841dbae02 | 1 |