'.locky File Extension' Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 375 |

| Visto pela Primeira Vez: | February 16, 2016 |

| Visto pela Última Vez: | October 24, 2025 |

| SO (s) Afetados: | Windows |

As infecções por ransomware tornaram-se cada vez mais comuns nos últimos anos. Somente nos primeiros dois meses de 2016, os usuários de computador se depararam com centenas de novas infecções por ransomware e variantes de ameaças de ransomware anteriores. Uma das ameaças mais prevalentes neste período é o TeslaCrypt 3.0, uma nova versão de um Trojan ransomware lançado no início de 2015. O '.locky File Extension' Ransomware é uma das muitas variantes dessa ameaça. Essa nova versão do TeslaCrypt fecha uma lacuna que permitiu que os pesquisadores de segurança ajudassem os usuários de computador a recuperar os seus arquivos. Variantes dessa ameaça foram lançadas, todas elas mudando as extensões dos arquivos das vítimas para uma seqüência de caracteres diferentes. No caso do '.locky File Extension' Ransomware, essa é uma variante do TeslaCrypt 3.0 que muda as extensões dos arquivos criptografados para LOCKY .

Como o '.locky File Extension' Ransomware pode Infectar um Computador

O processo de infecção do '.locky File Extension' Ransomware não é difícil de entender. Na verdade, a maioria dos ransomware de criptografia tendem a seguir os mesmos procedimentos ao infectar um computador. Primeiro, o '.locky File Extension' Ransomware será instalado usando métodos de entrega de ameaças comuns, na maioria dos casos um anexo de email corrompido contido em uma mensagem de correio electrónico de phishing. Quando a vítima abrir o anexo de e-mail, o '.locky File Extension' Ransomware será instalado no computador da vítima. O '.locky File Extension' Ransomware executará uma digitalização no computador da vítima, procurando por arquivos a serem criptografados usando o algoritmo de criptografia AES. O .locky File Extension' Ransomware irá infectar arquivos com as seguintes extensões:

.7z; .rar; .m4a; .wma; .avi; .wmv; .csv; .d3dbsp; .sc2save; .sie; .sum; .ibank; .t13; .t12; .qdf; .gdb; .tax; .pkpass; .bc6; .bc7; .bkp; .qic; .bkf; .sidn; .sidd; .mddata; .itl; .itdb; .icxs; .hvpl; .hplg; .hkdb; .mdbackup; .syncdb; .gho; .cas; .svg; .map; .wmo; .itm; .sb; .fos; .mcgame; .vdf; .ztmp; .sis; .sid; .ncf; .menu; .layout; .dmp; .blob; .esm; .001; .vtf; .dazip; .fpk; .mlx; .kf; .iwd; .vpk; .tor; .psk; .rim; .w3x; .fsh; .ntl; .arch00; .lvl; .snx; .cfr; .ff; .vpp_pc; .lrf; .m2; .mcmeta; .vfs0; .mpqge; .kdb; .db0; .DayZProfile; .rofl; .hkx; .bar; .upk; .das; .iwi; .litemod; .asset; .forge; .ltx; .bsa; .apk; .re4; .sav; .lbf; .slm; .bik; .epk; .rgss3a; .pak; .big; .unity3d; .wotreplay; .xxx; .desc; .py; .m3u; .flv; .js; .css; .rb; .png; .jpeg; .txt; .p7c; .p7b; .p12; .pfx; .pem; .crt; .cer; .der; .x3f; .srw; .pef; .ptx; .r3d; .rw2; .rwl; .raw; .raf; .orf; .nrw; .mrwref; .mef; .erf; .kdc; .dcr; .cr2; .crw; .bay; .sr2; .srf; .arw; .3fr; .dng; .jpeg; .jpg; .cdr; .indd; .ai; .eps; .pdf; .pdd; .psd; .dbfv; .mdf; .wb2; .rtf; .wpd; .dxg; .xf; .dwg; .pst; .accdb; .mdb; .pptm; .pptx; .ppt; .xlk; .xlsb; .xlsm; .xlsx; .xls; .wps; .docm; .docx; .doc; .odb; .odc; .odm; .odp; .ods; .odt

Depois que o '.locky File Extension' Ransomware infecta os arquivos das vítimas, o '.locky File Extension' Ransomware muda as extensões dos arquivos afetados para LOCKY, para indicar quais arquivos foram criptografados. O '.locky File Extension' Ransomware também elimina as cópias do Shadow Volume dos arquivos criptografados, bem como os pontos de Restauração do Sistema, tornando impossível que os usuários de computador usem métodos alternativos para recuperar os seus arquivos. Infelizmente, atualmente não é possível descriptografar os arquivos criptografados pelo '.locky File Extension' Ransomware sem a chave de criptografia, que é armazenada no servidor de Comando e Controle, em vez guarda-la junto ao '.locky File Extension' Ransomware.

O '.locky File Extension' Ransomware alerta a vítima sobre a infecção usando arquivos de texto ou imagem que serão exibidos no computador da vítima. Essas mensagens vão exigir o pagamento de um resgate que vai custar várias centenas de dólares através de BitCoins ou outros métodos anônimos. O que se segue é um exemplo de uma mensagem de resgate comumente associada ao '.locky File Extension' Ransomware:

Seus arquivos pessoais foram criptografados!

Os seus arquivos neste PC foram criptografados com segurança: fotos, vídeos, documentos, etc. Clique na tecla "mostrar os arquivos criptografados" para ver uma lista completa dos arquivos criptografados, e você poderá verificar isso pessoalmente.

A criptografia foi produzida usando uma única chave pública RSA-2048 gerada para este computador. Para descriptografar os arquivos, você precisa para obter a chave privada.

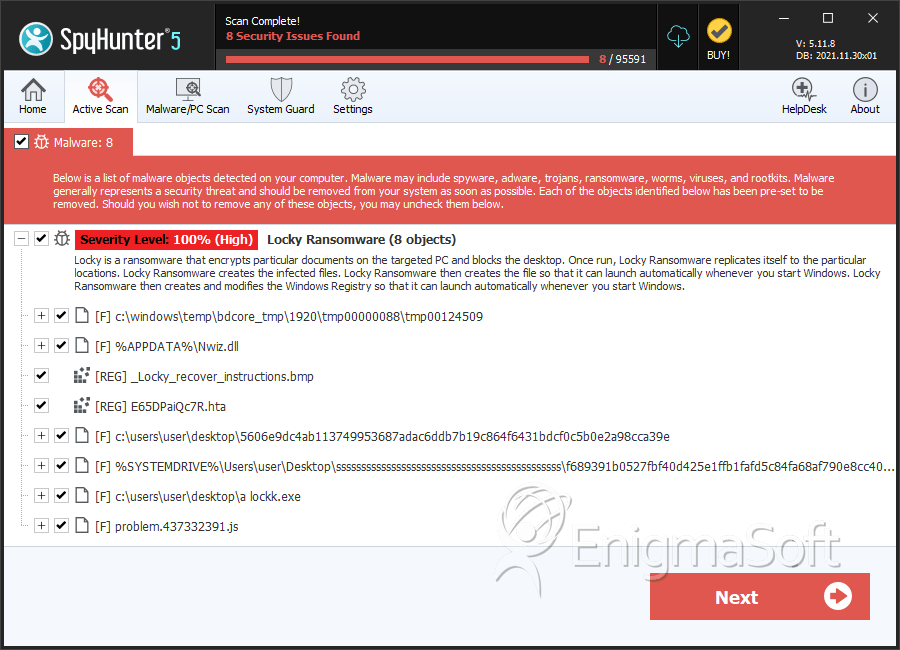

SpyHunter detecta e remove '.locky File Extension' Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | Nwiz.dll | 877dcbdf9b0a4a0872aadb13496d60b8 | 102 |

| 2. | tmp00124509 | 2fbffc7434688a221968eabce01cf406 | 29 |

| 3. | file.exe | 0ca0d0acc30a746227bc4b5054569d7f | 3 |

| 4. | 5606e9dc4ab113749953687adac6ddb7b19c864f6431bdcf0c5b0e2a98cca39e | 9dcdfbb3e8e4020e4cf2fc77e86daa76 | 2 |

| 5. | Locky.exe | 0d0823d9a5d000b80e27090754f59ee5 | 1 |

| 6. | f689391b0527fbf40d425e1ffb1fafd5c84fa68af790e8cc4093bcc81708c11b | 544bc1c6ecd95d89d96b5e75c3121fea | 1 |

| 7. | a lockk.exe | bfff16a0cca57b278591052a9059c0a1 | 1 |

| 8. | problem.437332391.js | 34b1de7abb0fca894b13780fc65899eb | 0 |

| 9. | MRI6219316107.js | e66009d3c69f364568d5f0d5dd6ec2d0 | 0 |

| 10. | name | bdff9c8ae6506768df834d19dfa028f9 | 0 |