Trojan.Dropper

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

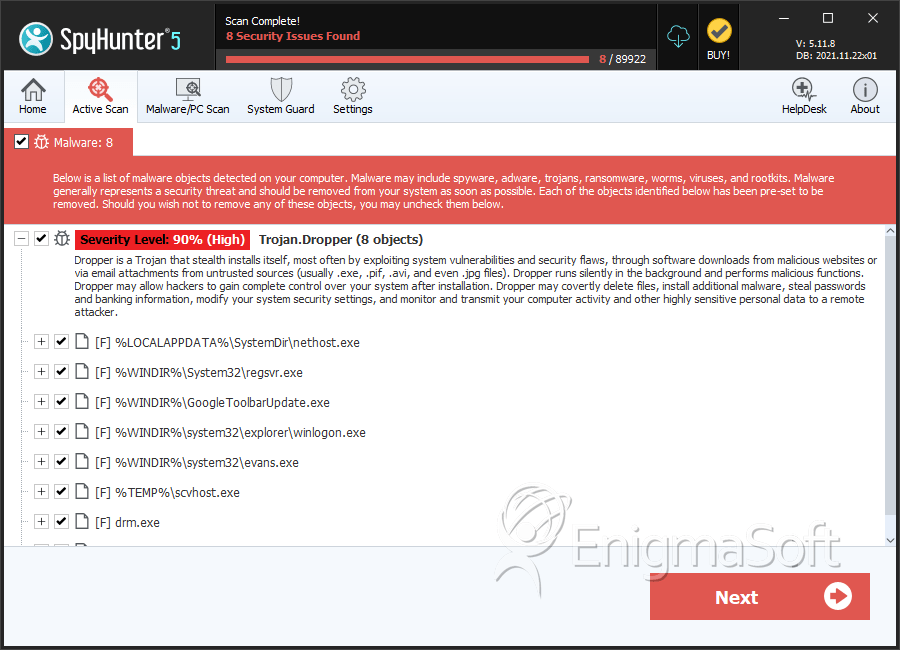

| Nível da Ameaça: | 90 % (Alto) |

| Computadores infectados: | 3,496 |

| Visto pela Primeira Vez: | July 24, 2009 |

| Visto pela Última Vez: | May 4, 2024 |

| SO (s) Afetados: | Windows |

Um Trojan.Dropper é projetado para entregar uma carga no sistema do computador da vítima. No entanto, um Trojan.Dropper geralmente lidera um ataque em grande escala que geralmente não termina com a entrega da primeira carga. Normalmente, um dos principais objetivos dos hackers é encontrar maneiras de instalar malware no computador de suas vítimas sem alerta-la sobre a intrusão. O uso de um Trojan.Dropper é um método típico que é bastante comum. Normalmente, um Trojan.Dropper contém uma infecção por malware dentro de si, que é projetada para instalar a infecção copiando-o no sistema de arquivos do computador da vítima. Um Trojan.Dropper geralmente se instala e executa o malware instalado e então frequentemente se apaga ou simplesmente permanece inofensivo no sistema do computador da vítima.

Um Trojan. Dropper geralmente vai confundir a vítima, uma vez que foi concebido para não causar nenhum sintoma. Um exemplo típico de um Trojan.Dropper é um falso protetor de tela que, quando aberto, simplesmente exibe uma mensagem de erro. No entanto, mesmo que a mensagem de erro possa parecer genuína, ela, na verdade, faz parte das táticas do Trojan.Dropper para instalar a sua carga sem o usuário estar ciente do problema. Muitas infecções pelo Trojan.Dropper incluem um algoritmo de criptografia de algum tipo de algoritmo de obscurecimento ou embalagem que tornam a sua deteção e remoção muito mais difícil do que o normal.

Geralmente, um Trojan.Dropper é criado como uma forma de distribuir malware, uma vez que um Trojan.Dropper é relativamente barato e fácil de distribuir. Um Trojan.Dropper é também de baixo risco para os criminosos que o criam, uma vez que é fácil para eles cobrirem os seus rastros quando existem várias etapas para uma infecção. No entanto, uma das características das infecções pelo Trojan.Dropper que o torna atraente para os criminosos é que ele pode ser facilmente disfarçado, simplesmente alterando o seu ícone e nome de arquivo. A carga de um típico Trojan.Dropper irá variar de um caso para outro. Normalmente, eles instalam arquivos executáveis, que então podem infectar o sistema do computador da vítima ou fazer o download de malware de um local remoto.

Existem alguns sintomas associados a um Trojan.Dropper. Alguns tipos de infecções pelo Trojan.Dropper exibem uma falsa mensagem de erro enquanto estiverem instalando sua carga. No entanto, na maioria das vezes, um Trojan.Dropper não exibe nenhum sinal de infecção. Geralmente, os sintomas no sistema de um computador infectado vão ser causados pela carga do Trojan.Dropper em vez de pela sua presença. Alguns exemplos de infecções pelo Trojan.Dropper estao associados a rootkits que se escondem na carga do Trojan.Dropper e também podem fazer alterações nas configurações do sistema e no registro do Windows.

Índice

Outros Nomes

15 fornecedores de segurança sinalizaram este arquivo como malicioso.

| Software antivírus | Detecção |

|---|---|

| AVG | RemoteAdmin.ARL |

| Fortinet | Riskware/ESurveiller |

| Ikarus | not-a-virus:Monitor.Win32.007SpySoft.308 |

| Sophos | e-Surveiller |

| AntiVir | SPR/Tool.E.Surveiller.D |

| F-Secure | Application.E.Surveiller |

| Kaspersky | not-a-virus:RemoteAdmin.Win32.eSurveiller.120 |

| eSafe | Virus in password protected archive |

| F-Prot | W32/eSurveiller.A |

| K7AntiVirus | Unwanted-Program |

| McAfee | Generic PUP.d |

| Panda | Trj/OCJ.A |

| AVG | Generic29.CEHH |

| Fortinet | W32/Injector.JLH!tr |

| Ikarus | MSIL |

SpyHunter detecta e remove Trojan.Dropper

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | hodhTBky6vN1.exe | e090572a3eb5ac6f1453926eae14ecec | 3,349 |

| 2. | regsvr.exe | e9f7627d4710e414b579003332287f05 | 32 |

| 3. | GoogleToolbarUpdate.exe | ce7679af9d8ad929a58e4398a8d382f8 | 7 |

| 4. | winlogon.exe | 155cca87bd1630c1550c15eff43c2b7a | 5 |

| 5. | evans.exe | fc1c976f0884c1b8e70b76a17d4ab6a3 | 4 |

| 6. | scvhost.exe | b751e973a0fa7cffcf60a548552ce45e | 2 |

| 7. | drm.exe | ccd63de22be14961e4357cca58eb8c5c | 1 |

| 8. | vscrtapp.exe | 1aca09c5eefb37539e86ec86dd3be72f | 1 |

| 9. | CLADD | 66e10615b5a98f6233650e7c01c8583d | 0 |

| 10. | CLADD | 3fd6fa1030e552338d2e5f5d4225342b | 0 |

| 11. | CLADD | bafbe70a02269df4b56ef48d9e250639 | 0 |

| 12. | CLADD | 007462b240ed46276d04935dfb59beb1 | 0 |

| 13. | CLADD | 2415eddcabb08b23deaf9d9e18e4b22d | 0 |

| 14. | CLADD | e2c82136ef5c002de2822a8ee7b36d4e | 0 |

| 15. | CLADD | 51de224c0942f0be15bb6f3eea8f27d4 | 0 |

| 16. | CLADD | 827c1269a52208f5094c36402015ef17 | 0 |

| 17. | CLADD | 50ae8903665b931c4553e7802003aafd | 0 |

| 18. | mediacodec.exe | a75d2ed1598b587cd5d5cd0b15163c9d | 0 |

| 19. | init.exe | fe9b99190fbbfcb4de1dbe77539a69c6 | 0 |

| 20. | ddexpshare.exe | d1b6f11c70a01983cd9d4822f5b06174 | 0 |

| 21. | svhost.exe | 979235c02243347568330cacbd00d739 | 0 |

| 22. | Svchost.exe | efbbda1cba44bc9d853269ed1f4efa41 | 0 |

| 23. | explorers.exe | 8135ad5d2966e8791cae5e80a79d8e87 | 0 |

| 24. | lsass.exe | 0d71c6ab6cbb7e701dcef8b1accf547d | 0 |

| 25. | winsys.exe | 166b5b6018e3475bedb35ae0d0eb64b2 | 0 |

| 26. | winsys.exe | ef019c4bdaffab7396649b6b072860a1 | 0 |

| 27. | win32.exe | bc588ff0a21c11d80af7d62584d4ab15 | 0 |

| 28. | new order.exe | f9da7ecfd5d1ac2510ca9113995f3b94 | 0 |