Maktub Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1 |

| Visto pela Primeira Vez: | March 22, 2016 |

| SO (s) Afetados: | Windows |

O Maktub Ransomware é um Trojan ransomware que é usado para tomar como reféns os arquivos de suas vítimas em troca de um resgate. O Maktub Ransomware, também conhecido como Maktub Locker, criptografa os arquivos da vítima e muda as suas extensōes para .IAALIXR em um ataque que é muito semelhante aos de uma grande variedade de ameaças que têm aparecido nos primeiros meses de 2016. O Maktub Ransomware é, provavelmente, uma variante do TeslaCrypt, o qual foi lançado recentemente em sua versão 3.0. Se o Maktub Ransomware foi usado para criptografar os seus arquivos, os pesquisadores de segurança do PC recomendam remover o Maktub Ransomware imediatamente com a ajuda de um programa de segurança confiável e restaurar todos os arquivos criptografados usando um backup.

Índice

O que uma Ameaça como o Maktub Ransomware faz com os Seus Arquivos

Os ataques como esse do Maktub Ransomware não são difíceis de se prever. O Maktub Ransomware e suas variantes podem entrar no computador incluídos em anexos de email corrompidos. Quando as vítimas clicam sobre esses anexos de e-mail, o Maktub Ransomware é instalado nos seus computadores. Como parte de seu ataque, o Maktub Ransomware procura por arquivos que correspondam a arquivos especificados em sua configuração. O Maktub Ransomware procura extensões específicas, o que permite que o Maktub Ransomware criptografe os arquivos no computador da vítima, mas deixe o computador da vítima permanecer funcional o suficiente para exibir o bilhete de resgate e dar à vítima a opção de pagar para descriptografar os arquivos afetados. A seguir estão exemplos de formatos de arquivo que o Maktub Ransomware e ameaças similares procuram e criptografam:

.7z; .rar; .m4a; .wma; .avi; .wmv; .csv; .d3dbsp; .sc2save; .sie; .sum; .ibank; .t13; .t12; .qdf; .gdb; .tax; .pkpass; .bc6; .bc7; .bkp; .qic; .bkf; .sidn; .sidd; .mddata; .itl; .itdb; .icxs; .hvpl; .hplg; .hkdb; .mdbackup; .syncdb; .gho; .cas; .svg; .map; .wmo; .itm; .sb; .fos; .mcgame; .vdf; .ztmp; .sis; .sid; .ncf; .menu; .layout; .dmp; .blob; .esm; .001; .vtf; .dazip; .fpk; .mlx; .kf; .iwd; .vpk; .tor; .psk; .rim; .w3x; .fsh; .ntl; .arch00; .lvl; .snx; .cfr; .ff; .vpp_pc; .lrf; .m2; .mcmeta; .vfs0; .mpqge; .kdb; .db0; .DayZProfile; .rofl; .hkx; .bar; .upk; .das; .iwi; .litemod; .asset; .forge; .ltx; .bsa; .apk; .re4; .sav; .lbf; .slm; .bik; .epk; .rgss3a; .pak; .big; .unity3d; .wotreplay; .xxx; .desc; .py; .m3u; .flv; .js; .css; .rb; .png; .jpeg; .txt; .p7c; .p7b; .p12; .pfx; .pem; .crt; .cer; .der; .x3f; .srw; .pef; .ptx; .r3d; .rw2; .rwl; .raw; .raf; .orf; .nrw; .mrwref; .mef; .erf; .kdc; .dcr; .cr2; .crw; .bay; .sr2; .srf; .arw; .3fr; .dng; .jpeg; .jpg; .cdr; .indd; .ai; .eps; .pdf; .pdd; .psd; .dbfv; .mdf; .wb2; .rtf; .wpd; .dxg; .xf; .dwg; .pst; .accdb; .mdb; .pptm; .pptx; .ppt; .xlk; .xlsb; .xlsm; .xlsx; .xls; .wps; .docm; .docx; .doc; .odb; .odc; .odm; .odp; .ods; .odt.

Quando o Maktub Ransomware encontra os arquivos com as extensões acima (com novas extensões sendo adicionadas à lista a cada atualização), o Maktub Ransomware usa a criptografia AES para criptografar os arquivos e alterar suas extensões. O Maktub Ransomware oferece também notas de resgate que contêm informações sobre como pagar o resgate e, supostamente, recuperar o acesso aos arquivos criptografados. O que se segue é um exemplo de uma nota de resgate que tem sido associado ao Maktub Ransomware:

Os seus documentos, fotos, bancos de dados e outros arquivos importantes foram criptografados com uma chave de criptografia única muito forte, gerada para este computador. A chave privada de descriptografia é armazenada em um servidor de Internet secreto, e ninguém pode descriptografar os seus arquivos antes de pagar e obter a chave privada. O servidor irá eliminar a chave depois do período de tempo especificado nessa janela.

Abra http://bs7aygotd2rnjl4o.onion.link ou

http://bs7aygotd2rnjl4o.torstorm.org ou

http://bs7aygotd2rnjl4o.tor2web.org

no seu navegador. Eles são portais públicos para o servidor secreto.

Se você tiver problemas com os portões, use conexão direta:

1) Download o TOR Browser de http://torproject.org

2) No Tor Browser abra o http://bs7aygotd2rnjl4o.onion

Você deve evitar pagar o resgate exigido por esta ameaça. Não há nenhuma garantia de que essas pessoas vão entregar a chave de descriptografia, depois que o resgate for pago. A melhor proteção contra essas ameaças é fazer um backup de todos os arquivos em um dispositivo externo ou na nuvem. Dessa forma, as vítimas podem restaurar os arquivos criptografados e se recuperar do ataque. Não há, atualmente, nenhuma maneira de se descriptografar os arquivos criptografados por essa ameaça sem ter acesso à chave de descriptografia.

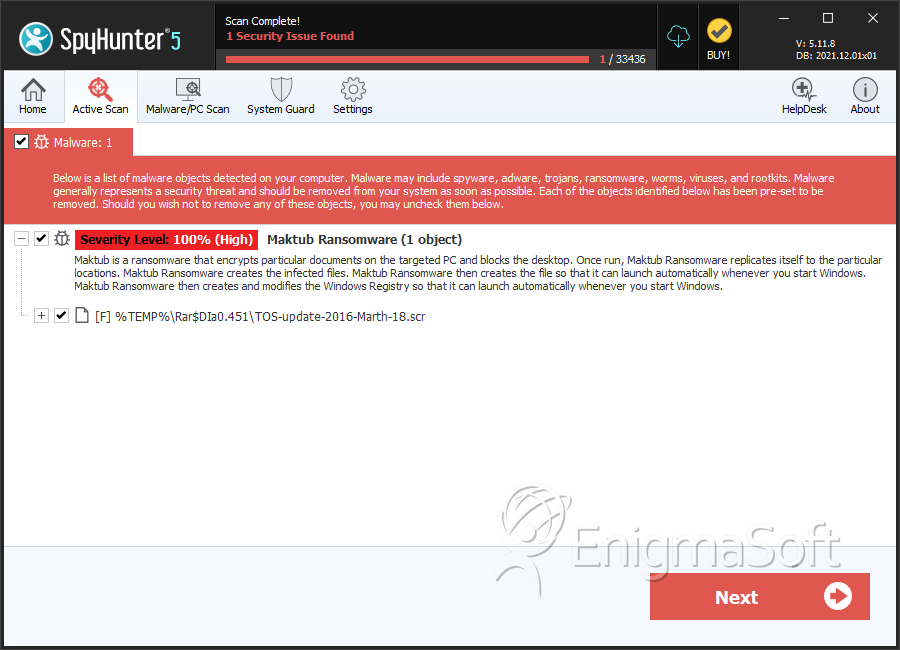

SpyHunter detecta e remove Maktub Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | TOS-update-2016-Marth-18.scr | 74add6536cdcfb8b77d10a1e7be6b9ef | 1 |