Troldesh Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 1 |

| Visto pela Primeira Vez: | June 3, 2015 |

| Visto pela Última Vez: | June 16, 2020 |

| SO (s) Afetados: | Windows |

O Troldesh Ransomware é uma infecção por ransomware que foi criada na Rússia. O Troldesh Ransomware é uma nova ameaça lançada em 2015. O Troldesh Ransomware é também conhecido como Encoder.858 e Shade e tem sido responsável por ataques de ameaças no mundo inteiro. O Troldesh Ransomware realiza um ataque semelhante ao usado pela maioria das ameaças de criptografia; o Troldesh Ransomware criptografa os arquivos da vítima e então exige o pagamento de um resgate para descriptografar esses arquivos (daí o termo 'ransomware'). O Troldesh Ransomware acrescenta a extensão XTBL ao final de todos os arquivos criptografados. O método mais comum de distribuição do Troldesh Ransomware é através de mensagens de e-mail spam que contenham links ou anexos infectados.

Índice

As Características do Ataque do Troldesh Ransomware

Uma característica particular do Troldesh Ransomware é que as pessoas responsáveis pelo Troldesh Ransomware se comunicam diretamente com as vítimas desses ataques. Embora a maioria dos ataques de ransomware usem uma página on-line, muitas vezes através do TOR e pagamento automatizado, o Troldesh Ransomware fornece um endereço de e-mail através do qual terceiros comunicam-se diretamente com a vítima e estabelecem o método de resgate e pagamento. Isto levou a situações curiosas, onde as vítimas estabeleceram conversas diretas com os seus agressores, negociaram o valor do resgate e até mesmo obtiveram descontos baseados nessa correspondência direta.

Como o Troldesh Ransomware Ataca um Computador

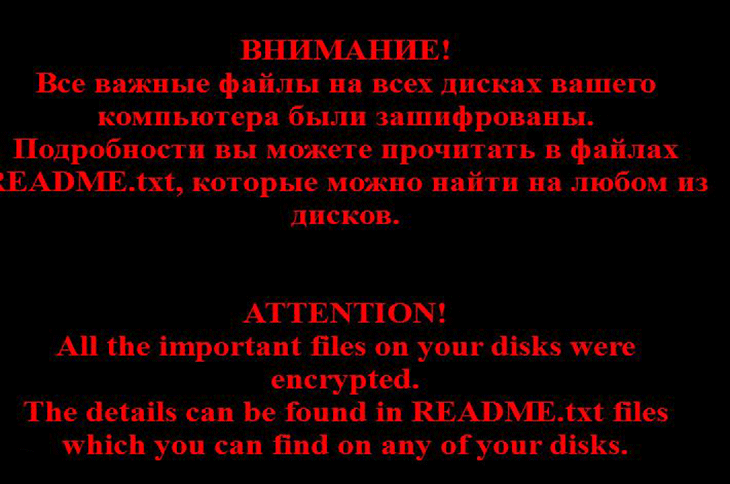

O principal método de ataque usado pelo Troldesh Ransomware é criptografando os dados da vítima e então exigindo o pagamento de um resgate para obter a chave de descriptografia. Uma vez que os arquivos das vítimas tenham sido criptografados, o Troldesh Ransomware irá exibir uma mensagem no computador da vítima, com instruções para o pagamento e o Troldesh Ransomware irá renomear todos os arquivos. Isso adiciona uma camada adicional de inconveniência ao ataque,uma vez que o Troldesh Ransomware irá substituir os nomes dos arquivos com caracteres aleatórias e adicionar a extensão XTBL. O Troldesh Ransomware vai instalar arquivos de texto no computador da vítima, com as mesmas instruções de pagamento. O Troldesh Ransomware vai instalar cerca de vinte cópias do arquivo de texto na área de trabalho da vítima, bem como uma cópia desse arquivo de texto em cada uma das pastas que contêm arquivos criptografados.

Através dos arquivos de texto instalados, a vítima é instruída a enviar um código específico para um endereço de email incluído. Essencialmente, os ataques do Troldesh Ransomware podem ter as seguintes características:

- O ataque do Troldesh Ransomware exibe uma mensagem de aviso no computador da vítima.

- O Troldesh Ransomware substitui arquivos no computador da vítima por cópias criptografadas no formato XTBL.

- O Troldesh Ransomware instala arquivos de texto no computador da vítima. Esses arquivos de texto contêm informações sobre o ataque e informações de contato para os atacantes.

Há uma Pessoa Real do Outro Lado do Link de Contato do Troldesh Ransomware

Depois de enviar o código para o endereço de e-mail especificado, os usuários de computador receberão uma resposta com instruções adicionais. Os atacantes instruirão a vítima a enviar um dos arquivos criptografados para provar que eles realmente podem descriptografá-los. Essa não é uma resposta automatizada, ao contrário da maioria das outras ameaças de criptografia. Instruções para iniciar uma conversa têm levado a respostas reais, exigindo pagamento em rublos. Os pesquisadores de segurança do PC têm tido êxito nas negociaçōes com os atacantes. Isto dá uma ideia sobre esse tipo de ataque. Quando lidando com ameaças, os usuários de computador e os pesquisadores de segurança do PC pode ser apanhados na ofuscação e métodos de ataque desse tipo de ameaça. É fácil esquecer que sempre existem pessoas reais por detrás destes ataques, os atacantes sem escrúpulos que não têm dúvidas sobre assediar e atacar os usuários de computador a fim de aumentar os seus lucros. Os ataques de ameaças podem ser sobre manipular as pessoas, ao invés de avanços tecnológicos. Engenharia social é a maneira mais popular e poderosa de distribuição de ameaças. Apesar dos métodos de encriptação do ataque do Troldesh Ransomware, é fácil esquecer que o Troldesh Ransomware é distribuída usando mensagens de e-mail spam que enganam os usuários de computador inexperientes, usando a engenharia social para baixar e instalar o Troldesh Ransomware.