GuLoader

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 80 % (Alto) |

| Computadores infectados: | 77 |

| Visto pela Primeira Vez: | March 26, 2022 |

| Visto pela Última Vez: | December 27, 2024 |

| SO (s) Afetados: | Windows |

A ameaça GuLoader é uma mistura interessante de um carregador, que pode injetar várias ameaças no host comprometido e o download de um Trojan comum. Essa ferramenta sofisticada parece ser utilizada por vários cibercriminosos e grupos de hackers. Segundo relatos, a ameaça GuLoader foi usada para plantar mineradoras de criptomoedas, RATs (Trojans de Acesso Remoto), Trojans de backdoor e outros malwares ameaçadores. Nas campanhas mais recentes, o malware GuLoader foi usado para injetar o Parallax RAT e o Remcos RAT nos hosts comprometidos.

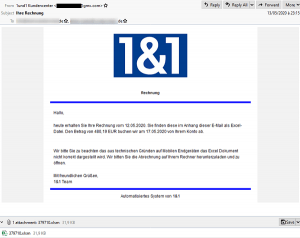

O vetor de infecção mais comumente usado para a disseminação do malware GuLoader são os emails de phishing. Geralmente, o usuário visado recebe um email que parece originar-se de uma fonte legítima. Esses e-mails falsos geralmente contêm um arquivo anexado projetado para parecer importante - CV, fatura, documentos etc. Criminosos cibernéticos altamente qualificados usam métodos mais sofisticados de ofuscação em comparação com seus colegas menos experientes:

Os criminosos cibernéticos com muita experiência no campo usam um documento com macro-atados projetado para explorar vulnerabilidades no Microsoft Office. Ao abrir o documento corrompido, os usuários serão solicitados a 'Habilitar Edição' - se o fizerem, permitirão que o malware do GuLoader comprometa os seus computadores.

Os cibercriminosos que não são tão avançados provavelmente usarão o método de dupla extensão. O Windows oculta as extensões de arquivo por padrão, para que os invasores possam nomear o arquivo corrompido como 'CV.pdf.exe', mas o usuário verá apenas 'CV.pdf' e poderá acabar abrindo o anexo fraudulento.

O malware do GuLoader é capaz de detectar se está sendo executado em um ambiente sandbox ou em um computador comum. Caso a ameaça detecte qualquer software de depuração de malware presente no sistema comprometido, interromperá todas as atividades.

Para evitar a detecção, a ameaça GuLoader usa uma técnica conhecida como 'processo oco'. Isso significa que o malware do GuLoader se mascararia como um processo legítimo, e as ferramentas de segurança podem não conseguir identificar a sua atividade prejudicial. Em seguida, a ameaça GuLoader se conectará ao servidor de C&C (Comando e Controle) dos invasores e fará o download da carga útil ameaçadora que ele pretende apresentar ao host infectado.