CryptoShield Ransomware

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Classificação: A classificação de uma ameaça específica no banco de dados de ameaças da EnigmaSoft.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Nível da Ameaça: | 100 % (Alto) |

| Computadores infectados: | 167 |

| Visto pela Primeira Vez: | February 1, 2017 |

| Visto pela Última Vez: | February 1, 2023 |

| SO (s) Afetados: | Windows |

O CryptoShield Ransomware é uma variante de um Trojan ransomware conhecido anteriormente como CryptoMix (ou CryptMix). O CryptoShield Ransomware está sendo distribuído atualmente usando kits de exploração, especificamente o EITest e o RIG Exploit Kit. O CryptoShield Ransomware está sendo distribuído em sites comprometidos. Vigaristas vão se infiltrar nesses sites e injetar scripts corrompidos do Java que redirecionam os usuários de computador para sites de ataque que instalam o CryptoShield Ransomware e outras ameaças no computador da vítima.

Índice

O Escudo que Trabalha contra Você

Como os kits de exploração usados para distribuir o CryptoShield Ransomware aproveitam vulnerabilidades conhecidas no software e no sistema operacional das vítimas, é essencial garantir que todos os seus softwares estejam atualizados e que todas as atualizações e correções de segurança sejam aplicadas. Isso é especialmente verdadeiro para o sistema operacional Windows, o software do Adobe e o Java. Assim que o CryptoShield Ransomware for baixado no computador da vítima, ele começará a criptografar os arquivos da vítima usando um algoritmo de criptografia forte, comunicando-se com seu servidor de Comando e Controle para retransmitir uma chave exclusiva e uma chave de criptografia para o computador da vítima. O CryptoShield Ransomware irá criptografar todos os arquivos encontrados no computador da vítima que pssuam extensões de arquivo correspondentes à lista abaixo:

.ACCDB, .MDB, .MDF, .DBF, .VPD, .SDF, .SQLITEDB, .SQLITE3, .SQLITE, .SQL, .SDB, .DOC, .DOCX, .ODT, .XLS, .XLSX, .ODS, .PPT, .PPTX, .ODP, .PST, .DBX, .WAB, .TBK, .PPS, .PPSX, .PDF, .JPG, .TIF, .PUB, .ONE, .RTF, .CSV, .DOCM, .XLSM, .PPTM, .PPSM, .XLSB, .DOT, .DOTX, .DOTM, .XLT, .XLTX, .XLTM, .POT, .POTX, .POTM, .XPS, .WPS, .XLA, .XLAM, .ERBSQL, .SQLITE-SHM, .SQLITE-WAL, .LITESQL, .NDF, .OST, .PAB, .OAB, .CONTACT, .JNT, .MAPIMAIL, .MSG, .PRF, .RAR, .TXT, .XML, .ZIP, .1CD, .3DS, .3G2, .3GP, .7Z, .7ZIP, .AOI, .ASF, .ASP, .ASPX, .ASX, .AVI, .BAK, .CER, .CFG, .CLASS, .CONFIG, .CSS, .DDS, .DWG, .DXF, .FLF, .FLV, .HTML, .IDX, .JS, .KEY, .KWM, .LACCDB, .LDF, .LIT, .M3U, .MBX, .MD, .MID, .MLB, .MOV, .MP3, .MP4, .MPG, .OBJ, .PAGES, .PHP, .PSD, .PWM, .RM, .SAFE, .SAV, .SAVE, .SRT, .SWF, .THM, .VOB, .WAV, .WMA, .WMV, .3DM, .AAC, .AI, .ARW, .C, .CDR, .CLS, .CPI, .CPP, .CS, .DB3, .DRW, .DXB, .EPS, .FLA, .FLAC, .FXG, .JAVA, .M, .M4V, .MAX, .PCD, .PCT, .PL, .PPAM, .PS, .PSPIMAGE, .R3D, .RW2, .SLDM, .SLDX, .SVG, .TGA, .XLM, .XLR, .XLW, .ACT, .ADP, .AL, .BKP, .BLEND, .CDF, .CDX, .CGM, .CR2, .CRT, .DAC, .DCR, .DDD, .DESIGN, .DTD, .FDB, .FFF, .FPX, .H, .IIF, .INDD, .JPEG, .MOS, .ND, .NSD, .NSF, .NSG, .NSH, .ODC, .OIL, .PAS, .PAT, .PEF, .PFX, .PTX, .QBB, .QBM, .SAS7BDAT, .SAY, .ST4, .ST6, .STC, .SXC, .SXW, .TLG, .WAD, .XLK, .AIFF, .BIN, .BMP, .CMT, .DAT, .DIT, .EDB, .FLVV, .GIF, .GROUPS, .HDD, .HPP, .M2TS, .M4P, .MKV, .MPEG, .NVRAM, .OGG, .PDB, .PIF, .PNG, .QED, .QCOW, .QCOW2, .RVT, .ST7, .STM, .VBOX, .VDI, .VHD, .VHDX, .VMDK, .VMSD, .VMX, .VMXF, .3FR, .3PR, .AB4, .ACCDE, .ACCDR, .ACCDT, .ACH, .ACR, .ADB, .ADS, .AGDL, .AIT, .APJ, .ASM, .AWG, .BACK, .BACKUP, .BACKUPDB, .BANK, .BAY, .BDB, .BGT, .BIK, .BPW, .CDR3, .CDR4, .CDR5, .CDR6, .CDRW, .CE1, .CE2, .CIB, .CRAW, .CRW, .CSH, .CSL, .DB_JOURNAL, .DC2, .DCS, .DDOC, .DDRW, .DER, .DES, .DGC, .DJVU, .DNG, .DRF, .DXG, .EML, .ERF, .EXF, .FFD, .FH, .FHD, .GRAY, .GREY, .GRY, .HBK, .IBANK, .IBD, .IBZ, .IIQ, .INCPAS, .JPE, .KC2, .KDBX, .KDC, .KPDX, .LUA, .MDC, .MEF, .MFW, .MMW, .MNY, .MONEYWELL, .MRW, .MYD, .NDD, .NEF, .NK2, .NOP, .NRW, .NS2, .NS3, .NS4, .NWB, .NX2, .NXL, .NYF, .ODB, .ODF, .ODG, .ODM, .ORF, .OTG, .OTH, .OTP, .OTS, .OTT, .P12, .P7B, .P7C, .PDD, .MTS, .PLUS_MUHD, .PLC, .PSAFE3, .PY, .QBA, .QBR, .QBW, .QBX, .QBY, .RAF, .RAT, .RAW, .RDB, .RWL, .RWZ, .S3DB, .SD0, .SDA, .SR2, .SRF, .SRW, .ST5, .ST8, .STD, .STI, .STW, .STX, .SXD, .SXG, .SXI, .SXM, .TEX, .WALLET, .WB2, .WPD, .X11, .X3F, .XIS, .YCBCRA, .YUV, .MAB, .JSON, .MSF, .JAR, .CDB, .SRB, .ABD, .QTB, .CFN, .INFO, .INFO_, .FLB, .DEF, .ATB, .TBN, .TBB, .TLX, .PML, .PMO, .PNX, .PNC, .PMI, .PMM, .LCK, .PM!, .PMR, .USR, .PND, .PMJ, .PM, .LOCK, .SRS, .PBF, .OMG, .WMF, .SH, .WAR, .ASCX, .K2P, .APK, .ASSET, .BSA, .D3DBSP, .DAS, .FORGE, .IWI, .LBF, .LITEMOD, .LTX, .M4A, .RE4, .SLM, .TIFF, .UPK, .XXX, .MONEY, .CASH, .PRIVATE, .CRY, .VSD, .TAX, .GBR, .DGN, .STL, .GHO, .MA, .ACC, .DB.

O CryptoShield Ransomware usa a criptografia AES 256 para criptografar os arquivos da vítima e depois criptografa o nome do arquivo usando a ROT 13. O CryptoShield Ransomware identifica os arquivos criptografados adicionando a extensão '.CryptoShield' a cada arquivo afetado. Embora os nomes dos arquivos possam ser descriptografados de forma relativamente simples, os arquivos em si não são acessíveis sem a chave de descriptografia, que os trapaceiros mantêm em sua posse.

A Nota de Resgate Exibida pelo CryptoShield Ransomware

Onde quer que o CryptoShield Ransomware tenha arquivos criptografados, ele cria notas de resgate. Elas são denominadas '# RESTAURANDO ARQUIVOS#.HTML' e '#RESTAURANDO ARQUIVOS#.TXT' e são abertas com o editor de texto da vítima e o navegador da Web. Além das notas de resgate, o CryptoShield Ransomware também exibe falsas mensagens de erro que contêm numerosos erros de ortografia e erros de sintaxe absurdos. Essas mensagens de erro são projetadas para induzir os usuários de computador a permitir que o CryptoShield Ransomware ganhe acesso de administrador ao computador da vítima. Abaixo está o texto completo da nota de resgate do CryptoShield Ransomware:

'NÃO É A SUA LÍNGUA? USE http://translate.google.com

O que aconteceu com os seus arquivos?

Todos os seus arquivos foram criptografados por uma criptografia forte com RSA-2048 usando o CryptoShield 1.0.

Mais informações sobre as chaves de criptografia usando o RSA-2048 podem ser encontradas aqui:https://en.wikipedia.org/wiki/RSA_(cryptosystem)

Como isso aconteceu?

Especialmente para o seu PC foi gerada a chave pessoal RSA-2048, tanto pública como privada.

TODOS os seus ARQUIVOS foram criptografados com a chave pública, que foi transferida para o seu computador pela Internet.

Descriptografar seus arquivos só é possível com a ajuda da chave privada e do programa de decriptografia, que está no nosso servidor secreto.

O que eu faço?

Portanto, existem duas maneiras de escolher: esperar por um milagre e obter seu preço duplicado ou começar a enviar e-mail agora para obter instruções mais específicas e restaurar seus dados de maneira fácil.

Se você tiver dados realmente valiosos, é melhor não perder seu tempo, porque não há outra maneira de obter seus arquivos, exceto efetuar um pagamento.

Para receber seu software particular:

Entre em contato conosco por e-mail, envie-nos um e-mail com seu número de identificação (identificação pessoal) e aguarde mais instruções.

Nosso especialista entrará em contato com você dentro de 24 horas.

Para você ter certeza de que podemos descriptografar seus arquivos - você pode nos enviar um único arquivo criptografado e nós o enviaremos de volta em um formulário descriptografado.

Esta será sua garantia.

Por favor, não perca seu tempo! Você tem apenas 72 horas! Depois disso, o servidor principal irá duplicar o seu preço!

Então agora você tem a chance de comprar seu SoftWare privado individual com um preço baixo!'

Este é o texto da falsa mensagem de erro do CryptoShield Ransomware (observe o erro de ortografia em 'momória' ao invés de 'memória'):

'explorer.exe - Erro do Aplicativo

A instrução no 0xe9c71f6c faz referência à memória no 0x46c8f91a. A memória não pode ser lida.

Clique em Sim nas próximas janelas para restaurar o trabalho do explorer.exe.

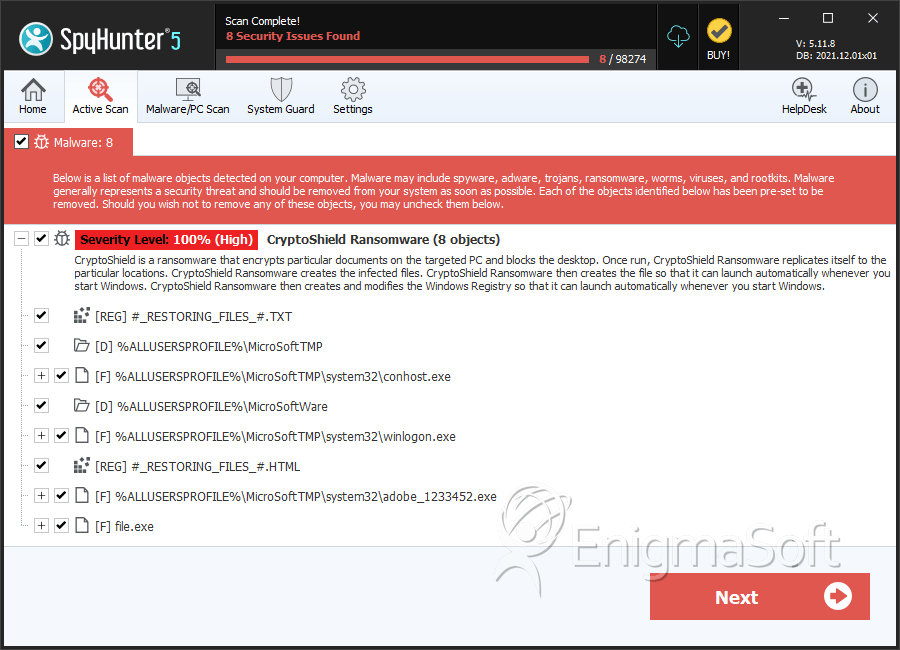

SpyHunter detecta e remove CryptoShield Ransomware

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | conhost.exe | dab3bc4a3cde46c6f2069786524a4f3e | 20 |

| 2. | adobe_1233452.exe | 00ff5b36cc6b09fabfd371f1f2091522 | 18 |

| 3. | winlogon.exe | c91bb73753c2ed68c1ee7a8c0ac006ac | 14 |

| 4. | conhost.exe | 97e9a421384905492f6675e10fd4d80f | 6 |

| 5. | conhost.exe | b4430540f3f8ba43db591332d8b41b50 | 5 |

| 6. | conhost.exe | 2d9c89f874fd2f341595046ad75efd01 | 4 |

| 7. | conhost.exe | 4527a86f7e1ad9328f091684618fc17d | 4 |

| 8. | conhost.exe | fdde3778c52f5a2d4de67ef8c049f856 | 4 |

| 9. | winlogon.exe | 2c613d71ba14be086195c9fd58a79fa9 | 3 |

| 10. | winlogon.exe | 297fa6182b74c19a7a894f0aa7437a01 | 3 |

| 11. | conhost.exe | e4d7596676b884563d9af2eef3642b1f | 3 |

| 12. | conhost.exe | 87ff17a6a8776dc211f8fe25e34a8120 | 3 |

| 13. | winlogon.exe | 9be2fea8003eef818fe399f537242fce | 3 |

| 14. | winlogon.exe | 5390a705d12f0befe460163341991e42 | 2 |

| 15. | winlogon.exe | 5ccd8fcc98b2e0fdac08ed01a381a66f | 2 |

| 16. | winlogon.exe | 83fd59daa3aae7f1fbfcdcb3a25104d8 | 2 |

| 17. | adobe_1233452.exe | 4e773fbd20d0bdd3fc6505e8ef19f621 | 2 |

| 18. | winlogon.exe | ab4fb0e72cd3d56967215acfa9712754 | 1 |

| 19. | conhost.exe | 71c906dad53d2cacc2640b2b4a11f609 | 1 |

| 20. | conhost.exe | 5f0179ce907ddb4492b7561ec2846c9c | 1 |

| 21. | adobe_1233452.exe | b4b6750d1bc64deb1aee0fa23ad56885 | 1 |

| 22. | file.exe | 2b110975ece5a5478f68aa1e98bed678 | 1 |

| 23. | file.exe | aa33bdac973488e3cee9e64c3c5b7158 | 1 |

| 24. | file.exe | e0d52cc8793592184a854fde5afaf152 | 1 |

Detalhes sobre o Registro

Diretórios

CryptoShield Ransomware pode criar o seguinte diretório ou diretórios:

| %ALLUSERSPROFILE%\MicroSoftTMP |

| %ALLUSERSPROFILE%\MicroSoftWare |