HackTool.DreamPackPL.a

Cartão de pontuação de ameaças

EnigmaSoft Threat Scorecard

Os EnigmaSoft Threat Scorecards são relatórios de avaliação para diferentes ameaças de malware que foram coletadas e analisadas por nossa equipe de pesquisa. Os Scorecards de Ameaças da EnigmaSoft avaliam e classificam as ameaças usando várias métricas, incluindo fatores de risco reais e potenciais, tendências, frequência, prevalência e persistência. Os Scorecards de Ameaças da EnigmaSoft são atualizados regularmente com base em nossos dados e métricas de pesquisa e são úteis para uma ampla gama de usuários de computador, desde usuários finais que buscam soluções para remover malware de seus sistemas até especialistas em segurança que analisam ameaças.

Os Scorecards de Ameaças da EnigmaSoft exibem uma variedade de informações úteis, incluindo:

Popularity Rank: The ranking of a particular threat in EnigmaSoft’s Threat Database.

Nível de gravidade: O nível de gravidade determinado de um objeto, representado numericamente, com base em nosso processo de modelagem de risco e pesquisa, conforme explicado em nossos Critérios de Avaliação de Ameaças .

Computadores infectados: O número de casos confirmados e suspeitos de uma determinada ameaça detectada em computadores infectados conforme relatado pelo SpyHunter.

Consulte também Critérios de Avaliação de Ameaças .

| Popularity Rank: | 7,315 |

| Nível da Ameaça: | 10 % (Normal) |

| Computadores infectados: | 4,938 |

| Visto pela Primeira Vez: | July 24, 2009 |

| Visto pela Última Vez: | December 27, 2025 |

| SO (s) Afetados: | Windows |

O HackTool.DreamPackPL.a é um Trojan que foi concebido para se infiltrar remotamente nos sistemas de computador. O HackTool.DreamPackPL.a pode penetrar no computador de um usuário incauto, sem permissão, e transformá-lo em um zumbi. Ao acessar um sistema, o HackTool.DreamPackPL.a se conecta a um servidor remoto, através da Internet, e baixa outros arquivos maliciosos na máquina comprometida. O HackTool.DreamPackPL.a é uma ameaça às suas informações privadas e deve ser removido o mais rapidamente possível.

Índice

Outros Nomes

15 fornecedores de segurança sinalizaram este arquivo como malicioso.

| Antivirus Vendor | Detecção |

|---|---|

| TrendMicro | PAK_Generic.001 |

| Symantec | Hacktool |

| Panda | Application/DreamPackPL |

| NOD32 | Win32/HackTool.DreamPackPL.A |

| McAfee-GW-Edition | Riskware.DreamPackPL.A.13 |

| McAfee | potentially unwanted program Generic PUP |

| Ikarus | not-a-virus.HackTool.DreamPackPL |

| Fortinet | HackerTool/DreamPackPL |

| F-Secure | HackTool.Win32.DreamPackPL.a |

| eTrust-Vet | Win32/Malum.CVLW |

| eSafe | Win32.Banker |

| Comodo | Application.Win32.HackTool.DreamPackPL.A |

| ClamAV | HackTool.DreamPackPL.A |

| CAT-QuickHeal | HackTool.DreamPackPL.a (Not a Virus) |

| BitDefender | Trojan.Hacktool.Dreampackpl.A |

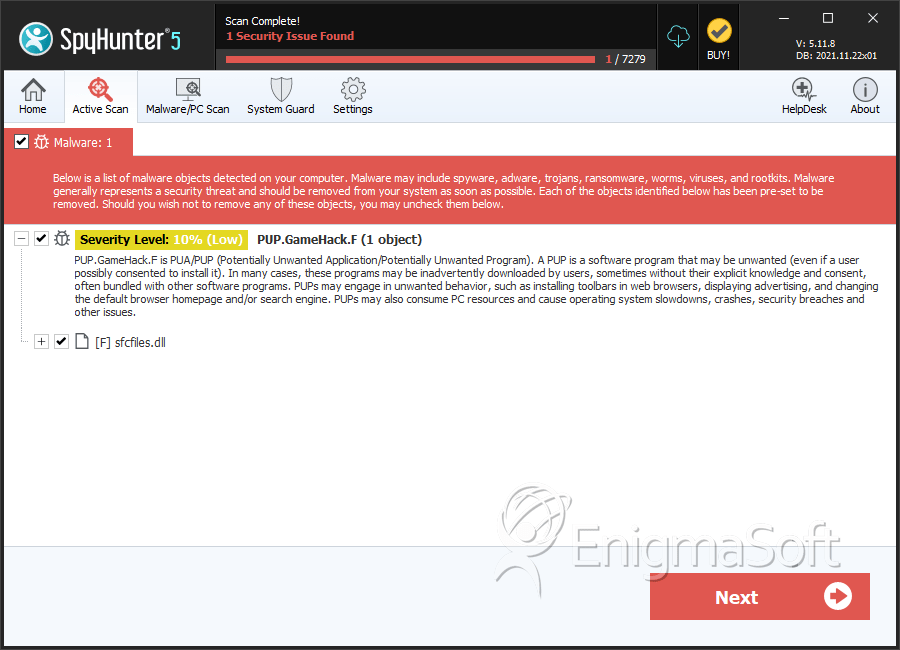

SpyHunter detecta e remove HackTool.DreamPackPL.a

Detalhes Sobre os Arquivos do Sistema

| # | Nome do arquivo | MD5 |

Detecções

Detecções: O número de casos confirmados e suspeitos de uma determinada ameaça detectada nos computadores infectados conforme relatado pelo SpyHunter.

|

|---|---|---|---|

| 1. | sfcfiles.dll | c9695b1e3a910e31a49beeddd23b78d9 | 0 |

Relatório de análise

Informação geral

| Family Name: | PUP.GameHack.F |

|---|---|

| Signature status: | No Signature |

Known Samples

Known Samples

This section lists other file samples believed to be associated with this family.|

MD5:

3a62ea172db67637b0b2153848ea78dc

SHA1:

a14cbb9a1c1bce0dd6d4a0299af1ab60f3a70abf

SHA256:

03B3634A0AA0D7B739E73EB754FC0A3CC7EDD2923EDD56E75DFEE029EA41212D

Tamanho do Arquivo:

834.05 KB, 834048 bytes

|

|

MD5:

22c5721fb414dbc654862f958e167e7e

SHA1:

c2d98fc817601c331de6d93333d922b5468aa353

SHA256:

2120681465B968827D71EA56F7C67AAFA648546817590AB786C0D1CE24F801F1

Tamanho do Arquivo:

975.03 KB, 975033 bytes

|

Windows Portable Executable Attributes

- File doesn't have "Rich" header

- File doesn't have debug information

- File doesn't have exports table

- File doesn't have relocations information

- File doesn't have security information

- File is 32-bit executable

- File is either console or GUI application

- File is GUI application (IMAGE_SUBSYSTEM_WINDOWS_GUI)

- File is Native application (NOT .NET application)

- File is not packed

Show More

- IMAGE_FILE_DLL is not set inside PE header (Executable)

- IMAGE_FILE_EXECUTABLE_IMAGE is set inside PE header (Executable Image)

File Icons

File Icons

This section displays icon resources found within family samples. Malware often replicates icons commonly associated with legitimate software to mislead users into believing the malware is safe.Windows PE Version Information

Windows PE Version Information

This section displays values and attributes that have been set in the Windows file version information data structure for samples within this family. To mislead users, malware actors often add fake version information mimicking legitimate software.| Nome | Valor |

|---|---|

| Company Name | 3DMGAME |

| File Description | FLiNG@3DMGAME Presents - Resident Evil 5 Gold Edition v1.0-Update 1 Plus 16 Trainer |

| File Version |

|

| Internal Name |

|

| Legal Copyright | 风灵月影 (FLiNG@3DMGAME) Copyright (C) 2015 |

| Original Filename |

|

| Product Name |

|

| Product Version |

|

File Traits

- HighEntropy

- VirtualQueryEx

- WriteProcessMemory

- x86

Files Modified

Files Modified

This section lists files that were created, modified, moved and/or deleted by samples in this family. File system activity can provide valuable insight into how malware functions on the operating system.| File | Attributes |

|---|---|

| c:\users\user\documents\flingtrainer\trainerbgm.mid | Generic Read,Write Data,Write Attributes,Write extended,Append data |

| c:\users\user\documents\flingtrainer\trainersettings.ini | Generic Read,Write Data,Write Attributes,Write extended,Append data |

Windows API Usage

Windows API Usage

This section lists Windows API calls that are used by the samples in this family. Windows API usage analysis is a valuable tool that can help identify malicious activity, such as keylogging, security privilege escalation, data encryption, data exfiltration, interference with antivirus software, and network request manipulation.| Category | API |

|---|---|

| Other Suspicious |

|