Malware e uma Ferramenta Chinesa de Código-Fonte Aberto estão no Centro do Segundo Hackeamento do DNC

Os Hackers Usaram um Protocolo Antigo para Desencadear um Escândalo Maciço no DNC

Em 15 de junho, o Comitê Nacional Democrata (DNC) anunciou que sua rede de computadores havia sido alvo não de um, mas de dois ataques cibernéticos em menos de um ano. O primeiro começou em 2015 e deu aos hackers acesso à comunicação entre os funcionários do partido. Em abril, as pessoas que procuravam um arquivo de pesquisa sobre Donald Trump comprometeram o sistema dos democratas mais uma vez. Uma grande quantidade de informações confidenciais foi divulgada ao público, o que levou a muita tensão dentro do partido democrata. Certas pessoas perderam o emprego e outras acusaram o DNC de favorecer Hillary Clinton em vez de Bernie Sanders.

Em 15 de junho, o Comitê Nacional Democrata (DNC) anunciou que sua rede de computadores havia sido alvo não de um, mas de dois ataques cibernéticos em menos de um ano. O primeiro começou em 2015 e deu aos hackers acesso à comunicação entre os funcionários do partido. Em abril, as pessoas que procuravam um arquivo de pesquisa sobre Donald Trump comprometeram o sistema dos democratas mais uma vez. Uma grande quantidade de informações confidenciais foi divulgada ao público, o que levou a muita tensão dentro do partido democrata. Certas pessoas perderam o emprego e outras acusaram o DNC de favorecer Hillary Clinton em vez de Bernie Sanders.

Naturalmente, os especialistas em segurança foram rapidamente chamados para investigar a violação e descobrir o que havia acontecido exatamente. O foco foi colocado no agressor. Primeiro, uma empresa de pesquisa chamada CrowdStrike disse que o COSY BEAR e o FANCY BEAR, dois grupos de hackers ligados ao governo russo, estão por trás dos ataques. Então, um hacker desonesto que se autodenomina Guccifer 2.0 (que se acredita ser da Romênia) anunciou que era responsável. Mais tarde, especialistas disseram que pode haver um vínculo entre o Guccifer 2.0 e a inteligência da Rússia. Apesar de toda a especulação, ninguém pode dizer com absoluta certeza se a Rússia está realmente envolvida nos ataques. É por isso que, quando outra empresa de segurança chamada Invincea começou a investigar a violação a partir de abril, eles decidiram se concentrar no malware em si e não no criador.

Os especialistas descobriram que os hackers usaram um programa spyware chamado X-Agent para se infiltrar no sistema e, em seguida, empregaram um software personalizado, codinome X-Tunnel, para extrair todos os dados importantes. O X-Tunnel é um programa bastante desagradável. Ele usa um arquivo chamado vmupgradehelper.exe, com menos de 2 MB. A Invincea disse que pode:

- Fazer conexões SSH abertas

- Roubar senhas

- Baixar e fazer upload de arquivos

- Capturar movimentos do mouse

O X-Tunnel é capaz de fazer muitas outras coisas, mas, de acordo com a Invincea, suas características sugerem que seu principal objetivo é a exfiltração de dados. As impressionantes capacidades do malware significavam que o dano causado era enorme. O que é interessante, no entanto, é que não empregou alguma tecnologia de ponta. Em vez disso, usou um protocolo com mais de dez anos.

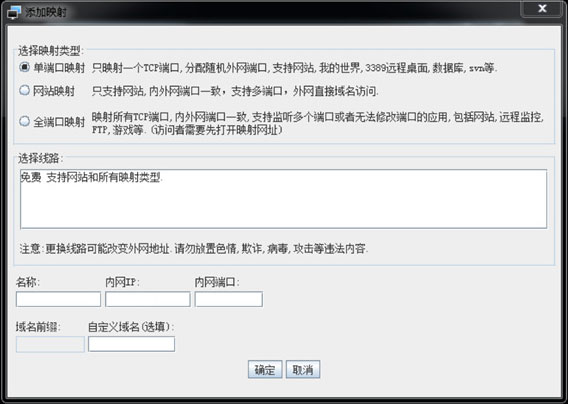

Imagem 1. PortMap do X-Tunnel

O X-Tunnel recebeu o nome do protocolo XTunnel, que surgiu por todas as razões certas. Em 2004, quando a comunicação VoIP estava chegando, aplicativos como o Skype procuravam portas de conexão disponíveis e estavam sendo bloqueados pelos Firewalls. Isso significava que os administradores eram forçados a abrir portas manualmente, o que era muito trabalhoso. O XTunnel eliminou a necessidade de intervenção humana. Estabeleceria uma conexão verificando todas as portas e conectando-a à primeira disponível. Pesquisadores da Invincia reconhecem que o malware X-Tunnel é uma versão modificada do Xtunnel PortMap - um projeto de código aberto que usou o protocolo mencionado acima e foi desenvolvido por uma empresa chinesa chamada Xten.

Essa tecnologia simples, porém robusta, facilitou a vida de muitas pessoas em 2004. Doze anos depois, tornou extremamente difícil a detecção do malware X-Tunnel e levou a um escândalo de proporções épicas.