O ICS-CERT Relata que a Maioria dos Ataques Críticos de Malware de Infraestrutura em 2012 foi Contra o Setor de Energia

A Equipe de Resposta de Emergência Cibernética para os Sistemas de Controle Industrial (ICS-CERT), chefiada pelo Departamento de Segurança Interna, informou que durante o ano fiscal de 2012 eles responderam a 198 incidentes cibernéticos, nos quais uma grande maioria deles, cerca de 41%, era direcionada a o setor de energia.

A intrusão cibernética entre redes da empresa, instituições bancárias on-line e infra-estruturas da rede elétrica tem sido alvos viáveis nos últimos anos para ataques maliciosos. Até recentemente, novos ataques sofisticados colocaram suas miras na direção do setor de energia em uma escala tão ampla.

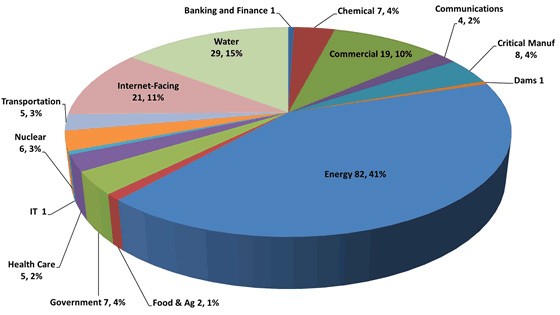

Durante o recente ano fiscal de 2012, o ICS-CERT monitorou e registrou dados de incidentes de vulnerabilidade por setores nos quais o setor de energia representava 41%, seguidos por outros setores que eram pouco comparados em comparação, como o setor de água com taxa de alvejamento de 15% e contabilidade comercial para 10%. A repartição percentual é demonstrada no relatório mensal do Monitor ICS-CERT para outubro/novembro/dezembro de 2012 na figura 1 abaixo.

Figura 1. Gráfico do Relatório do Monitor de Atividades de Resposta Mensal a Incidentes do ICS-CERT para Outubro/Novembro/Dezembro de 2012

Para correlacionar a gravidade dessas descobertas e a vulnerabilidade das infraestruturas de energia, observe um dos dois ataques a duas usinas de energia dos EUA atingidas por malware no ano passado . Em um dos incidentes, foi determinado o malware sofisticado existente em duas estações de trabalho de engenharia em uma instalação de geração de energia. Um funcionário iniciou a descoberta de malware depois de pedir à equipe de TI da empresa que inspecionasse sua unidade USB, que ele usava rotineiramente para fazer backup das configurações dos sistemas de controle, depois de ter problemas com a unidade. A liberação do documento em PDF do relatório de monitoramento do ICS-CERT de outubro a dezembro de 2012 começa com esta explicação, concordando com o seguinte:

"Quando o funcionário de TI inseriu a unidade em um computador com software antivírus atualizado, o software antivírus produziu três ocorrências positivas. A análise inicial causou preocupação especial quando uma amostra foi vinculada a malware sofisticado conhecido. Após a análise e a pedido de o cliente, uma equipe local foi implantada em suas instalações onde ocorreu a infecção".

No relatório do ICS-CERT de outubro a dezembro de 2012, há informações e descobertas adicionais relacionadas a infecções por vírus em instalações de serviços públicos. Pode-se concluir a partir do relatório que qualquer pessoa com intenção maliciosa pode localizar determinados dispositivos em uma estação de serviço público e tentar logon, deixando os sistemas vulneráveis a um ataque remoto.

As infraestruturas de energia vulneráveis não são apenas um alvo que se destaca como um cervo nos faróis, mas também são vulneráveis ao ponto de que seu software antivírus 'atualizado' não é suficiente para detectar e prevenir ataques de novos vírus ou ataques sofisticados de malware . Equipes de pesquisa, como as da Universidade de Tel Aviv, disseram que o software antivírus pode ser um desperdício de dinheiro quando se trata de novos vírus. No teste realizado com 82 novos arquivos de malware contra 40 produtos antivírus, eles descobriram que nenhum dos programas detectou os arquivos.

Escusado será dizer que o setor de energia é uma bomba-relógio esperando a intrusão cibernética certa para acender o fusível. Se uma usina estiver sendo atacada por uma invasão de malware, as possibilidades de uma pandemia séria são quase inevitáveis. Basta pensar que um hacker desliga uma usina e pode prejudicar as áreas circundantes.

Podemos até olhar para incidentes anteriores em que o ataque do worm Stuxnet ocorreu sob o radar, infectando os sistemas de controle de uma usina de enriquecimento nuclear iraniana, além de outras 14 usinas, principalmente na Alemanha. Na época, as autoridades e os especialistas em segurança desconheciam quem conduziu o ataque e a gravidade inicial. Isso mostra que o setor de energia merece ser examinado por seus esforços de proteção de segurança, mesmo que eles 'pensem' que estão bem protegidos.