Emotet Malware Q3 2020 zorgt voor een enorme stijging van de aandacht

Eerder dit jaar namen de operators van Emotet wat vrije tijd, maar sinds Emotet terugkeerde, stond het in de schijnwerpers bij veel beveiligingsonderzoekers en -organisaties. De bank-trojan-gedraaide-dropper neemt een prominente plaats in in het Oktober Threat Insights Report van Bromium. Het rapport belicht een duizelingwekkende piek van 1200% in het aantal Emotet-gevallen dat door HP Sure Click wordt gedetecteerd. Het cijfer vertegenwoordigt de vergelijking tussen de cijfers voor Q2 en Q3 van 2020.

Eerder dit jaar namen de operators van Emotet wat vrije tijd, maar sinds Emotet terugkeerde, stond het in de schijnwerpers bij veel beveiligingsonderzoekers en -organisaties. De bank-trojan-gedraaide-dropper neemt een prominente plaats in in het Oktober Threat Insights Report van Bromium. Het rapport belicht een duizelingwekkende piek van 1200% in het aantal Emotet-gevallen dat door HP Sure Click wordt gedetecteerd. Het cijfer vertegenwoordigt de vergelijking tussen de cijfers voor Q2 en Q3 van 2020.

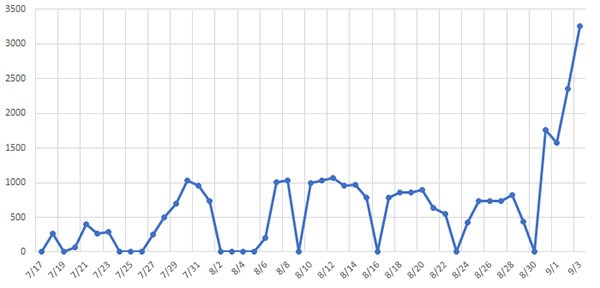

Opgemerkt moet worden dat Emotet het grootste deel van Q2 inactief was, wat de enorme piek gedeeltelijk verklaart. De aanzienlijke toename van de Emotet-campagneactiviteit is echter niet alleen het resultaat van slim gebruik van statistieken. Eind juli kwamen de cybercriminelen achter Emotet volledig terug. Het enorme aantal phishing-campagnes van Emotet was voldoende om publieke waarschuwingen te rechtvaardigen door meerdere CERT's (Computer Emergency Response Teams) en door Microsoft en CISA. Japan en Nieuw-Zeeland zagen de grootste pieken in gerichte Emotet-aanvallen, maar ook Frankrijk, Italië en Nederland stonden in het vizier van de cybercriminelen.

Grafiek voor toename van Emotet-malware - Bron: cyber-ir.com

Ondanks de lange pauze is de belangrijkste infectievector voor Emotet niet veranderd. De trojan wordt meestal verspreid in phishing-campagnes. In de meeste gevallen gebruiken phishing-aanvallen populaire onderwerpen als onderwerpregels, en dit geldt vaak voor Emotet-campagnes. Het arsenaal van Emotet bevat echter ook een techniek die "thread-kaping" wordt genoemd. Deze benadering omvat het compromitteren van een apparaat of netwerk en de toegankelijke e-mailaccounts. Zodra de cybercriminelen een e-mailaccount hebben gecompromitteerd, kunnen ze e-mailreacties in reeds actieve berichtenthreads injecteren. Dit vergroot de kans dat het doelwit de e-mail opent omdat deze afkomstig lijkt te zijn van een bekend contact. Deze e-mails worden geleverd met bijgevoegde documenten die kwaadaardige macro's bevatten die, indien ingeschakeld, Emotet downloaden en installeren op het apparaat van het slachtoffer en op toegankelijke netwerken.

Terwijl Emotet in de kinderschoenen een banktrojan was, wordt het tegenwoordig vooral gebruikt als druppelaar voor andere malware. De meest voorkomende Emotet-payloads zijn TrickBot-, Qbot- en Ryuk-ransomware. Er zijn berichten dat Emotet na de eerste druk in augustus is vertraagd. Hoewel dat waar kan zijn, worden er nog steeds elke werkdag aanvallen uitgevoerd en de onderzoekers van HP verwachten dat de campagnes zullen doorgaan tot in 2021.